Шифрование данных. Шифрование данных, как необходимая мера для защиты ваших данных

Каждый пользователь имеет какие-то свои конфиденциальные данные и он не хотел бы, чтобы эти данные увидели другие пользователи. По сути неважно, что это за файлы, главное, что это личная информация, которая должна быть недоступной остальным. В этом нелегком деле пользователю помогут программы для шифрования и защиты файлов, о которых мы расскажем ниже.

У некоторых программ имеются интегрированные инструменты защиты документов с помощью паролей, например Microsoft Office и WinRAR . Но минус их защиты в том, что для этих программ существует множество утилит для взлома, с помощью которых вполне реально взломать эту защиту. А если нужно скрыть фотографию, аудиозапись или видео?!

Итак, что же можно скрыть и зашифровать программами для шифрования? Обычно пользователи скрывают отдельные файлы, папки, целые логические разделы жесткого диска, переносные носители (карты памяти, флешки, внешние жесткие диски), электронную почту и многое другое.

Заметим, что скрытие и шифрование файлов — это не сложная, а достаточно легкая операция, которая сравнима по сложности с обычным редактированием текстового файла.

В заключение, обратим ваше внимание, что программы для шифрования и защиты данных могут быть опасны из-за невнимательности самих пользователей. Может возникнуть такая ситуация, что сам пользователь не может получить доступ к зашифрованным данным в следствии потери или забытии пароля, каких-либо проблем с операционной системой и иных ситуаций. К применению данного рода программного обеспечения нужно подходить серьезно и внимательно.

Шифрование данных

- это медоты защиты любой информации от несанкционированного доступа, просмотра, а также её использования, основанные на преобразовании данных в зашифрованный формат.

Расшифровать, восстановить данную информацию или сообщение, обычно можно только при помощи ключа, который прменялся при его зашифровании.

Шифрование данных применяется для хранения важной, конфиденциальной информации на надежных носистелях, источниках, а также для передачи её через незащищенные каналы связи.

Согласно ГОСТ 28147-89, шифрование состоит из двух взаимообратимых процессов - зашифровывания и расшифровывания.

ГОСТ 28147-89 - это советский, а впоследствии российский стандарт симметричного шифрования, который был введён в 1990 году, данный гост также является стандартом для стран входящих в СНГ.

Полное название - "ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования".

В зависимости от используемого алгоритма шифрования данных, методы преобразования подразделяются по гарантированной или временной криптостойкости.

Шифрование данных

, в зависимости от структуры ключей используемых при шифровании делятся на:

Симметричное шифрование: стороннему лицу может быть известен алгоритм шифрования, но неизвестна небольшая часть секретной информации - ключа, одинакового для отправителя и получателя сообщения.

Асимметричное шифрование: стороннему лицу может быть известен алгоритм шифрования, и, возможно, открытый ключ, но неизвестен закрытый ключ, известный только получателю сообщения.

Шифрованием можно назвать метод обработки данных в такой формат, в котором они, теоретически, не ммогут быть прочитаны только получателем сообщения которому они предназначались.

Язык веб-программирования РНР поддерживает несколько алгоритмов шифрования.

Общие функции шифрования данных в Web-программировании может иметь смысл только в случае, когда сценарии, в которых используются средства шифрования, будут исполняться на защищенном веб-сервере.

Это условие необходимо поскольку, РНР является языком сценариев, обрабатываемых на стороне веб-сервера, перед шифрованием защищаемая информация должна быть передана на сервер в обычном текстовом формате.

При этом, если данные будут переданы через незащищенное соединение, возникает опасность перехвата этой информации в процессе пересылки её от пользователя на веб-сервер.

Самый популярный и надежный пакет шифрования данных в РНР - Mcrypt.

Mcrypt - это шифрование данных

, метод используемый в скриптах РНР, он обеспечивает возможность двустороннего шифрования, то есть шифрование и собственно обратную расшифровку данных.

Расширение Mcrypt позволяет производить высокоуровневое шифрование, и предоставляет более 30 шифров на выбор, при помощи которых можно шифровать данные нуждающиеся в защите.

Также существует четыре режима шифрования данных, обеспечиваемых модулем mcrypt.

Kaspersky Endpoint Security позволяет шифровать файлы и папки, хранящиеся на локальных дисках компьютера и съемных дисках, съемные и жесткие диски целиком. Шифрование данных снижает риски утечки информации в случае кражи / утери портативного компьютера, съемного диска или жесткого диска, а также при доступе посторонних пользователей и программ к данным.

Если срок действия лицензии истек, то программа не шифрует новые данные, а старые зашифрованные данные остаются зашифрованными и доступными для работы. В этом случае для шифрования новых данных требуется активировать программу по новой лицензии, которая допускает использование шифрования.

В случае истечения срока действия лицензии, нарушения Лицензионного соглашения, удаления ключа, удаления программы Kaspersky Endpoint Security или компонентов шифрования с компьютера пользователя не гарантируется, что файлы, зашифрованные ранее, останутся зашифрованными. Это связано с тем, что некоторые программы, например Microsoft Office Word, при редактировании файлов создают их временную копию, которой подменяют исходный файл при его сохранении. В результате при отсутствии или недоступности на компьютере функциональности шифрования файл остается незашифрованным.

Kaspersky Endpoint Security обеспечивает следующие направления защиты данных:

- Шифрование файлов на локальных дисках компьютера

. Вы можете сформировать списки из файлов по расширению или группам расширений и из папок, расположенных на локальных дисках компьютера, а также создать правила шифрования файлов, создаваемых отдельными программами . После применения политики Kaspersky Security Center программа Kaspersky Endpoint Security шифрует и расшифровывает следующие файлы:

- файлы, отдельно добавленные в списки для шифрования и расшифровки;

- файлы, хранящиеся в папках, добавленных в списки для шифрования и расшифровки;

- файлы, создаваемые отдельными программами.

Подробнее о применении политики Kaspersky Security Center вы можете прочитать в справке для Kaspersky Security Center.

- Шифрование съемных дисков

. Вы можете указать правило шифрования по умолчанию, в соответствии с которым программа выполняет одинаковое действие по отношению ко всем съемным дискам, и указать правила шифрования отдельных съемных дисков.

Правило шифрования по умолчанию имеет меньший приоритет, чем правила шифрования, созданные для отдельных съемных дисков. Правила шифрования, созданные для съемных дисков с указанной моделью устройства, имеют меньший приоритет, чем правила шифрования, созданные для съемных дисков с указанным идентификатором устройства.

Чтобы выбрать правило шифрования файлов на съемном диске, Kaspersky Endpoint Security проверяет, известны ли модель устройства и его идентификатор. Далее программа выполняет одно из следующих действий:

- Если известна только модель устройства, программа применяет правило шифрования, созданное для съемных дисков с данной моделью устройства, если такое правило есть.

- Если известен только идентификатор устройства, программа применяет правило шифрования, созданное для съемных дисков с данным идентификатором устройства, если такое правило есть.

- Если известны и модель устройства, и идентификатор устройства, программа применяет правило шифрования, созданное для съемных дисков с данным идентификатором устройства, если такое правило есть. Если такого правила нет, но есть правило шифрования, созданное для съемных дисков с данной моделью устройства, программа применяет его. Если не заданы правила шифрования ни для данного идентификатора устройства, ни для данной модели устройства, программа применяет правило шифрования по умолчанию.

- Если неизвестны ни модель устройства, ни идентификатор устройства, программа применяет правило шифрования по умолчанию.

Программа позволяет подготовить съемный диск для работы с зашифрованными на нем файлами в портативном режиме. После включения портативного режима становится доступной работа с зашифрованными файлами на съемных дисках, подключенных к компьютеру с недоступной функциональностью шифрования.

Программа выполняет указанное в правиле шифрования действие при применении политики Kaspersky Security Center.

- Управление правами доступа программ к зашифрованным файлам . Для любой программы вы можете создать правило доступа к зашифрованным файлам, запрещающее доступ к зашифрованным файлам или разрешающее доступ к зашифрованным файлам только в виде шифротекста - последовательности символов, полученной в результате применения шифрования.

- Создание зашифрованных архивов . Вы можете создавать зашифрованные архивы и защищать доступ к этим архивам паролем. Доступ к содержимому зашифрованных архивов можно получить только после ввода паролей, которыми вы защитили доступ к этим архивам. Такие архивы можно безопасно передавать по сети или на съемных дисках.

- Полнодисковое шифрование

. Вы можете выбрать технологию шифрования: Шифрование диска Kaspersky или Шифрование диска BitLocker (далее также "BitLocker").

BitLocker - технология, являющаяся частью операционной системы Windows. Если компьютер оснащен доверенным платформенным модулем (TPM, Trusted Platform Module), BitLocker использует его для хранения ключей восстановления, позволяющих получить доступ к зашифрованному жесткому диску. При загрузке компьютера BitLocker запрашивает у доверенного платформенного модуля ключи восстановления жесткого диска и разблокирует его. Вы можете настроить использование пароля и / или PIN-кода для доступа к ключам восстановления.

Вы можете указать правило полнодискового шифрования по умолчанию и сформировать список жестких дисков для исключения из шифрования. Kaspersky Endpoint Security выполняет полнодисковое шифрование по секторам после применения политики Kaspersky Security Center. Программа шифрует сразу все логические разделы жестких дисков. Подробнее о применении политики Kaspersky Security Center вы можете прочитать в справке для Kaspersky Security Center.

После шифрования системных жестких дисков при последующем включении компьютера доступ к ним, а также загрузка операционной системы возможны только после прохождения процедуры аутентификации с помощью. Для этого требуется ввести пароль токена или смарт-карты, подключенных к компьютеру, или имя и пароль учетной записи Агента аутентификации, созданной системным администратором локальной сети организации с помощью задач управления учетными записями Агента аутентификации. Эти учетные записи основаны на учетных записях пользователей Microsoft Windows, под которыми пользователи выполняют вход в операционную систему. Вы можете управлять учетными записями Агента аутентификации и использовать технологию единого входа (SSO, Single Sign-On), позволяющую осуществлять автоматический вход в операционную систему с помощью имени и пароля учетной записи Агента аутентификации.

Интерфейс, позволяющий после шифрования загрузочного жесткого диска пройти процедуру аутентификации для доступа к зашифрованным жестким дискам и для загрузки операционной системы.

Если для компьютера была создана резервная копия, затем данные компьютера были зашифрованы, после чего была восстановлена резервная копия компьютера и данные компьютера снова были зашифрованы, Kaspersky Endpoint Security формирует дубликаты учетных записей Агента аутентификации. Для удаления дубликатов требуется использовать утилиту klmover с ключом dupfix . Утилита klmover поставляется со сборкой Kaspersky Security Center. Подробнее о ее работе вы можете прочитать в справке для Kaspersky Security Center.

При обновлении версии программы до Kaspersky Endpoint Security 11 для Windows список учетных записей Агента аутентификации не сохраняется.

Доступ к зашифрованным жестким дискам возможен только с компьютеров, на которых установлена программа Kaspersky Endpoint Security с доступной функциональностью полнодискового шифрования . Это условие сводит к минимуму вероятность утечки информации, хранящейся на зашифрованном жестком диске, при использовании зашифрованного жесткого диска вне локальной сети организации.

Для шифрования жестких и съемных дисков вы можете использовать функцию . Рекомендуется применять эту функцию только для новых, ранее не использовавшихся устройств. Если вы применяете шифрование на уже используемом устройстве, рекомендуется зашифровать все устройство. Это гарантирует защиту всех данных - даже удаленных, но еще содержащих извлекаемые сведения.

Перед началом шифрования Kaspersky Endpoint Security получает карту секторов файловой системы. В первом потоке шифруются секторы, занятые файлами на момент запуска шифрования. Во втором потоке шифруются секторы, в которые выполнялась запись после начала шифрования. После завершения шифрования все секторы, содержащие данные, оказываются зашифрованными.

Если после завершения шифрования пользователь удаляет файл, то секторы, в которых хранился этот файл, становятся свободными для дальнейшей записи информации на уровне файловой системы, но остаются зашифрованными. Таким образом, по мере записи файлов на новом устройстве при регулярном запуске шифрования с включенной функцией Шифровать только занятое пространство на компьютере через некоторое время будут зашифрованы все секторы.

Данные, необходимые для расшифровки объектов, предоставляет Сервер администрирования Kaspersky Security Center, под управлением которого находился компьютер в момент шифрования. Если по каким-либо причинам компьютер с зашифрованными объектами попал под управление другого Сервера администрирования и доступ к зашифрованным объектам ни разу не был осуществлен, то получить его возможно одним из следующих способов:

- запросить доступ к зашифрованным объектам у администратора локальной сети организации;

- восстановить данные на зашифрованных устройствах с помощью утилиты восстановления;

- восстановить конфигурацию Сервера администрирования Kaspersky Security Center, под управлением которого находился компьютер в момент шифрования, из резервной копии и использовать эту конфигурацию на Сервере администрирования, под управлением которого оказался компьютер с зашифрованными объектами.

В процессе шифрования программа создает служебные файлы. Для их хранения требуется около 0,5% нефрагментированного свободного пространства на жестком диске компьютера. Если нефрагментированного свободного пространства на жестком диске недостаточно, то шифрование не запускается до тех пор, пока не обеспечено это условие.

Не поддерживается совместимость между функциональностью шифрования Kaspersky Endpoint Security и Антивирусом Касперского для UEFI. Шифрование дисков компьютеров, на которых установлен Антивирус Касперского для UEFI, приводит к неработоспособности Антивируса Касперского для UEFI.

Проблема воровства персональных данных незаметно превратилась в бич цивилизации. Информацию о пользователе тянут все кому не лень: кто-то предварительно испросив согласие (социальные сети, операционные системы, приложения компьютерные и мобильные), другие без разрешения и спросу (злоумышленники всех сортов и антрепренёры, извлекающие любую выгоду из сведений о конкретном человеке). В любом случае приятного мало и всегда есть риск, что вместе с безобидной информацией в чужие руки попадёт что-то такое, что сможет навредить лично вам или вашему работодателю: служебные документы, частная или деловая корреспонденция, семейные фото...

Но как помешать утечкам? Шапочка из фольги тут не поможет, хоть это, бесспорно, и красивое решение. Зато поможет тотальное шифрование данных: перехватив или украв зашифрованные файлы, соглядатай ничего в них не поймёт. Сделать это можно, защитив всю свою цифровую активность с помощью стойкой криптографии (стойкими называются шифры, на взлом которых при существующих компьютерных мощностях потребуется время, по крайней мере большее продолжительности жизни человека). Вот 6 практических рецептов, воспользовавшись которыми, вы решите эту задачу.

Зашифруйте активность веб-браузера. Глобальная сеть устроена таким образом, что ваш запрос даже к близко расположенным сайтам (типа yandex.ru) проходит на своём пути через множество компьютеров («узлов»), которые ретранслируют его туда и обратно. Посмотреть примерный их список можно, введя в командной строке команду tracert адрес_сайта. Первым в таком списке будет ваш интернет-провайдер или владелец точки доступа Wi-Fi, через которую вы подключились к интернету. Потом ещё какие-нибудь промежуточные узлы, и только в самом конце сервер, на котором хранится нужный вам сайт. И если ваше соединение не зашифровано, то есть ведётся по обычному протоколу HTTP, каждый, кто находится между вами и сайтом, сможет пересылаемые данные перехватить и проанализировать.

Поэтому сделайте простую вещь: добавьте к «http» в адресной строке символ «s», чтобы адрес сайта начинался с «https://». Таким образом вы включите шифрование трафика (так называемый слой безопасности SSL/TLS). Если сайт поддерживает HTTPS, он позволит это сделать. А чтобы не мучиться каждый раз, поставьте браузерный плагин : он будет принудительно пытаться включить шифрование на каждом посещаемом вами сайте.

Недостатки : соглядатай не сможет узнать смысл передаваемых и принимаемых данных, но он будет знать, что вы посещали конкретный сайт.

Зашифруйте свою электронную почту. Письма, отправленные по e-mail, тоже проходят через посредников, прежде чем попасть к адресату. Зашифровав, вы помешаете соглядатаю понять их содержимое. Однако техническое решение тут более сложное: потребуется применить дополнительную программу для шифрования и дешифровки. Классическим решением, не потерявшим актуальности до сих пор, будет пакет OpenPGP или его свободный аналог GPG , либо поддерживающий те же стандарты шифрования плагин для браузера (например, Mailvelope).

Прежде чем начать переписку, вы генерируете так называемый публичный криптоключ, которым смогут «закрывать» (шифровать) письма, адресованные вам, ваши адресаты. В свою очередь каждый из ваших адресатов тоже должен сгенерировать свой ключ: с помощью чужих ключей вы сможете «закрывать» письма для их владельцев. Чтобы не путаться с ключами, лучше использовать вышеупомянутый браузерный плагин. «Закрытое» криптоключом письмо превращается в набор бессмысленных символов - и «открыть» его (расшифровать) может только владелец ключа.

Недостатки : начиная переписку, вы должны обменяться ключами со своими корреспондентами. Постарайтесь гарантировать, чтобы никто не смог перехватить и подменить ключ: передайте его из рук в руки, либо опубликуйте на публичном сервере для ключей. Иначе, подменив ваш ключ своим, соглядатай сможет обмануть ваших корреспондентов и будет в курсе вашей переписки (так называемая атака man in the middle - посредника).

Зашифруйте мгновенные сообщения. Проще всего воспользоваться мессенджерами, которые уже умеют шифровать переписку: Telegram, WhatsApp, Facebook Messenger, Signal Private Messenger, Google Allo, Gliph и т.п. В таком случае от любопытных глаз со стороны вы защищены: если случайный человек и перехватит сообщения, то увидит лишь мешанину символов. Но вот от любопытства компании, которая владеет мессенджером, это вас не оградит: у компаний, как правило, есть ключи, позволяющие читать вашу переписку - и мало того, что они любят это делать сами, они по первому требованию сдадут их правоохранительным органам.

Поэтому лучшим решением будет воспользоваться каким-либо популярным свободным (open source) мессенджером с подключенным плагином для шифрования «на лету» (такой плагин часто называют «OTR»: off the record - препятствующий записи). Хорошим выбором будет Pidgin .

Недостатки : как и в случае с электронной почтой, вы не гарантированы от атаки посредника.

Зашифруйте документы в «облаке». Если вы пользуетесь «облачными» хранилищами вроде Google Drive, Dropbox, OneDrive, iCloud, ваши файлы могут быть украдены кем-то, кто подсмотрит (или подберёт) ваш пароль, либо если обнаружится какая-то уязвимость в самом сервисе. Поэтому прежде, чем поместить что-либо в «облако», зашифруйте это. Реализовать такую схему проще и удобней всего с помощью утилиты, которая создаёт на компьютере папку - помещённые куда документы автоматически шифруются и переправляются на «облачный» диск. Такова, например, Boxcryptor . Чуть менее удобно применить для той же цели приложения типа TrueCrypt - создающие целый шифрованный том, размещаемый в «облаке».

Недостатки : отсутствуют.

Зашифруйте весь (не только браузерный) трафик с вашего компьютера. Может пригодиться, если вы вынуждены пользоваться непроверенным открытым выходом в Сеть - например, незашифрованным Wi-Fi в публичном месте. Здесь стоит воспользоваться VPN: несколько упрощая, это защищённый шифрованием канал, протягиваемый от вас до VPN-провайдера. На сервере провайдера трафик дешифруется и отправляется далее по назначению. Провайдеры VPN бывают как бесплатные (VPNbook.com, Freevpn.com, CyberGhostVPN.com), так и платные - различающиеся скоростью доступа, временем сеанса и т.п. Большой бонус такого соединения в том, что для всего мира вы кажетесь выходящим в Сеть с сервера VPN, а не со своего компьютера. Поэтому, если VPN-провайдер находится за пределами Российской Федерации, вам будут доступны сайты, заблокированные внутри РФ.

Того же результата можно добиться, если установить на своём компьютере TOR - с той лишь разницей, что в данном случае провайдера нет: вы будете выходить в интернет через случайные узлы, принадлежащие другим участникам этой сети, то есть неизвестным вам лицам или организациям.

Недостатки : помните, что ваш трафик дешифруется на выходном узле, то есть на сервере VPN-провайдера или компьютере случайного участника TOR. Поэтому если их владельцы пожелают, они смогут анализировать ваш трафик: попробовать перехватить пароли, выделить ценные сведения из переписки и пр. Поэтому пользуясь VPN или TOR, совмещайте их с другими средствами шифрования. Кроме того, настроить TOR правильно - задача непростая. Если у вас нет опыта, лучше воспользоваться готовым решением: комплектом TOR + браузер Firefox (в таком случае будет шифроваться только браузерный трафик) или Linux-дистрибутивом Tails (работающим с компакт-диска или флэшки), где весь трафик уже настроен на маршрутизацию через TOR.

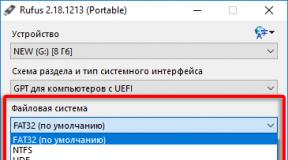

Зашифруйте флэшки и съёмные носители данных, мобильные устройства. Сюда же можно добавить и шифрование жёсткого диска на рабочем компьютере, но его вы по крайней мере не рискуете потерять - вероятность чего всегда присутствует в случае с носимыми накопителями. Чтобы зашифровать не отдельный документ, а сразу целый диск, используйте приложения BitLocker (встроено в MS Windows), FileVault (встроено в OS X), DiskCryptor , 7-Zip и им подобные. Такие программы работают «прозрачно», то есть вы не будете их замечать: файлы шифруются и дешифруются автоматически, «на лету». Однако злоумышленник, в руки которого попадёт закрытая с их помощью, например, флэшка, ничего из неё извлечь не сумеет.

Что касается смартфонов и планшеток, там для полного шифрования лучше воспользоваться встроенным функционалом операционной системы. На Android-устройствах загляните в «Настройки -> Безопасность», на iOS в «Настройки -> Пароль».

Недостатки : поскольку все данные хранятся теперь в зашифрованном виде, процессору приходится их дешифровать при чтении и шифровать при записи, на что, конечно, тратятся время и энергия. Поэтому падение производительности может быть заметным. Насколько в действительности замедлится работа вашего цифрового устройства, зависит от его характеристик. В общем случае более современные и топовые модели проявят себя лучше.

Таков список действий, которые стоит предпринять, если вас беспокоит возможная утечка файлов в чужие руки. Но помимо этого есть ещё несколько соображений общего характера, которые тоже следует иметь в виду:

Свободное приложение для охраны приватности обычно надёжней проприетарного. Свободное - это такое, исходные тексты которого опубликованы под свободной лицензией (GNU GPL, BSD и т.п.) и могут изменяться всеми желающими. Проприетарное - такое, эксклюзивные права на которое принадлежат какой-либо одной компании или разработчику; исходные тексты таких программ обычно не публикуются.

Шифрование предполагает использование паролей, поэтому позаботьтесь, чтобы ваш пароль был правильным: длинным, случайным, разнообразным.

Многие офисные приложения (текстовые редакторы, электронные таблицы и др.) умеют шифровать свои документы самостоятельно. Однако стойкость применяемых ими шифров, как правило, невелика. Поэтому для защиты лучше предпочесть одно из перечисленных выше универсальных решений.

Для задач, которые требуют анонимности/приватности, удобней держать отдельный браузер, настроенный на «параноидальный» режим (вроде уже упоминавшегося комплекта Firefox + TOR).

Javascript, часто используемый в Сети, это настоящая находка для шпиона. Поэтому, если вам есть что скрывать, Javascript в настройках браузера лучше заблокировать. Также безусловно блокируйте рекламу (поставьте любой плагин, реализующий эту функцию, например, AdBlockPlus): под видом банеров в последнее время часто рассылают вредоносный код.

Если пресловутый «закон Яровой» всё-таки вступит в силу (по плану это должно случиться 1 июля 2018 года), запасные ключи от всех шифров в России должны будут быть переданы государству, в противном случае шифр не будет сертифицирован. А за пользование несертифицированным шифрованием даже рядовые обладатели смартфонов смогут быть оштрафованными на сумму от 3 тысяч рублей с конфискацией цифрового устройства.

P.S. В статье использована фотография Christiaan Colen .

Если вам понравилась статья - порекомендуйте ее своим друзьям, знакомым или коллегам, имеющим отношение к муниципальной или государственной службе. Нам кажется, что им это будет и полезно, и приятно.

При перепечатке материалов обязательна ссылка на первоисточник.

Программы шифрование файлов

Шифровать все!

Каждый раз, когда в интернет просачивается информация о скандале, связанном с тем, что куда-нибудь просочились важные документы, я спрашиваю себя, почему они не были зашифрованы? Защита документов должна быть везде, в конце концов.

Алгоритмы шифрования

Алгоритм шифрования похож на черный ящик. Дамп документа, изображения или другой файл, который вы загружаете в него, вы получаете обратно. Но то, что вы видите, кажется бредом.

Превратить эту тарабарщину обратно в нормальный документ можно через окно с тем же паролем, который вы вводили при шифровании. Только так вы получите оригинал.

Правительство США признали Расширенный стандарт шифрования (AES) в качестве стандарта, и все продукты, которые здесь собраны, поддерживают стандарт шифрования AES.

Даже те, кто поддерживает другие алгоритмы, как правило, рекомендуют использовать AES.

Если вы эксперт шифрования, вы можете предпочесть другой алгоритм, Blowfish, и возможно, даже алгоритм Советского правительства по ГОСТу.

Но это уже совсем для любителей экстремальных развлечений. Для рядового пользователя AES - это просто отличное решение.

Криптография с открытым ключом и обмен

Пароли важны, и вы должны держать их в тайне, верно? Ну, не при использовании инфраструктуры открытых ключей (PKI), которая используется при криптографии.

Если я хочу послать вам секретный документ, я просто шифрую его с помощью открытого ключа. Когда вы его получите, вы сможете его использовать, чтобы расшифровать документ. Все просто!

Используя эту систему в обратном направлении, можно создать цифровую подпись, которая подтверждает, что ваш документ пришел от вас и не был изменен. Как? Просто зашифруйте его своим закрытым ключом.

Тот факт, что ваш открытый ключ расшифровывает его, является доказательством, что у вас есть право на его редактирование.

Поддержка PKI является менее распространенной, чем поддержка традиционных симметричных алгоритмов.

Многие продукты позволяют создание саморасшифровывающихся исполняемых файлов.

Также вы можете обнаружить, что получатель может использовать бесплатно определенный инструмент только для расшифровки.

Что лучше?

Сейчас есть огромный выбор продуктов, доступный в области шифрования.

Каждый просто должен выбрать то решение, которое будет удобно по функционалу, практично и стильно с точки зрения интерфейса основного окна программы.

Цифровой CertainSafe сейф проходит через многоступенчатый алгоритм безопасности, которая идентифицирует вас на сайте. Вам придется каждый раз проходить несколько проверок подлинности.

Ваши файлы зашифрованы, если их попытаются взломать, они рассыпятся на части, и никто не сможет их воссоздать. В этом случае существует определенный риск, но при этом, и уровень надежности очень достойный.

Затем каждый кусок файла хранится на другом сервере. Хакер, который смог взломать один из серверов, не сможет сделать ничего полезного.

Блокировка может зашифровать файлы или просто запереть их, чтобы никто не мог их открыть. Она также предлагает зашифрованные шкафчики для безопасного хранения личной конфиденциальной.

Среди многих других полезных функций можно отметить возможность измельчения, шинковки свободного пространства, безопасное сетевое резервное копирование и саморасшифровывающиеся файлы.