Как шифровать данные на компьютере. Обзор решений для безопасного хранения и передачи данных

Шифрование данных - это метод сокрытия исходного смысла документа или сообщения, которое обеспечивает искажение его первоначального вида. Простыми словами, это Такой метод еще называют кодированием, так как с помощью специальных программ или вручную ваш текст переводят в непонятный для постороннего человека код. Сама процедура зависит от последовательности изменения Такую последовательность принято называть алгоритмом.

Шифрование данных относят к криптографии. Эта наука тщательно изучается мировыми разведывательными организациями, и с каждым днем разгадываются и создаются новые криптографические алгоритмы.

Методы шифрования были известны еще в древности, когда римские военачальники передавали с гонцами важные письма в зашифрованном виде. Алгоритмы тогда были примитивными, но успешно запутывали врагов.

В отличие от тех времен мы не являемся военачальниками, но врагов имеем. Ими являются мошенники, которые жаждут заполучить важные для нас данные. Вот их-то и следует защитить любым способом.

Флешка сегодня стала самым популярным хранилищем информации. Даже огромные корпорации передают важные, конфиденциальные данные на этом виде носителя. Востребованность флешок привела ученых к вопросу защиты данных на них. Для этого были придуманы программы, которые шифруют информацию на носителе с помощью секретного ключа, известного только настоящему владельцу. Такое шифрование данных на флешке очень надежное и поможет защитить важную информацию от посторонних глаз.

Самой популярной программой шифрования данных специалисты считают TrueCrypt.Она была создана на основе E4M (Encryption for the Masses), первая версия которой выпущена еще в 1997 году. Автором считается француз Пауль Рокс. Сегодня программу используют миллионы людей и множество предприятий для шифрования данных.

Помимо защиты информации на флэш-носителях, многих интересует также шифрование данных на диске. Ведь люди часто хотят «спрятать» какие-нибудь документы от посторонних глаз. Запросы в поисковых системах подтверждают это, поэтому многие компании начали разрабатывать специальные программы. Сегодня существует множество различных программ, которые занимаются шифрованием данных. Они используют различные криптографические алгоритмы, самые известные - DES, AES, Brute Force и другие.

Шифрование данных помогает не только защитить информацию, оно выступает еще и как «сжиматель». Многие архиваторы экономят место на диске именно с помощью шифрования. Например, известный всем WinRAR использует AES с длиной ключа - 128. Многие пользователи хранят данные на своем компьютере только в архивированном виде, и при этом каждый архив защищают паролем. Это им гарантирует не только больше свободного места, но и защиту важных данных от мошенников.

С развитием интернета хорошо подготовленному хакеру не стоит труда взломать незащищенный компьютер и заполучить нужную ему информацию. Поэтому специалисты рекомендуют шифровать все важные для вас данные.

В настоящие дни мы постоянно имеем дело с информацией. Благодаря развитию информационных технологий, теперь работа, творчество, развлечение в значительной степени превратились в процессы по обработке или потреблению информации. И среди этого огромного массива информации часть данных не должна быть общедоступной. Примером такой информации могут быть файлы и данные, связанные с коммерческой деятельностью; приватные архивы.

Часть этих данных не предназначена для широкого круга просто по той причине, что «им незачем об этом знать»; а какая-то информация является жизненно важной.

Эта статья посвящено надёжной защите именно жизненно важной информации, а также любых файлов, которые вы хотите оградить от доступа других лиц, даже если ваш компьютер или носитель (флешка, жёсткий диск) попали в руки посторонних лиц, в том числе технически продвинутых и имеющих доступ к мощным вычислительным ресурсам.

Почему не стоит доверять программам для шифрования с закрытым исходным кодом

В программы с закрытым исходным кодом могут быть внедрены «закладки» (и не надо надеяться, что их там нет!) и возможность открывать зашифрованные файлы с помощью мастер-ключа. Т.е. вы можете использовать любой, самый сложный пароль, но ваш зашифрованный файл всё равно с лёгкостью, без перебора паролей, может быть открыт с помощью «закладки» или владельцем мастер-ключа. Размер компании-производителя программного обеспечения для шифрования и название страны в данном вопросе роли не играют, поскольку это является частью государственной политики многих стран. Ведь нас всё время окружают террористы и наркоторговцы (а что делать?).

Т.е. на действительно надёжное шифрование можно надеяться правильно используя популярное программное обеспечение с открытым исходным кодом и стойким для взлома алгоритмом шифрования.

Стоит ли переходить с TrueCrypt на VeraCrypt

Эталонной программой, которая много лет позволяет очень надёжно шифровать файлы является TrueCrypt. Эта программа до сих пор прекрасно работает. К сожалению, в настоящее время разработка программы прекращена.

Её лучшей наследницей стала программа VeraCrypt.

VeraCrypt - это бесплатное программное обеспечение для шифрование дисков, она базируется на TrueCrypt 7.1a.

VeraCrypt продолжает лучшие традиции TrueCrypt, но при этом добавляет повышенную безопасность алгоритмам, используемым для шифрования систем и разделов, что делает ваши зашифрованные файлы невосприимчивым к новым достижениям в атаках полного перебора паролей.

VeraCrypt также исправила многие уязвимости и проблемы безопасности, обнаруженные в TrueCrypt. Она может работать с томами TrueCrypt и предлагает возможность конвертировать контейнеры TrueCrypt и несистемные разделы в формат VeraCrypt.

Эта улучшенная безопасность добавляет некоторую задержку только к открытию зашифрованных разделов без какого-либо влияния на производительность в фазе использования зашифрованного диска. Для легитимного пользователя это практически незаметное неудобство, но для злоумышленника становится практически невозможным получить доступ к зашифрованным данным, несмотря на наличие любых вычислительных мощностей.

Это можно продемонстрировать наглядно следующими бенчмарками по взлому (перебору) паролей в Hashcat :

Для TrueCrypt:

Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 21957 H/s (96.78ms) Speed.Dev.#2.: 1175 H/s (99.79ms) Speed.Dev.#*.: 23131 H/s Hashtype: TrueCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 9222 H/s (74.13ms) Speed.Dev.#2.: 4556 H/s (95.92ms) Speed.Dev.#*.: 13778 H/s Hashtype: TrueCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 2429 H/s (95.69ms) Speed.Dev.#2.: 891 H/s (98.61ms) Speed.Dev.#*.: 3321 H/s Hashtype: TrueCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 43273 H/s (95.60ms) Speed.Dev.#2.: 2330 H/s (95.97ms) Speed.Dev.#*.: 45603 H/s

Для VeraCrypt:

Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit Speed.Dev.#1.: 68 H/s (97.63ms) Speed.Dev.#2.: 3 H/s (100.62ms) Speed.Dev.#*.: 71 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA512 + XTS 512 bit Speed.Dev.#1.: 26 H/s (87.81ms) Speed.Dev.#2.: 9 H/s (98.83ms) Speed.Dev.#*.: 35 H/s Hashtype: VeraCrypt PBKDF2-HMAC-Whirlpool + XTS 512 bit Speed.Dev.#1.: 3 H/s (57.73ms) Speed.Dev.#2.: 2 H/s (94.90ms) Speed.Dev.#*.: 5 H/s Hashtype: VeraCrypt PBKDF2-HMAC-RipeMD160 + XTS 512 bit + boot-mode Speed.Dev.#1.: 154 H/s (93.62ms) Speed.Dev.#2.: 7 H/s (96.56ms) Speed.Dev.#*.: 161 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit Speed.Dev.#1.: 118 H/s (94.25ms) Speed.Dev.#2.: 5 H/s (95.50ms) Speed.Dev.#*.: 123 H/s Hashtype: VeraCrypt PBKDF2-HMAC-SHA256 + XTS 512 bit + boot-mode Speed.Dev.#1.: 306 H/s (94.26ms) Speed.Dev.#2.: 13 H/s (96.99ms) Speed.Dev.#*.: 319 H/s

Как можно увидеть, взломать зашифрованные контейнеры VeraCrypt на несколько порядков сложнее, чем контейнеры TrueCrypt (которые тоже совсем не просты).

Полный бенчмарк и описание железа я публиковал в статье « ».

Второй важный вопрос - надёжность. Никто не хочет, чтобы особо ценные и важные файлы и сведения были потеряны из-за ошибки в программе. Я знаю о VeraCrypt сразу после её появления. Я следил за её развитием и постоянно к ней присматривался. На протяжении последнего года я полностью перешёл с TrueCrypt на VeraCrypt. За год ежедневной работы VeraCrypt меня ни разу не подводила.

Таким образом, на мой взгляд, сейчас стоит переходить с TrueCrypt на VeraCrypt.

Как работает VeraCrypt

VeraCrypt создаёт специальный файл, который называется контейнер. Этот контейнер является зашифрованным и может быть подключён только при вводе верного пароля. После ввода пароля, контейнер отображается как дополнительный диск (как вставленная флешка). Любые файлы, помещённые на этот диск (т.е. в контейнер), шифруются. Пока контейнер подключён, вы беспрепятственно можете копировать, удалять, записывать новые файлы, открывать их. Как только контейнер отключён, все файлы на нём становятся абсолютно недоступными, пока вновь не будет выполнено его подключение, т.е. пока не будет введён пароль.

Работа с файлами в зашифрованном контейнере ничем не отличается от работы с файлами на любом другом диске.

При открытии файла или записи его в контейнер, не нужно ждать расшифрования - всё происходит очень быстро, будто бы вы действительно работаете с обычным диском.

Как установить VeraCrypt в Windows

С TrueCrypt имела место полушпионская история - были созданы сайты для «скачать TrueCrypt», на них бинарный файл (ну естественно!) был заражён вирусом/трояном. Те, кто скачивал TrueCrypt с этих неофициальных сайтов заражали свои компьютеры, что позволяло злоумышленникам воровать персональные информацию и способствовать распространению вредоносного ПО.

Вообще-то, все программы нужно скачивать только с официальных сайтов. И уж тем более это касается программ, которые затрагивают вопросы безопасности.

Официальными местами размещения установочных файлов VeraCrypt являются:

Установка VeraCrypt в Windows

Имеется мастер установки, поэтому процесс установки VeraCrypt схож с аналогичным процессом других программ. Разве что можно пояснить несколько моментов.

Установщик VeraCrypt предложит две опции:

- Install (Установить VeraCrypt в вашу систему)

- Extract (Извлечь. Если вы выберите эту опцию, все файлы из этого пакета будут извлечены, но в вашу систему ничего не будет установлено. Не выбирайте её если вы намереваетесь шифровать системный раздел или системный диск. Выбор этой опции может быть полезен, например, если вы хотите запускать VeraCrypt в так называемом портативном режиме. VeraCrypt не требует установки в операционную систему, в которой она будет запускаться. После извлечения всех файлов, вы можете запускать непосредственно извлечённый файл "VeraCrypt.exe" (откроется VeraCrypt в портативном режиме))

Если вы выберите отмеченную опцию, т.е. ассоциацию с файлами .hc , то это добавит удобство. Поскольку если вы создадите контейнер с расширением.hc, то по двойному клику по данному файлу будет запускаться VeraCrypt. Но минус в том, что посторонние лица могут знать, что.hc являются зашифрованными контейнерами VeraCrypt.

Программа напоминает о донате:

Если вы не стеснены в средствах, конечно же, обязательно помогите автору этой программы (он один) не хотелось бы его потерять, как мы потеряли автора TrueCrypt…

Инструкция VeraCrypt для начинающих

У VeraCrypt много разных возможностей и продвинутых функций. Но самой востребованной функцией является шифрование файлов. Далее пошагово показано как зашифровать один или несколько файлов.

Начнём с переключения на русский язык. Русский язык уже встроен в VeraCrypt. Его нужно только включить. Для этого в меню Settings выберите Language… :

Там выберите русский язык, после этого язык программы сразу поменяется.

Как уже было сказано, файлы хранятся в зашифрованных контейнерах (их ещё называют «тома»). Т.е. начать нужно с создания такого контейнера, для этого в главном интерфейсе программы нажмите на кнопку «Создать том ».

Появится мастер создания томов VeraCrypt:

Нас интересует именно первый вариант («Создать зашифрованный файловый контейнер »), поэтому мы, ничего не меняя, нажимаем Далее ,

VeraCrypt имеет очень интересную функцию - возможность создать скрытый том. Суть в том, что в файле создаётся ни один, а два контейнера. О том, что имеется зашифрованный раздел знают все, в том числе возможные неблагожелатели. И если вас силой заставляют выдать пароль, то трудно сослаться, что «зашифрованного диска нет». При создании скрытого раздела, создаются два зашифрованных контейнера, которые размещены в одном файле, но открываются разными паролями. Т.е. вы можете в одном из контейнеров разместить файлы, которые выглядят «чувствительными». А во втором контейнере - действительно важные файлы. Для своих нужд вы вводите пароль для открытия важного раздела. В случае невозможности отказать, вы раскрываете пароль от не очень важного диска. Никаких возможностей доказать, что имеется второй диск, нет.

Для многих случаев (сокрытие не очень критических файлов от посторонних глаз) будет достаточно создать обычный том, поэтому я просто нажимаю Далее .

Выберите место расположения файла:

Том VeraCrypt может находиться в файле (в контейнере VeraCrypt) на жёстком диске, флэш-накопителе USB и т.п. Контейнер VeraCrypt ничем не отличается от любого другого обычного файла (например, его можно перемещать или удалять как и прочие файлы). Нажмите кнопку "Файл", чтобы указать имя и путь к создаваемому файлу-контейнеру для хранения нового тома.

ВНИМАНИЕ: Если вы выберете уже имеющийся файл, VeraCrypt НЕ зашифрует его; этот файл будет удалён и заменён вновь созданным контейнером VeraCrypt. Вы сможете зашифровать имеющиеся файлы (впоследствии), переместив их в создаваемый сейчас контейнер VeraCrypt.

Можно выбрать любой расширение файла, это никак не влияет на работу зашифрованного тома. Если вы выберите расширение .hc , а также если вы при установке задали ассоциацию VeraCrypt с данным расширением, то при двойном клике по данному файлу будет запускаться VeraCrypt.

История недавно открытых файлов позволяет быстро получать доступ к этим файлам. Тем не менее, записи в истории вроде «H:\Мои офшорные счета наворованного на охулиадр долларов.doc» могут у посторонних лиц зародить сомнения в вашей порядочности. Чтобы открытые с зашифрованного диска файлы не попадали в историю, поставьте галочку напротив «Не сохранять историю ».

Выбор алгоритмов шифрования и хеширования. Если вы не уверены, что выбрать, то оставьте значения по умолчанию:

Введите размер тома и выберите единицы измерения (килобайты, мегабайты, гигабайты, терабайты):

Очень важный этап, установление пароля для вашего зашифрованного диска:

Хороший пароль - это очень важно. Избегайте паролей из одного или нескольких слов, которые можно найти в словаре (или комбинаций из 2, 3 или 4 таких слов). Пароль не должен содержать имён или дат рождения. Он должен быть труден для угадывания. Хороший пароль - случайная комбинация прописных и строчных букв, цифр и особых символов (@ ^ = $ * + и т.д.).

Теперь снова в качестве паролей можно использовать русские буквы.

Помогаем программе собрать случайные данные:

Обратите внимание, что здесь вы можете поставить галочку для создания динамического диска. Т.е. он будет расширятся по мере заполнения его информацией.

В результате у меня создан на рабочем столе файл test.hc:

Если вы создали файл с расширением.hc, то вы можете дважды кликнуть по нему, откроется главное окно программы, причём уже будет вставлен путь до контейнера:

В любом случае, вы можете открыть VeraCrypt и выбрать путь до файла вручную (Для этого нажмите кнопку «Файл»).

Если пароль введён верно, то у вас в системе появится новый диск:

Вы можете скопировать/переместить на него любые файлы. Также вы можете создавать там папки, копировать оттуда файлы, удалять и т.д.

Чтобы закрыть контейнер от посторонних, нажмите кнопку Размонтировать :

Чтобы вновь получить доступ к своим секретным файлам, заново смонтируйте зашифрованный диск.

Настройка VeraCrypt

У VeraCrypt довольно много настроек, которые вы можете изменить для вашего удобства. Я настоятельно рекомендую поставить галочку на «Автоматически размонтировать тома при неактивности в течение »:

А также установить горячую клавишу для «Сразу размонтировать все, очистить кэш и выйти »:

Это может очень… ОЧЕНЬ пригодиться…

Портативная версия VeraCrypt в Windows

Начиная с версии 1.22 (которая на момент написания является бетой) для Windows был добавлен портативный вариант. Если вы прочитали раздел про установку, вы должны помнить, что программа и так является портативной и позволяет просто извлечь свои файлы. Тем не менее, отдельный портативный пакет имеет свои особенности: для запуска установщика вам нужны права администратора (даже если вы хотите просто распаковать архив), а портативная версия может быть распакована без прав администратора - отличие только в этом.

Официальные бета версии доступны только только . В папке VeraCrypt Nightly Builds файлом с портативной версией является VeraCrypt Portable 1.22-BETA4.exe.

Файл с контейнером можно разместить на флешке. На эту же флешку можно скопировать портативную версию VeraCrypt - это позволит вам открывать зашифрованный раздел на любом компьютере, в том числе без установленной VeraCrypt. Но помните об опасности перехвата нажатия клавиш - вероятно, в этой ситуации может помочь экранная клавиатура.

Как правильно использовать программное обеспечение для шифрования

Несколько советов, которые помогут вам лучше сохранять свои секреты:

- Старайтесь не допускать посторонних лиц до вашего компьютера, в том числе не сдавайте ноутбуки в багаж в аэропортах; если есть возможность, отдавайте компьютеры в ремонт без системного жёсткого диска и т.д.

- Используйте сложный пароль. Не используйте тот же самый пароль, который вы используете для почты и т.д.

- При этом не забудьте пароль! Иначе данные будет невозможно восстановить.

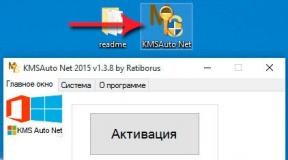

- Скачивайте все программы только с официальных сайтов.

- Используйте бесплатные программы или купленные (не используйте взломанный софт). А также не скачивайте и не запускайте сомнительные файлы, поскольку все подобные программы, среди прочих зловредных элементов, могут иметь килоггеры (перехватчики нажатий клавиш), что позволит злоумышленнику узнать пароль от вашего зашифрованного контейнера.

- Иногда в качестве средства от перехвата нажатий клавиш рекомендуют использовать экранную клавиатуру - думается, в этом есть смысл.

Эта статья будет полезна любому владельцу ПК или ноутбука. Вы задумывались когда-нибудь, насколько велики могут быть ваши потери, если ваша информация попадет не в те руки? Некоторые из вас делают резервные копии важных данных на съемные диски или в облако, но это не спасает от утери или воровства техники. Шифровать данные я начал сразу после того, как у моего знакомого дважды за год украли ноутбук. При этом я «старовер», на сегодняшний день я не пользуюсь ноутбуком и работаю исключительно за ПК, и исключаю для себя риски вроде «забыл сумку с ноутбуком в кафе».

Подумайте, какой может быть самый параноидальный вариант использования ваших данных. У вас уведут клиентскую базу? Уведут деньги с кошелька «вебмани»? Получат доступ к десяткам клиентских проектов, за которые вы отвечаете головой? Вы станете звездой YouTube?

Начинайте шифровать данные.

Важный момент. Я не профессионал по защите информации. И статья написана на основании моего опыта и предпочтений, и в ней описываются методы, которые подойдут для личного использования или мелкого бизнеса, в формате «Лучше обезопасить информацию так, чем никак».

Если вы постоянно пользуетесь мобильными устройствами – вы сможете найти полезные приложения в статье про бесплатные мобильные приложения для бизнеса .

Зачем шифровать данные и параноить насчет паролей?

Вот случаи из жизни ближайшего окружения за последние несколько лет:

- С украденного ноутбука попросили взаймы у друзей в соцсетях и мессенджерах более 1 000 долларов суммарно;

- Слили клиентскую базу, которая нарабатывалась годами, на форум любителей рассылок;

- С вебмани кипера сняли стоимость новой иномарки;

- Увели домены с хорошей историей и посещаемостью.

Возможны и более неприятные варианты – если технику «увели» целенаправленно. Основами безопасности при работе с данными пренебрегают повсеместно. Это и сохраненные в сервисах и на сайтах пароли, и пароли на рабочем столе в файлике «пароли.txt».

Большинство сервисов привязаны к почте, почту многие получают или через почтовые клиенты (Outlook, Thunderbird и подобные), или читают в браузере, само собой, сохранив пароль. Часто еще и основная почта заведена лет 15 назад, без привязки мобильного. В таком случае потерять можно все доступы к сервисам, к которым не привязан номер телефона.

Если вы в спешке начали переписывать пароли на бумажку и гуглить «как удалить пароль из браузера навсегда» – остановитесь. Далее в статье будет несколько простых вариантов шифрования для бытового и коммерческого использования для мелкого бизнеса.

Варианты шифрования данных, в каких случаях их лучше использовать для жизни и бизнеса?

Вот три самых простых, бюджетных и относительно надежных варианта сохранности данных. Даже если ваша техника попадет в чужие руки – получить доступ к информации не получится.

Первый вариант – шифрование на съемном носителе

Съемный жесткий диск или флешка при подключении требуют ввести цифровой пароль на самом носителе, кроме этого, шифруются сами данные на чипе памяти. Вот так примерно это выглядит:

У такого варианта я вижу только 2 преимущества:

- Совместимость с разными операционными системами (это просто флешка).

- Возможность ввести суперсекретный пароль для удаления всех данных, вместо пароля для расшифровки.

Ну и еще сомнительный плюс – при каждом подключении устройства вы будете выглядеть как плохая пародия на Тома Круза в серии фильмов «Миссия Невыполнима».

- Цена.

- Скорость работы. Внешние диски (а особенно флешки) работают медленнее.

- Шанс получить дополнительную головную боль, когда одна из цифр западет или сломается.

Мое мнение – это для любителей поиграть в шпионов. Можно использовать как хранилище важной информации (записать все пароли и спрятать в банку с крупой или ящик с носками), но не более того.

Мы против покупных ссылок, спам-рассылок и накруток. Только комплексное «белое» продвижение дает долгосрочный результат.

Второй вариант – использование программ для шифрования данных на диске

Поскольку в работе я использую множество «виндовых» программ для сбора и обработки данных, я ограничен в выборе операционной системы и работаю в ОС Windows. Как и более 80 % пользователей ПК и ноутбуков:

Я остановился на двух реализациях шифрования данных для Windows (BitLocker и VeraCrypt) из-за весомых преимуществ:

- В случае с ОС Windows от версии Vista и выше есть штатный инструмент шифрования диска или его части – Bitlocker;

- Можно зашифровать раздел диска целиком, независимо от его объема;

- Можно создать отдельный зашифрованный контейнер на несколько гигабайт, который будет выглядеть как обычный файл, и получить данные можно будет только зная, какой программой зашифрованы данные и получив пароль. Как пример – зашифрованный раздел в формате.mp4 может лежать в папке «Фильмы» и вряд ли кому-то придет в голову пробовать открыть «битый» фильм программой VeraCrypt;

- В случае использования VeraCrypt – при установке соответствующего ПО зашифрованный диск можно будет прочитать и под MacOS и под наиболее распространенными дистрибутивами Linux.

- VeraCrypt позволяет создать дополнительный шифрованный раздел внутри зашифрованного раздела, извините за тавтологию. Это позволяет создать тайник внутри тайника, если говорить простым языком. Я этой функцией не пользовался, но вдруг вам это будет полезно знать.

Из обнаруженных за несколько лет использования недостатков:

- Bitlocker – не кроссплатформенный вариант. Ни под Mac OS ни под популярными дистрибутивами Linux раздел или диск, зашифрованный «Битлокером» открыть не получится. Я об этом случайно узнал, когда нужно было перекинуть на ноутбук с Ubuntu данные с зашифрованного съемного диска. Что интересно – под Windows XP есть официальная программа Bitlocker To Go от Microsoft, которая позволяет читать зашифрованные разделы.

- Зашифрованный с помощью VeraCrypt раздел открыть можно только с помощью компьютера с установленной программой. Правда, есть вариант создания portable-версии программы расшифровки вместе с зашифрованным разделом. Но это сразу бросается в глаза и видно, что на диске, разделе или флешке имеются зашифрованные данные.

Третий вариант – безопасное хранение паролей

Иногда защита информации ограничивается необходимостью безопасно хранить пароли, например, от:

- Облачного хранилища с данными.

- Удаленного сервера, на котором ведется вся работа.

- Почты, аккаунтов соцсетей и т. д.

В таком случае вообще нет смысла в использовании специализированное программное обеспечение для хранения паролей. В конце этой статьи я расскажу, как можно хранить пароли хоть написанными на мониторе, и в то же время обезопасить их.

Личный опыт. Как зашифровать диск программой Bitlocker

Bitlocker я использую на домашнем компьютере по трем причинам:

- Я реалист и понимаю, что у меня нет никаких суперсекретных данных, ради которых стоило бы использовать какие-нибудь сложные схемы хранения и шифрования данных.

- Bitlocker позволяет зашифровать уже используемый раздел диска. То есть, критичные данные достаточно сохранить отдельно на всякий случай, и можно приступать к шифрованию диска.

- К этим данным не требуется регулярный доступ с компьютеров с другой ОС, поэтому вместо нагромождения сторонних программ проще и логичнее было использовать штатную возможность операционной системы.

Как включить BitLocker в Windows?

BitLocker можно запустить в следующих версиях ОС:

- Microsoft Windows Vista Максимальная/Корпоративная;

- Windows 7 Максимальная или Корпоративная;

- Windows Server 2008 R2;

- Windows 8 Профессиональная или Корпоративная;

- Windows 8.1 Профессиональная или Корпоративная;

- Windows 10 Профессиональная, для образовательных учреждений или Корпоративная.

Если у вас другая версия ОС – самым простым вариантом будет подключение диска к компьютеру с нужной версией Windows. Для работы с зашифрованным диском не требуется одна из вышеперечисленных версий. Например, вы можете зашифровать раздел диска, подключив его к компьютеру с Windows 7 Максимальной, а использовать на компьютере с Windows 7 Home Basic.

BitLocker в Windows 7, Windows 8 и Windows 10 – совместимость

Существует проблема совместимости дисков, зашифрованных в версиях 7 и 8 и в версии 10. Windows 7 и Windows 8 используют при шифровании алгоритмы AES, а «десятка» – XTS-AES алгоритмы. Разработчики заявляют, что это не баг, а фича. Хотя, как по мне – несовместимость систем шифрования для операционных систем, выпущенных с разницей в 5 лет (2009 и 2014) – не очень хорошая затея. На официальном форуме Microsoft в такой ситуации рекомендуют использовать другой компьютер. Что как минимум странно, потому что даже для древней Windows XP (вышедшей в 2001 году) выпустили программу BitLocker To Go, позволяющую подключить диск, зашифрованный в Windows 7 и 8.

Как настроить BitLocker?

Все, что касается настроек шифрования, хранится в редакторе локальной групповой политики. Чтобы в нее попасть, жмем «Пуск», в строке поиска вводим:

В открывшемся окне нужно перейти по разделам «Конфигурация компьютера» – «Административные шаблоны» – «Компоненты Windows» – «Шифрование данных BitLocker»:

Из полезных для обычного пользователя могу выделить 2 настройки в редакторе локальной групповой политики.

Первая – выбор метода шифрования и стойкость шифра.

Самый надежный вариант из возможных к выбору – AES с 256-битным ключом с диффузором. Но для выполнения задачи «посторонний человек не получит доступ к вашим данным, если найдет вашу сумку с ноутбуком» достаточно любой из настроек. Значительной разницы в скорости работы «на глаз» я не заметил, поэтому можно использовать самый продвинутый вариант.

Вторая настройка, которая может быть полезна – возможность шифрования системного диска (обычно это диск C) без наличия модуля TPM. TPM – Trusted Platform Module – криптопроцессор, который позволяет шифровать данные на системном диске. Этот модуль не установлен на большинство ПК и ноутбуков, поэтому без дополнительной настройки BitLocker зашифровать Гсистемный диск не получится.

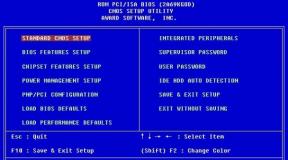

Проверить, установлен ли модуль TPM на вашем компьютере или ноутбуке, можно в настройках безопасности BIOS.

Если он не установлен, а вы все же хотите зашифровать системный диск, потребуется перейти в раздел «Конфигурация компьютера» – «Административные шаблоны» – «Компоненты Windows» – «Шифрование данных BitLocker» – «Диски операционной системы»:

В открывшемся окне можно разрешить использование BitLocker без TPM:

Перед тем, как шифровать системный диск, ответьте себе на 3 вопроса:

- Поддерживает ли ваш ноутбук или компьютер загрузку с флешки? Если нет – системный диск зашифровать не получится.

- У вас на системном диске действительно хранятся важные данные? Обычно хорошая практика – несколько разделов (C, D) и хранение важной информации на диске D.

- Каков шанс, что флешка сломается или будет потеряна?

По моему личному мнению, гораздо проще разбить диск на несколько разделов (или в случае с компьютером – использование нескольких дисков) и зашифровать диск с данными. Недостаток только один – можно будет включить компьютер и загрузить операционную систему.

Преимуществ много:

- Даже в случае поломки компьютера можно просто снять диск и расшифровать его на другом компьютере.

- Свое мнение к ежедневному подключению-отключению USB-ключа я уже высказал в начале статьи – через 3 дня вам надоест дергать его туда-сюда, и он будет подключен всегда.

- Даже дорогие флешки ломаются. По закону подлости – произойдет это в самый неподходящий момент.

Для меня лучшим ответом на вопрос «Почему не надо шифровать системный диск просто потому что так можно» стало недельное наблюдение за неудачными попытками расшифровать диск при потере USB-ключа.

Поэтому лучший вариант для личного использования – зашифровать данные на отдельном диске, перестать беспокоиться и начать жить.

Справедливости ради, сейчас уже не проблема купить ноутбук или материнскую плату с TPM модулем:

В чем подвох? Если ваш компьютер или ноутбук поддерживает TPM, но что-то произойдет с материнской платой, вы можете попрощаться с вашими данными на системном диске. Единственный вариант избежать этого -– сделать несколько USB-ключей и надеяться, что флешка с ключом, и материнская плата ноутбука не выйдут из строя одновременно.

И дополнительный нюанс – Windows достаточно капризная система. Если у вас в 2020 году сгорит ноутбук 2017 года выпуска, а на системном диске будет бухгалтерия за 3 года, с очень большой вероятностью придется искать ноутбук аналогичной конфигурации. Потому что даже при наличии USB-ключа, операционная система может не завестись на другом «железе».

Повторюсь – для бытового использования достаточно просто хранить важные данные на отдельном диске или разделе, зашифрованном BitLocker. Тогда в случае поломки компьютера их можно будет расшифровать на любом другом компьютере с подходящей версией ОС.

Перейдем к практической части.

Шифрование диска или флешки с помощью BitLocker

Практика проще теории. В выпадающем меню диска или флешки выбираем пункт «Включить Bitlocker»:

Важный момент. Сделайте резервную копию важных данных перед шифрованием. На случай, если что-то пойдет не так (свет «мигнет» на середине процесса, например) – это лучший вариант. Съемный диск на 2 ТБ стоит 5 000 рублей, это в разы дешевле, чем восстановление данных в случае прерывания шифрования в середине процесса.

После шифрования помимо пароля вы получите ключ, с помощью которого так же можно будет расшифровать диск если забудете пароль.

После выбора одного из вариантов начнется шифрование.

Флешка на 16 ГБ шифровалась около 1,5 часов. Двухтерабайтный диск я оставлял на ночь, поэтому точно время не засек, но 6 часов хватило.

Именно потому что сам процесс может занять 3–6 часов, я рекомендовал сделать бэкап на отдельный диск. Если во время шифрования диска у вас выключат свет, ни ИБП, ни заряда батареи ноутбука скорее всего не хватит на весь процесс.

При открытии зашифрованного диска достаточно ввести пароль:

После разблокировки диск работает в обычном режиме. После разблокировки в выпадающем меню в пункте «Управление BitLocker» вы можете:

- изменить пароль для снятия блокировки диска;

- удалить пароль для диска;

- добавить необходимость подключать смарт-карту для снятия блокировки;

- сохранить или напечатать ключ восстановления BitLocker;

- автоматически снимать блокировку для текущего компьютера (никогда не используйте этот пункт).

Как пользоваться VeraCrypt? Инструкция по установке и настройке

Portable версия (не требующая установки) доступна только для Windows. Ее использование целесообразно в том случае, когда шифруются действительно секретные данные, и даже наличие установленной программы может натолкнуть на мысль, что на компьютере или ноутбуке есть зашифрованный раздел. Я использую обычную версию.

Процесс установки я опущу, он ничем не примечателен (согласие с лицензионным соглашением, добавление ярлыка на рабочий стол и в меню пуск, установка для всех пользователей). При установке можно выбрать русский язык для интерфейса программы.

Как зашифровать диск или флешку программой VeraCrypt

Собственно, сам процесс шифрования. Запускаем программу:

Нажимаем «Создать том»:

- Создание зашифрованного файла. Самый «шпионский» вариант. Если создать файл «Zvezdnle.W0yny.Khan.s0l0-fullHD.mp4» весом в 9–12 ГБ и положить его в папку «фильмы» среди 15 других фильмов, то догадаться, что именно этот файл и есть зашифрованный контейнер, будет непросто.

- Шифрование диска, флешки или раздела полностью. Недостаток в том, что сразу видно, что диск зашифрован. Хотя подручными средствами расшифровать его все равно не получится.

- Шифрование системного раздела диска.

Используем первый вариант, остальные принципиально не отличаются, кроме времени, необходимого для шифрования диска полностью.

Перед шифрованием любой важной информации – сделайте ее копию. Это в любом случае обойдется дешевле, чем восстановление данных с полузашифрованного диска.

Следующая опция:

Второй вариант позволяет создать еще один зашифрованный раздел внутри первого зашифрованного раздела. Актуальный вариант, если вы допускаете возможность того, что первый пароль расшифруют с помощью вас и паяльника. Я выберу первый вариант:

Обратите внимание – нужно указать название файла, а не существующий файл, так как если файл существует – он будет удален, а на его месте создан зашифрованный раздел.

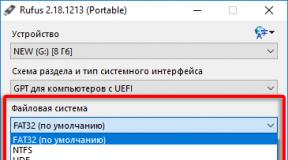

Выбираем шифрование AES с хешированием SHA-512 – этого достаточно, чтобы расшифровать пароль на обычном компьютере методом подбора было малореально. На следующем шаге задается размер зашифрованного раздела:

И задаем пароль для раздела:

На следующем этапе вам предложат выбрать файловую систему зашифрованного раздела. Для этого надо ответить на вопрос – собираетесь ли вы хранить в нем файлы размером более 4 ГБ. И переходим к шифрованию:

Теперь перемещаем курсор внутри окна, пока не заполнится полоса прогресса, и после этого жмем «Разметить».

На этом процесс шифрования закончен. Для непосвященного человека на флешке находится фильм:

Чтобы использовать зашифрованный раздел, необходимо:

- Запустить программу VeraCrypt;

- Выбрать букву диска, на который будет смонтирован зашифрованный том;

- Выбрать файл зашифрованного раздела;

- Нажать «Смонтировать»;

- Ввести пароль, подождать 3–10 секунд.

- В проводнике появится новый диск, который и является зашифрованным разделом.

Все, работать с зашифрованным разделом можно как с обычным диском. Перед завершением работы с зашифрованным разделом нужно закрыть все приложения, которые использовали файлы с этого раздела. После этого нажимаем «Размонтировать все» и зашифрованный раздел снова превращается в обычный файл.

Как видите, в шифровании данных на бытовом уровне нет ничего сложного. Зато резко снижается вероятность потери нервных клеток вместе с потерей ноутбука с конфиденциальными данными.

Другие программы для шифрования диска для Windows и Mac OS

Помимо описанных выше вариантов можно использовать другие решения:

TrueCrypt

Сначала я хотел вместо VeraCrypt использовать именно эту программу. Ее возможностей более чем достаточно и для бытового и для профессионального использования. TrueCrypt умеет:

- Шифровать контейнеры. Можно зашифровать только необходимую информацию, чтобы пользоваться носителем небольшого объема.

- Шифровать разделы диска.

- Шифровать диск или флешку целиком.

В 2014 году поддержка и разработка TrueCrypt была прекращена, последняя версия программы позволяет только расшифровывать данные, без возможности шифрования. На официальном сайте появилась рекомендация переходить на BitLocker. Поскольку TrueCrypt был одной из самых популярных бесплатных программ для шифрования данных – это породило множество слухов о давлении на разработчиков ПО. Косвенно это подтверждает факт, что независимый аудит безопасности, на который было собрано более 60 000 долларов, не обнаружил критических уязвимостей в последних версиях программы.

На сегодняшний день неофициальным сайтом является проект https://truecrypt.ch .

Любители теорий заговоров в сомнении – что лучше? Не использовать BitLocker, потому что очень уж подозрительно, что на бывшем официальном сайте ссылаются на него? Или не использовать TrueCrypt, вдруг спецслужбы специально сделали новый «повстанческий» сайт и напихали в исходный код «закладок», позволяющих расшифровать зашифрованные данные?

Тем не менее, на сайте можно загрузить TrueCrypt для Windows, MacOS, Linux:

На сайте есть англоязычный форум поддержки, на котором регулярно отвечают на вопросы новичков.

Признаюсь, на мой выбор повлиял обычный бытовой фактор – я не хочу перешифровывать несколько дисков, если вдруг TrueCrypt перестанет обновляться или будет несовместим с последними версиями ОС Windows (на скриншоте выше видно, что Windows 10 уже не указан в списке загрузок).

Поэтому я выбрал VeraCrypt, как на мой взгляд, наиболее перспективное ответвление TrueCrypt. Проект постоянно развивается:

Но я думаю, вы согласитесь со мной – все равно ведь, все выглядит подозрительно? Кто мог написать на «Википедии», что VeraCrypt более устойчив к возможным атакам АНБ, если не дежурный офицер АНБ?

FireVault и FireVault 2 для MacOS

Владельцы ноутбуков и компьютеров Apple могут использовать для шифрования официальную программу FireVault. По сути, это аналог BitLocker, только для MacOS. Недостаток первой версии, используемой в версиях ОС до Mac OS X Snow Leopard включительно – возможность зашифровать только домашнюю папку пользователя. Вторая версия программы используется начиная с OS X Lion и позволяет зашифровать диск полностью.

Подробная русскоязычная инструкция по шифрованию загрузочного раздела приведена на официальном сайте .

Если ваша версия Mac OS позволяет шифровать только домашнюю папку -– вы можете использовать TrueCrypt или VeraCrypt и создать зашифрованный раздел.

CipherShed

Впрочем, у вас может быть другое мнение. Напишите в комментариях, была ли статья вам полезна? Используете ли вы шифрование? Может быть, у вас есть простой и проверенный способ защиты данных, о котором я не упомянул?

При краже телефона или ноутбука понимаешь, что самое страшное - не лишение физического объекта как такового, хотя это тоже удручает. Самое страшное начинается потом, когда принимаешь огромное количество мер по устранению последствий. Звонишь в телефонную компанию, чтобы заблокировать SIM-карту, меняешь пароли во всех аккаунтах, иногда даже блокируешь кредитки. Но всё это лишь верхушка айсберга. Rusbase представляет пошаговую инструкцию для тех, кто ещё не зашифровал свои девайсы.

Придумывать сложные пин-коды и пароли, пользоваться любыми возможными фичами для поиcка телефона - весьма неплохой шаг для начала, если вы хотите сократить число вынужденных последствий до минимума. Сегодня лучше по возможности полностью зашифровывать локальный диск, где у вас хранятся все данные. Полная зашифровка диска или девайса, (то есть зашифровка всего устройства целиком, а не отдельных папок или пользовательского профайла) ещё не стала повсеместной функцией по умолчанию, но в большинстве операционных систем она в той или иной мере поддерживается.

Зачем шифровать?

Даже если вы придумаете нормальный пароль для защиты своего пользовательского аккаунта, безопасность данных будет под вопросом, когда кто-то решит присвоить ваше устройство. В большинстве компьютеров локальный диск очень просто вытащить и вставить в другую систему, или же загрузить компьютер с внешним диском и скопировать на него информацию с украденного диска. Почти на всех телефонах и девайсах на Android можно запустить режим восстановления информации, а получить доступ к файлам из разделов пользователя можно запросто, запустив инструменты отладки процесса. И даже если вы полностью стёрли информацию с локального диска, программа восстановления всё равно сможет считать старые файлы.

Шифровка локального накопителя данных делает всё вышеперечисленное сложно выполнимым, а то и вовсе невозможным. Тем, кто попытается получить доступ к вашей информации, понадобится ключ, чтобы присоединить диск или хотя бы считать с него информацию. А если вы сотрёте всё с локального диска, оставшаяся информация, которая считывается при помощи программы восстановления, по-прежнему будет зашифрована, даже если вы не закодировали новую информацию на диске.

В этом есть несколько минусов. Если вы сами потеряете ключ или если, к примеру, ваш диск сломается, то будет сложнее восстановить данные, если вообще получится. Шифрование замедляет работу девайсов без встроенных процессоров, железо которых ускоряет работу при шифровке и дешифровке данных. В целом преимущества перевешивают недостатки, а работа на современных устройствах замедляется до допустимого уровня.

iOS: беспокоиться не о чем

Что касается девайсов iOS 8, как только вы устанавливаете код доступа, ваши личные данные шифруются. В технической документации о безопасности (PDF) для iOS 8.3 и более поздних говорится, что «информация из основных приложений вроде сообщений, почты, календаря, контактов, фотографий, здоровья находится под защитой по умолчанию. Остальные приложения, установленные на iOS 7 или поздних версиях, получают такую защиту автоматически».

Компания также утверждает, что любой современный яблочный девайс включает в себя «надёжный алгоритм AES 256, встроенный в DMA, устройство доступа к общей памяти системы и памяти флэш-накопителей». Благодаря ему шифрование практически не влияет на скорость системы.

Источник: gifbase.com.

OS X: Хранилище файлов Fire Vault

Начав с OS X 10.7 (Lion) в 2011 году, Apple стала поддерживать шифрование всего диска с помощью FireVault 2. В более поздних версиях OS X некоторые макбуки предлагали шифровать данные при первой установке программы, но шифровка не стала функцией по умолчанию, как в iOS.

Чтобы зашифровать свой диск постфактум, зайдите в панель Security&Privacy (Защита и безопасность) в разделе System Preferences (Системные настройки) и откройте вкладку FileVault. Нажмите кнопку запуска Turn On FileVault. Вам предложат две опции на выбор: запомнить или где-нибудь сохранить пароль для разблокировки диска или сохранить его в аккаунте на iCloud. При восстановлении локальных данных ваш пароль не увидят другие компании, однако, если вы сами потеряете или забудете его, то система заблокирует и вас. Если вы сохраните пароль на iCloud (или даже если нет, то знайте), мы настоятельно рекомендуем вам настроить двухфакторную аутентификацию для вашего Apple ID .

Шифровка диска не сильно меняет работу OS X. Просто стоит установить пароль для разблокировки диска до загрузки операционной системы, а не после. Кроме того, необходимо уточнить, под какими логинами локальные пользователи могут разблокировать диск. В противном случае включить машину можно будет только с запустившего FireVault аккаунта. Если вам когда-нибудь придётся расшифровывать Mac, то задача упростится, когда вы введёте свой логин в компьютер или воспользуетесь доступным ключом.

Android

Несмотря на прошлые обещания компании, у новых девайсов на до сих пор нет шифрования по умолчанию. Помимо девайсов Google Nexus - лишь редкие компании, а чаще никакие, решают снабдить смартфоны такой функцией.

На относительно последних версиях Android вполне легко можно шифровать данные. Эти шаги можно выполнить на девайсах Nexus или на аналогичных устройствах с Android.

Откройте раздел Setting app (Настройки приложений), зайдите в Security (Безопасность), введите «зашифровать телефон», чтобы процесс начался. Телефон может попросить подключиться или зарядить батарейку до того, как начнется шифрование, потому что прерывание такого процесса может испортить или стереть раздел хранения ваших данных. Затем необходимо будет защитить телефон пин-кодом, паттерном или паролем, если вы до сих пор этого не сделали. Как и в OS X, выполнить эти действия необходимо до запуска операционной системы.

Чтобы подтвердить зашифровку телефона, переходите в раздел настроек Settings, затем во вкладку безопасности Security. Там найдите небольшой значок Encrypted в меню Encrypt phone. Если телефон говорит, что уже зашифрован, то скорее всего у вас в руках последняя версия устройства со вшитой зашифровкой.

Если вам понадобится расшифровать девайс, не получится этого сделать без полного удаления данных и перезагрузки телефона. Если ваш телефон уже был зашифрован изначально, то расшифровать его также не удастся без дополнительных изменений и расширений ПО.

В новой линейке Android Marshmallow у телефонов есть внешнее хранение данных, что позволяет шифровать и защищать информацию как на внешних носителях памяти, так и на внутренних.

Источник: campuswhizzin.com.

Chrome OS: беспокоиться не о чем

Ноутбуки Chromebooks и неттопы Chrome зашифрованы по умолчанию с самого начала. Как сказано в проектной документации Chromium, операционная система Chrome использует файловую систему eCrypts , при которой директория каждого пользователя защищается отдельным зашифрованным ключом. Пока вы не переключитесь на режим разработчика Developer Mode , можно ни о чём не беспокоиться.

Linux

Из-за широкого разнообразия продукции Linux становится труднее советовать какой-то один инструмент, скрипт или алгоритм действий для зашифровки вашего девайса.

Если у вас запущена последняя версия Ubuntu или программ на основе Ubuntu, то операционная система предложит вам зашифровать данные при установке. Всё, что нужно, - это загрузить обновления. А всё остальное вы можете посмотреть в этом списке программного обеспечения для шифрования.

Windows Phone 8.1

Phone 8.1 странный; он поддерживает шифрование данных, только если какой-нибудь сервер управления девайсами приказал им автоматически зашифроваться. Для обычных пользователей нет опции шифровки своих девайсов по требованию.

Предназначенная для пользователей программа по зашифровке BitLocker должна быть доступна на Windows Phone 10, обновление, которое не помешало бы запустить на последних смартфонах на Windows 8.1.

Windows

Очень сложная операционная система, функционирующая за счёт огромного количества железа, как ни одна из остальных упомянутых здесь ОС, поэтому усложняется и шифровка её данных. Мы сосредоточимся на встроенных инструментах, которые есть в последних версиях Windows, но если они не сработают, то вот список дополнительных программ по шифрованию к вашим услугам.

Шанс того, что вы пользуетесь зашифрованной по умолчанию ОС Windows очень мал. По крайней мере, если ваше программное и аппаратное обеспечение сочетаются как надо. Это касается пользователей компьютеров на Windows 8.1 или Windows 10, которые зарегистрировались в системе Microsoft или в Активной директории аккаунтов, чья аппаратная составляющая соответствует следующим требованиям:

- - Поддержка Secure Boot

- - Модуль TPM (Trusted Platform Module). Для шифрования требуется TPM 2.0, а на последних девайсах - TPM 1.2.

- - Поддержка прошивки или «железа» с функцией Windows InstantGo (режим ожидания с подключением). Она позволяет системе периодически выходить из спящего режима и обновлять ту или иную информацию, например, сообщения из электронной почты и события в календаре. У любого смартфона есть похожая функция.

- - InstantGo идёт совместно со своим комплектом аппаратных требований, включая жесткий загрузочный том, поддержку NDIS 6.30 для любых сетевых интерфейсов, припаянную к основной плате.

Этот метод шифрования стал известен благодаря использованию его в некоторых системах Windows RT. Преимущества его в том, что он автоматизирован и доступен для любой версии Windows, включая домашние версии. Плохая новость заключается в том, что аппаратные требования для шифрования достаточно строгие, и их нельзя просто добавить в купленный вами компьютер. А требования аккаунта и вовсе могут вывести вас из себя, если вы больше не захотите им пользоваться.

Если вы хотите зашифровать данные, но требования не позволяют, то лучшим решением будет BitLocker. У него не такие суровые требования, и работает он лучше, если в вашем компьютере есть TPM. Для него потребуется одна из последних версий Windows. Эта программа доступна для пользователей Windows 10 с версий Pro, Enterprise, Education. В Windows 8.x тоже есть версии Pro и Enterprise, а вот для Windows 7 и Windows Vista потребуется наличие версий Ultimate и Enterprise. Программа совершенно несовместима с версиями Home и Bing, поскольку они устарели и вышли ещё до версий Vista Windows.

Чтобы запустить BitLocker на любой совместимой версии Windows, зайдите в панель управления, нажмите BitBlocker Drive Encryption. Если у вас есть TPM, то вы сможете сохранить ключ для восстановления данных на внешнем диске или в аккаунте Microsoft, нажать на необходимые окошки и зашифровать ноутбук. Вы можете выбрать шифровку данных на уже использованном на диске месте (оставив свободное место незашифрованным) или же зашифровать диск целиком.

У большинства ноутбуков бизнес-класса 2000-х и новейших ультрабуков, как правило, есть TPM, хотя он никогда не входил в число ключевых требований Windows. Обычно в разделе Device Manager (Управлении девайсами) у них есть точки входа к модулю, если вы хотите проверить, есть ли он в вашем компьютере или нет.

Человечество изобрело много способов, чтобы сохранить тайну. Чтобы отправить частное письмо в древнем Риме аристократ мог выбрить голову своего раба, написать содержание на его коже, и подождать, пока волосы отрастут, и отправить его адресату.

Стремительный образ жизни в XXI веке не позволяет тратить так много времени и усилий на защиту содержимого. К счастью, компьютеры, которые были изначально созданы для взлома военных шифров, дают в настоящее время возможность сохранения своих секретов только для себя – через соответствующие шифрование .

Что скрывать обычному пользователю

Во время переговоров, касающихся шифрования и защиты , реакция людей в первый момент часто напоминает: «У меня нет никаких секретов, – нечего скрывать». Как правило, они имеют в виду: «Я не верю, что кто-то будет заинтересован в изучении моего компьютера или смартфона для поиска чего-то ценного».

Оказывается, однако, что это лишь несбыточные надежды. Документ, оставленный на рабочем столе персонального компьютера, которым пользуется вся семья, или ваш личный телефон, оставленный в гостиной, могут быстро стать объектами интереса для вашего окружения.

Хватит ли у вас смелости сообщить номер своей кредитной карты и ПИН-код к своему ребенку? А что Вы скажете на предоставление пароля к Gmail или Facebook своей сестре/брату? Или какую мысль вызывает у Вас гипотетическая ситуация, в которой фотографии вашей семьи рассматривают гости вашего дома.

Вы уверены, что хотите говорить своей жене, что Екатерина является подругой из другого отдела на работе, и «завтрашняя встреча», о которой Вы получили напоминание, на самом деле является бизнес-собранием с десятком других людей?

Несомненно, эта история может стать ещё более странна, когда вредоносное приложение заразит ваш компьютер. В мире кибер-преступников последней тенденцией является распространение вредоносного ПО , которое крадет все потенциально ценные данные с вашего компьютера: документы, фотографии, пароли, сохраненные в веб-браузерах – всё, что угодно .

Украденные изображения часто содержат отсканированные документы (например, фото вашего водительского удостоверения, паспорта и т.д.), которые потенциально могут послужить ворам в случае мошенничества и кражи личных данных. Неоднократно были случаи, когда украденные фотографии, которые не должны были увидеть свет, были использованы для шантажа.

Потеря телефона является ещё одним катастрофическим моментом для его пользователя. Учитывая, что современный тип смартфонов, как правило, заполнен личными данными, некоторые «более опытные» воры могут не только продать украденные устройства, но и сканируют содержимое в поисках паролей и кодов для мобильного банкинга/приложения.

Шифрование – один ответ на много вопросов

Существует много опасностей для ваших личных данных, однако, существуют и универсальные методы защиты, например, отделение вашего домашнего персонального компьютера от любопыства посторонних и несовершеннолетних, или использование PIN-кода для разблокирования экрана вашего телефона.

Существует и другой эффективный метод – создание сообщения таким образом, чтобы его мог прочитать только человек, к которому оно обращено. Вы можете заранее защитить себя от неловких ситуаций и ошибок, сохранив информацию в зашифрованном виде.

Вы можете иметь дело с шифрованием, даже если об этом не думаете – например, просматривая письма в Gmail или банковские сайты с помощью HTTPS, или общаясь со своими друзьями через популярные сотовые сети GSM.

Но, мы хотели бы сосредоточиться на ещё одном важном аспекте – шифровании ваших данных , которые вы храните на своем компьютере и телефоне.

Что такое шифрование данных

Шифрование – это процесс преобразования информации таким образом, чтобы злоумышленник не мог её прочитать, – доверенное лицо может расшифровать данное сообщение и прочитать его в первоначальном виде. Существует много популярных методов шифрования/дешифрования , но ключ безопасности является патентованным алгоритмом. Самое главное – сохранить секретный ключ (пароль) секретным.

Важно различать два понятия – кодирование и шифрование . Кодирование также преобразует информацию, однако, как правило, оно выполняется из-за удобства хранения или передачи – не обязательно для хранения секретов. Широко известным методом кодирования является азбука Морзе и двоичное кодирование в памяти компьютера.

Ваш цифровой сейф

Наиболее удобным решением для хранения зашифрованных файлов является создание зашифрованного хранилища , называемого также контейнером. После его установки на компьютере, он классифицируется системой как отдельный диск.

В него можно сохранять и копировать любые файлы, используя как USB-накопитель. Главным отличием является то, что он является специальной папкой, которая физически находится на жестком диске, а чтобы попасть в неё, нужно воспользоваться одной из специальных программ. Каждый файл, который Вы захотите сохранить в этой папке, будет автоматически зашифрован, а затем сохранен в безопасном месте.

Человек, который получит доступ к вашему компьютеру, и даже пытается украсть (скопировать) папку, не сможет получить доступ к хранящейся в ней информации. В файлах будут находиться случайные символы, и поиск пароля для их преобразования в полезное содержание займёт годы.

Конечно, необходимо соблюдать несколько простых правил, чтобы зашифрованная папка был защищена:

- Ваш ключ шифрования (пароль) является единственной защитой – он должен быть длинным, сложным и трудно угадываемым.

- Вы должны хранить все ваши личные данные на зашифрованном диске.

- Каждый человек, который знает пароль может прочитать все сохраненные файлы. Если у вас есть различные типы информации, которыми бы вы хотели бы поделиться только частично, предлагаем вам создать несколько папок с отдельными паролями.

- Это очень важно! Подключайте ваш зашифрованный диск только тогда, когда вы работаете с важными документами и отключайте сразу после завершения работы.

- Если ваша папка каким-либо образом повреждена, находящиеся в ней файлы будут потеряны. Поэтому так важно частое создание резервных копий.