WPA2-PSK - ce este? Tip de securitate WPA2-PSK. Criptare WPA - dezvăluirea secretelor

Recent, au apărut multe publicații „dezvăluitoare” despre piratarea unor noi protocoluri sau tehnologii care compromit securitatea rețelelor wireless. Este cu adevărat așa, de ce ar trebui să vă fie teamă și cum vă puteți asigura că accesul la rețeaua dvs. este cât mai sigur posibil? Cuvintele WEP, WPA, 802.1x, EAP, PKI înseamnă puțin pentru tine? Acest scurtă recenzie va contribui la reunirea tuturor tehnologiilor aplicabile de criptare și autorizare a accesului radio. Voi încerca să arăt că o rețea wireless configurată corespunzător reprezintă o barieră de netrecut pentru un atacator (până la o anumită limită, desigur).

Bazele

Orice interacțiune între un punct de acces (rețea) și un client wireless se bazează pe:- Autentificare- modul în care clientul și punctul de acces se prezintă unul față de celălalt și confirmă că au dreptul de a comunica unul cu celălalt;

- Criptare- ce algoritm de codificare pentru datele transmise este utilizat, cum este generată cheia de criptare și când se modifică.

Opțiuni rețea fără fir, în primul rând numele său (SSID), este anunțat în mod regulat de punctul de acces în pachete de semnalizare de difuzare. Pe lângă setările de securitate așteptate, se transmit solicitări pentru QoS, parametri 802.11n, viteze acceptate, informații despre alți vecini etc. Autentificarea determină modul în care clientul se prezintă la obiect. Opțiuni posibile:

- Deschide- așa-numitul rețea deschisă, în care toate dispozitivele conectate sunt autorizate simultan

- Partajat- autenticitatea dispozitivului conectat trebuie verificată cu o cheie/parolă

- EAP- autenticitatea dispozitivului conectat trebuie verificată folosind protocolul EAP de către un server extern

- Nici unul- fără criptare, datele sunt transmise în text clar

- WEP- cifrare bazată pe algoritmul RC4 cu diferite lungimi de chei statice sau dinamice (64 sau 128 de biți)

- CKIP- înlocuire proprietară pentru WEP Cisco, versiunea timpurie a TKIP

- TKIP- Înlocuire WEP îmbunătățită cu verificări și protecție suplimentare

- AES/CCMP- cel mai avansat algoritm bazat pe AES256 cu verificări și protecție suplimentare

Combinaţie Deschideți autentificare, fără criptare utilizat pe scară largă în sistemele de acces pentru oaspeți, cum ar fi furnizarea de internet într-o cafenea sau un hotel. Pentru a vă conecta, trebuie doar să știți numele rețelei wireless. Adesea, o astfel de conexiune este combinată cu verificarea suplimentară pe Portalul Captiv prin redirecționarea solicitării HTTP a utilizatorului către o pagină suplimentară de unde puteți solicita confirmarea (login-parolă, acord cu regulile etc.).

Criptare WEP este compromisă și nu poate fi utilizată (chiar și în cazul cheilor dinamice).

Termeni care apar frecvent WPAŞi WPA2 determina, de fapt, algoritmul de criptare (TKIP sau AES). Datorită faptului că adaptoarele client acceptă WPA2 (AES) de ceva timp, nu are rost să folosiți criptarea TKIP.

Diferența între WPA2 PersonalŞi WPA2 Enterprise de unde provin cheile de criptare folosite în mecanică algoritmul AES. Pentru aplicații private (acasă, mici), o cheie statică (parolă, cuvânt cod, PSK (Pre-Shared Key)) cu o lungime minimă de 8 caractere, care este setată în setările punctului de acces și este aceeași pentru toți clienții acestei rețele fără fir. Compromisul unei astfel de chei (au vărsat boabele unui vecin, un angajat a fost concediat, un laptop a fost furat) necesită o schimbare imediată a parolei pentru toți utilizatorii rămași, ceea ce este realist doar dacă există un număr mic de ei. Pentru aplicațiile corporative, după cum sugerează și numele, este utilizată o cheie dinamică, individuală pentru fiecare client care lucrează în acest moment. Această cheie poate fi actualizată periodic în timpul funcționării fără întreruperea conexiunii, iar o componentă suplimentară este responsabilă pentru generarea ei - serverul de autorizare și aproape întotdeauna acesta este un server RADIUS.

Toți parametrii de siguranță posibili sunt rezumați în această placă:

| Proprietate | WEP static | WEP dinamic | WPA | WPA 2 (întreprindere) |

| Identificare | Utilizator, computer, card WLAN | Utilizator, computer |

Utilizator, computer |

Utilizator, computer |

| Autorizare |

Cheie partajată |

EAP |

EAP sau cheie partajată |

EAP sau cheie partajată |

Integritate |

Valoarea de verificare a integrității pe 32 de biți (ICV) |

ICV pe 32 de biți |

Cod de integritate a mesajelor (MIC) pe 64 de biți |

CRT/CBC-MAC (Cod de autentificare a înlănțuirii blocurilor de cifrat în modul contor - CCM) Parte a AES |

Criptare |

Cheie statică |

Cheia de sesiune |

Cheie per pachet prin TKIP |

CCMP (AES) |

Distribuția cheilor |

O singură dată, manual |

Segment de cheie principală (PMK) în pereche |

Derivat din PMK |

Derivat din PMK |

Vector de inițializare |

Text, 24 de biți |

Text, 24 de biți |

Vector avansat, 65 de biți |

număr de pachet pe 48 de biți (PN) |

Algoritm |

RC4 |

RC4 |

RC4 |

AES |

Lungimea cheii, biți |

64/128 |

64/128 |

128 |

până la 256 |

Infrastructura necesară |

Nu |

RAZĂ |

RAZĂ |

RAZĂ |

Dacă totul este clar cu WPA2 Personal (WPA2 PSK), soluție de întreprindere necesită o atenție suplimentară.

WPA2 Enterprise

Aici avem de-a face cu un set suplimentar de protocoale diferite. Pe partea clientului există o componentă specială software Solicitantul (de obicei o parte a sistemului de operare) interacționează cu partea de autorizare, serverul AAA. ÎN în acest exemplu afișează funcționarea unei rețele radio unificate construite pe puncte de acces ușoare și un controler. În cazul utilizării punctelor de acces cu „creiere”, întregul rol de intermediar între clienți și server poate fi preluat de punctul însuși. În acest caz, datele solicitantului client sunt transmise prin radioul format în protocolul 802.1x (EAPOL), iar pe partea controlerului sunt împachetate în pachete RADIUS.

Utilizarea mecanismului de autorizare EAP în rețeaua dvs. duce la faptul că, după autentificarea cu succes (aproape sigur deschisă) a clientului de către punctul de acces (împreună cu controlorul, dacă există), acesta din urmă cere clientului să autorizeze (confirmă autoritatea acestuia) cu serverul de infrastructură RADIUS:

Utilizare WPA2 Enterprise necesită un server RADIUS în rețeaua dvs. În prezent, cele mai eficiente produse sunt următoarele:

- Microsoft Network Policy Server (NPS), fost IAS- configurat prin MMC, gratuit, dar trebuie să cumpărați Windows

- Acces securizat Cisco Server de control(ACS) 4.2, 5.3- configurat printr-o interfață web, cu funcționalitate sofisticată, vă permite să creați sisteme distribuite și tolerante la erori, costisitoare

- FreeRADIUS- gratuit, configurat folosind configurații text, nu este convenabil de gestionat și monitorizat

În acest caz, controlorul monitorizează cu atenție schimbul de informații în curs și așteaptă autorizarea sau refuzul cu succes a acestuia. Dacă are succes, serverul RADIUS poate transfera parametri suplimentari către punctul de acces (de exemplu, în ce VLAN să plaseze abonatul, ce adresă IP să-l atribuie, profilul QoS etc.). La sfârșitul schimbului, serverul RADIUS permite clientului și punctului de acces să genereze și să schimbe chei de criptare (individuale, valabile doar pentru această sesiune):

EAP

Protocolul EAP în sine este bazat pe container, ceea ce înseamnă că mecanismul de autorizare real este lăsat în seama protocoalelor interne. În acest moment, următoarele au primit o distribuție semnificativă:- EAP-RAPID(Flexible Authentication via Secure Tunneling) - dezvoltat de Cisco; permite autorizarea folosind un login și o parolă transmise în interiorul tunelului TLS între solicitant și serverul RADIUS

- EAP-TLS(Transport Layer Security). Utilizează o infrastructură de cheie publică (PKI) pentru a autoriza clientul și serverul (subiect și server RADIUS) prin certificate emise de o autoritate de certificare (CA) de încredere. Necesită emiterea și instalarea de certificate de client pe fiecare dispozitiv wireless, deci este potrivit doar pentru un mediu corporativ gestionat. Windows Certificate Server are facilități care permit clientului să-și genereze propriul certificat dacă clientul este membru al unui domeniu. Blocarea unui client se poate face cu ușurință prin revocarea certificatului acestuia (sau prin conturi).

- EAP-TTLS(Tunneled Transport Layer Security) este similar cu EAP-TLS, dar nu necesită un certificat de client la crearea unui tunel. Într-un astfel de tunel, similar unei conexiuni SSL de browser, se efectuează o autorizare suplimentară (folosind o parolă sau altceva).

- PEAP-MSCHAPv2(EAP protejat) - similar cu EAP-TTLS în ceea ce privește stabilirea inițială a unui tunel TLS criptat între client și server, necesitând un certificat de server. Ulterior, autorizarea are loc într-un astfel de tunel folosind binecunoscutul protocol MSCHAPv2.

- PEAP-GTC(Generic Token Card) - similar cu cel precedent, dar necesită carduri cu parolă unică (și infrastructura corespunzătoare)

Toate aceste metode (cu excepția EAP-FAST) necesită un certificat de server (pe serverul RADIUS) emis de o autoritate de certificare (CA). În acest caz, certificatul CA în sine trebuie să fie prezent pe dispozitivul clientului în grupul de încredere (care este ușor de implementat folosind politica de grup pe Windows). În plus, EAP-TLS necesită un certificat de client individual. Autenticitatea clientului este verificată atât printr-o semnătură digitală, cât și (opțional) prin compararea certificatului furnizat de client serverului RADIUS cu ceea ce serverul a preluat din infrastructura PKI (Active Directory).

Suportul pentru oricare dintre metodele EAP trebuie să fie furnizat de un solicitant de partea clientului. Standardul încorporat Windows XP/Vista/7, iOS, Android oferă cel puțin EAP-TLS și EAP-MSCHAPv2, ceea ce face ca aceste metode să fie populare. Adaptoarele client Intel pentru Windows vin cu utilitarul ProSet, care extinde lista disponibilă. Clientul Cisco AnyConnect face același lucru.

Cât de fiabil este?

La urma urmei, de ce este nevoie ca un atacator să-ți pirateze rețeaua?Pentru autentificare deschisă, fără criptare - nimic. Conectat la rețea și atât. Deoarece mediul radio este deschis, semnalul se deplasează în direcții diferite și nu este ușor să îl blocați. Dacă aveți adaptoare client adecvate care vă permit să ascultați emisiunea, trafic de rețea vizibil ca și cum atacatorul s-ar fi conectat la fir, la hub, la portul SPAN al switch-ului.

Criptarea bazată pe WEP necesită doar timp de forță brută IV și unul dintre multele utilitare de scanare disponibile gratuit.

Pentru criptarea bazată pe TKIP sau AES, decriptarea directă este posibilă în teorie, dar în practică nu au existat cazuri de hacking.

Desigur, puteți încerca să ghiciți cheia PSK sau parola pentru una dintre metodele EAP. Atacurile comune împotriva acestor metode nu sunt cunoscute. Puteți încerca să utilizați metode de inginerie socială sau

Criptare Wi-Fi - ce protocol să alegeți?

M-am cumpărat router nouși m-am hotărât să-l instalez singur. Totul este configurat - Internetul și rețeaua wireless funcționează. A apărut o întrebare, pentru că undele radio (Wi-Fi în cazul meu) se propagă nu numai în apartamentul meu. În consecință, ele pot fi interceptate. Teoretic. Routerul are o setare de criptare a rețelei wireless. Presupun că este tocmai pentru a exclude interceptarea și „interceptarea cu urechea”. Întrebarea este, care dintre protocoalele de criptare disponibile în routerul meu ar trebui să aleg? Disponibil: WPE, WPA-Personal, WPA-Enterprise, WPA2-Personal, WPA2-Enterprise, WPS. Ce criptare Wi-Fi ar trebui să folosesc în cazul meu?

norik | 16 februarie 2015, ora 10:14

Voi omite descrierile oricăror protocoale învechite Criptare Wi-Fi. Prin urmare, le voi descrie numai pe cele care au sens să le folosești. Dacă protocolul nu este descris aici, atunci fie este exotic, fie nu aveți nevoie de el.

WPA și WPA2 (Wi-Fi Protected Access) - disponibile pe toate routerele. Cel mai popular și răspândit protocol. Este, de asemenea, una dintre cele mai moderne. DIN PUNCTUL MEU DE VEDERE - cea mai buna alegere pentru acasă și birou mic. Cu toate acestea, este destul de potrivit și pentru birourile mari, cu excepția faptului că are sens să complicem autorizarea. Lungimea parolei sale este de până la 63 de octeți, așa că dacă o spargeți ghicind, puteți deveni gri mai devreme. Desigur, trebuie să alegeți WPA2 dacă este acceptat de toate dispozitivele din rețea (numai gadgeturile foarte vechi nu îl înțeleg).

Ceea ce este cu adevărat valoros este că mai mulți algoritmi de criptare pot fi utilizați în cadrul acestui serviciu. Printre acestea: 1. TKIP - nu-l recomand, deoarece este foarte posibil să găsești o gaură.

2. CCMP - mult mai bine.

3. AES - Cel mai mult îmi place, dar nu este suportat de toate dispozitivele, deși este inclus în specificația WPA2.

WPA2 oferă, de asemenea, două moduri inițiale de autentificare. Aceste moduri sunt PSK și Enterprise. WPA Personal, cunoscut și ca WPA PSK, înseamnă că toți utilizatorii se vor conecta la rețeaua wireless cu o singură parolă introdusă pe partea clientului în momentul conectării la rețea. Excelent pentru acasă, dar problematic pentru un birou mare. Va fi dificil să schimbi parola pentru toată lumea de fiecare dată când un alt angajat care o cunoaște renunță.

WPA Enterprise necesită un server separat cu un set de chei. Pentru o casă sau un birou cu 6 mașini, acest lucru este greoi, dar dacă sunt 3 duzini în birou dispozitive fără fir, atunci poți avea grijă.

De fapt, acest lucru epuizează alegerea criptării Wi-Fi în acest moment. Protocoalele rămase fie nu au deloc criptare sau parolă, fie au găuri în algoritmi în care doar cei foarte lenesi nu ar intra. Recomand combinația WPA2 Personal AES pentru uz casnic. Pentru birouri mari - WPA2 Enterprise AES. Dacă nu există AES, atunci te poți descurca cu TKIP, dar probabilitatea ca pachetele să fie citite rămâne de un străin. Există o părere că WPA2 TKIP nu a fost niciodată piratat, spre deosebire de WPA TKIP, dar a fost protejat...

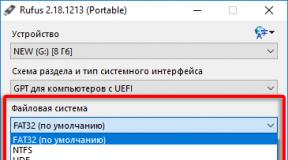

Multe routere oferă următoarele standarde de securitate ca opțiuni: WPA2-PSK (TKIP), WPA2-PSK (AES) și WPA2-PSK (TKIP/AES). Faceți alegerea greșită și veți ajunge cu o rețea mai lentă și mai puțin sigură.Standardele WEP (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access) și WPA2 (Wi-Fi Protected Access II), dintre care vi se va oferi să alegeți atunci când configurați setările de securitate a rețelei fără fir, reprezintă principala securitate a informațiilor. algoritmi. WEP este cel mai vechi dintre ele și cel mai vulnerabil, deoarece multe slăbiciuni au fost descoperite în el pe parcursul utilizării sale. WPA oferă o securitate mai bună, dar este și susceptibil la hacking. WPA2, în prezent un standard în evoluție, este în prezent cea mai comună opțiune de securitate. TKIP (Temporal Key Integrity Protocol) și AES (Advanced Encryption Standard) sunt două tipuri diferite de criptare care pot fi utilizate în standardul WPA2. Să vedem cum diferă și care este cel mai potrivit pentru tine.

AES vs. TKIP

TKIP și AES sunt două standard diferit criptare care poate fi utilizată în Rețele Wi-Fi. TKIP este un protocol de criptare mai vechi, introdus la un moment dat de standardul WPA pentru a înlocui algoritmul WEP extrem de nesigur. De fapt, TKIP este foarte asemănător cu algoritmul de criptare WEP. TKIP nu mai este considerată o metodă de securitate fiabilă și nu este recomandată în prezent. Cu alte cuvinte, nu ar trebui să-l folosești.

AES este un protocol de criptare mai sigur introdus de standardul WPA2. AES nu este un standard plictisitor, cutare sau cutare standard conceput special pentru rețelele Wi-Fi. Acesta este un standard serios de criptare globală, adoptat chiar și de guvernul SUA. De exemplu, când criptați hard disk prin folosire programe TrueCrypt, poate folosi algoritmul de criptare AES pentru aceasta. AES este un standard acceptat pe scară largă care oferă o securitate aproape completă, dar potențialele sale slăbiciuni includ susceptibilitatea potențială la atacuri cu forță brută (care folosesc fraze de acces destul de complexe pentru a contracara) și slăbiciunile de securitate asociate cu alte aspecte ale WPA2.

O versiune scurtată a securității este TKIP, un protocol de criptare mai vechi utilizat de standardul WPA. AES pentru Wi-Fi este o soluție de criptare mai nouă utilizată în noi și standard de siguranță WPA2. În teorie, acesta ar putea fi sfârșitul. Dar, în practică, în funcție de routerul dvs., simpla selectare a WPA2 poate să nu fie suficientă.

Deși WPA2 utilizează AES pentru securitate optimă, poate folosi și TKIP acolo unde este necesar compatibilitate inversă cu dispozitive din generațiile anterioare. În această situație, dispozitivele care acceptă WPA2 se vor conecta în conformitate cu WPA2, iar dispozitivele care acceptă WPA se vor conecta în conformitate cu WPA. Adică „WPA2” nu înseamnă întotdeauna WPA2-AES. Cu toate acestea, pe dispozitive fără a specifica în mod explicit opțiunile „TKIP” sau „AES”, WPA2 este de obicei sinonim cu WPA2-AES.

Abrevierea „PSK” din numele complet al acestor opțiuni înseamnă „cheie pre-partajată” - expresia dvs. de acces (cheia de cifrat). Acest lucru distinge standardele personale de WPA-Enterprise, care folosește un server RADIUS pentru a emite chei unice pe rețelele Wi-Fi mari corporative sau guvernamentale.

Opțiuni de securitate pentru rețeaua Wi-Fi

Chiar mai dificil? Nimic surprinzător. Dar tot ce trebuie să faceți este să găsiți singura opțiune din lista de lucru a dispozitivului dvs. care oferă cea mai mare protecție. Iată cea mai probabilă listă de opțiuni pentru routerul dvs.:

- Deschis (riscant): Nu există fraze de acces în rețelele Wi-Fi deschise. Nu ar trebui să instalați această opțiune - serios, ați putea oferi poliției un motiv să vină să vă viziteze.

- WEP 64 (riscant): Vechiul standard de protocol WEP este ușor vulnerabil și nu ar trebui să îl utilizați.

- WEP 128 (riscant): Este la fel ca WEP, dar cu o lungime mai mare a cheii de criptare. De fapt, nu este mai puțin vulnerabil decât WEP 64.

- WPA-PSK (TKIP): Versiunea originală a protocolului WPA este utilizată aici (în esență WPA1). Nu este complet sigur și a fost înlocuit cu WPA2.

- WPA-PSK (AES): Protocolul original WPA este utilizat aici, cu TKIP înlocuit cu mai multe standard modern Criptare AES. Această opțiune este oferită ca măsură temporară, dar dispozitivele care acceptă AES vor suporta aproape întotdeauna WPA2, în timp ce dispozitivele care necesită WPA nu vor suporta aproape niciodată AES. Deci această opțiune nu are prea mult sens.

- WPA2-PSK (TKIP): Acesta utilizează standardul modern WPA2 cu algoritmul mai vechi de criptare TKIP. Această opțiune nu este sigură, iar singurul ei avantaj este că este potrivită pentru dispozitivele mai vechi care nu acceptă opțiunea WPA2-PSK (AES).

- WPA2-PSK (AES): Aceasta este cea mai utilizată opțiune de securitate. WPA2 este folosit aici, ultimul standard criptare pentru rețelele Wi-Fi și cel mai recent protocol de criptare AES. Ar trebui să utilizați această opțiune. Pe unele dispozitive veți vedea o opțiune numită pur și simplu „WPA2” sau „WPA2-PSK”, care în majoritatea cazurilor înseamnă utilizarea AES.

- WPAWPA2-PSK (TKIP/AES): Unele dispozitive oferă – și chiar recomandă – această opțiune mixtă. Această opțiune vă permite să utilizați atât WPA, cât și WPA2 - atât cu TKIP, cât și cu AES. Acest lucru asigură compatibilitatea maximă cu orice dispozitive vechi pe care le aveți, dar oferă și hackerilor posibilitatea de a se infiltra în rețeaua dvs. prin spargerea în protocoalele mai vulnerabile WPA și TKIP.

Certificarea WPA2 este în vigoare din 2004 și a devenit obligatorie în 2006. Orice dispozitiv cu sigla „Wi-Fi” fabricat după 2006 trebuie să accepte standardul de criptare WPA2.

Deoarece dispozitivul dvs. compatibil Wi-Fi are probabil sub 11 ani, vă puteți simți confortabil alegând pur și simplu opțiunea WPA2-PSK (AES). Prin instalarea acestei opțiuni, puteți verifica și funcționalitatea dispozitivului dvs. Dacă dispozitivul nu mai funcționează, îl puteți returna sau schimba oricând. Deși, dacă securitatea este o mare preocupare pentru dvs., puteți cumpăra pur și simplu un dispozitiv nou care a fost fabricat nu mai devreme de 2006.

WPA și TKIP încetinesc rețeaua dvs. Wi-Fi

Opțiunile WPA și TKIP alese în scopuri de compatibilitate pot încetini și rețeaua Wi-Fi. Multe moderne Routere Wi-Fi dispozitivele care acceptă standarde 802.11n sau mai noi și mai rapide vor scădea vitezele la 54 Mbps dacă setați opțiunea WPA sau TKIP pe ele - pentru a asigura compatibilitatea garantată cu dispozitivele ipotetice mai vechi.

Pentru comparație, atunci când utilizați WPA2 cu AES, chiar și standardul 802.11n acceptă viteze de până la 300 Mbps, iar standardul 802.11ac oferă viteza maxima 3,46 Gbps în condiții optime (a se citi: ideal).

Pe majoritatea routerelor, așa cum am văzut, lista de opțiuni include, de obicei, WEP, WPA (TKIP) și WPA2 (AES) - și poate o opțiune mixtă de mod de compatibilitate maximă WPA (TKIP) + WPA2 (AES) introdusă cu cele mai bune de intentii.

Daca ai un router tip neobișnuit care oferă WPA2 cu TKIP sau AES, alegeți AES. Aproape toate dispozitivele dvs. vor funcționa cu el, în plus, mai rapid și mai sigur. AES este o alegere simplă și rațională.

Numărul persoanelor care folosesc activ internetul crește cu pasituri: la locul de muncă în scopuri corporative și administrativ, acasă, în locuri publice. Rețelele și echipamentele Wi-Fi care permit accesul nestingherit la Internet devin din ce în ce mai răspândite.

Rețeaua Wi-Fi este protejată sub formă de parolă, fără a ști care va fi aproape imposibil să te conectezi la o anumită rețea, cu excepția retele publice(cafenele, restaurante, centre comerciale, puncte de acces pe străzi). „Practic” nu trebuie luat în sens literal: există destui meșteri care pot „deschide” rețeaua și pot obține acces nu numai la resursa routerului, ci și la datele transmise într-o anumită rețea.

Dar în această notă introductivă, am vorbit despre conectarea la wi-fi - autentificare utilizator (client) atunci când dispozitivul client și punctul de acces se descoperă reciproc și confirmă că pot comunica unul cu celălalt.

Opțiuni de autentificare:

- Deschide- o rețea deschisă în care toate dispozitivele conectate sunt autorizate imediat

- Partajat- autenticitatea dispozitivului conectat trebuie verificată cu o cheie/parolă

- EAP- autenticitatea dispozitivului conectat trebuie verificată folosind protocolul EAP de către un server extern

Criptare este un algoritm de codificare (scramble - criptare, amestecare) a datelor transmise, modificarea și generarea unei chei de criptare

Pentru echipamente wifi Au fost dezvoltate diferite tipuri de criptare pentru a face posibilă protejarea rețelei de hacking și a datelor de accesul public.

Astăzi, există mai multe opțiuni de criptare. Să ne uităm la fiecare dintre ele mai detaliat.

Următoarele tipuri se disting și sunt cele mai comune:

- DESCHIDE;

- WPA, WPA2;

Primul tip, numit OPEN, conține toate informațiile necesare pentru cunoaștere în numele său. Acest mod nu vă va permite să criptați datele sau să protejați echipamentele de rețea, deoarece punctul de acces va fi, sub rezerva alegerii acestui tip, deschis permanent și accesibil tuturor dispozitivelor care îl detectează. Dezavantajele și vulnerabilitățile acestui tip de „criptare” sunt evidente.

Doar pentru că o rețea este deschisă nu înseamnă că oricine o poate folosi. Pentru a utiliza o astfel de rețea și a transmite date pe ea, metoda de criptare utilizată trebuie să se potrivească. Și încă o condiție pentru utilizarea unei astfel de rețele este absența unui filtru MAC care determină adresele MAC ale utilizatorilor pentru a recunoaște ce dispozitive sunt interzise sau au voie să folosească această rețea.

WEP

Al doilea tip, cunoscut și sub numele de WEP, datează din anii 90 ai secolului trecut, fiind strămoșul tuturor tipurilor ulterioare de criptare. Criptarea Wep astăzi este cea mai slabă dintre toate opțiunile existente organizatii de protectie. Majoritatea routerelor moderne, create de specialiști și ținând cont de interesele confidențialității utilizatorilor, nu acceptă criptare wep.

Printre dezavantaje, în ciuda faptului că există cel puțin un fel de protecție (în comparație cu OPEN), nefiabilitatea iese în evidență: se datorează protecției pe termen scurt, care este activată la anumite intervale de timp. După această perioadă, parola rețelei dvs. poate fi ghicită cu ușurință, iar cheia wep va fi piratată în maximum 1 minut. Acest lucru se datorează adâncimii de biți a cheii wep, care variază de la 40 la 100 de biți, în funcție de caracteristicile echipamentului de rețea.

Vulnerabilitatea cheii wep constă în faptul că părți ale parolei sunt transmise împreună cu pachetele de date. Interceptarea pachetelor este o sarcină ușoară pentru un specialist - hacker sau cracker. De asemenea, este important să înțelegem faptul că software-ul modern este capabil să intercepteze pachete de date și este creat special pentru acest lucru.

Astfel, criptarea wep este cea mai nesigură modalitate de a vă proteja rețeaua și echipamentele de rețea.

WPA, WPA2

Astfel de soiuri sunt cele mai moderne și perfecte din punct de vedere al organizării protecției în acest moment. Nu există analogi cu ele. Capacitatea de a seta orice lungime ușor de utilizat și combinație alfanumerică a tastei wpa face viața destul de dificilă celor care doresc să o folosească neautorizat rețea specifică sau interceptați date din această rețea.

Aceste standarde suportă diverși algoritmi de criptare care pot fi transmise după interacțiunea protocoalelor TKIP și AES. Tipul de criptare aes este un protocol mai avansat decât tkip și este acceptat și utilizat în mod activ de majoritatea routerelor moderne.

Criptarea wpa sau wpa2 este tipul preferat pentru ambele uz casnic, și pentru companii. Acesta din urmă face posibilă utilizarea a două moduri de autentificare: verificarea parolelor pentru accesul anumitor utilizatori la rețea partajată efectuat in functie de setările specificate, în modul PSK sau Enterprise.

PSK oferă acces la echipamentele de rețea și la resursele de Internet folosind o singură parolă, care trebuie introdusă la conectarea la router. Aceasta este opțiunea preferată pentru rețeaua de acasă, a cărui conexiune se realizează în zone mici de anumite dispozitive, de exemplu: mobil, computer personal si un laptop.

Pentru companiile cu personal mare, PSK nu este un mod de autentificare convenabil, motiv pentru care a fost dezvoltat un al doilea mod - Enterprise. Utilizarea acestuia face posibilă utilizarea mai multor chei, care vor fi stocate pe un server special dedicat.

WPS

Cu adevărat modern și face posibilă conexiune la o rețea fără fir cu un singur clic pe buton. Nu are rost să ne gândim la parole sau chei, dar merită evidențiate și luate în considerare o serie de dezavantaje serioase în ceea ce privește accesul la rețelele WPS.

Conexiunea folosind această tehnologie se realizează folosind o cheie care include 8 caractere. Vulnerabilitatea tipului de criptare este următoarea: are o eroare gravă care le permite crackerilor sau hackerilor să aibă acces la rețea dacă le sunt disponibile cel puțin 4 cifre din combinația de opt cifre. Numărul de încercări de ghicire a parolei este de aproximativ câteva mii, dar pentru modern software acest numar este ridicol. Dacă măsurați procesul de forțare a WPS în timp, procesul nu va dura mai mult de o zi.

Este de remarcat faptul că această vulnerabilitate este în stadiu de îmbunătățire și poate fi corectată, prin urmare în modelele ulterioare de echipamente cu Modul WPS Au început să fie introduse restricții privind numărul de încercări de conectare, ceea ce a complicat semnificativ sarcina de acces neautorizat pentru cei interesați de acest lucru.

Cu toate acestea, pentru a crește nivelul general de securitate, utilizatori experimentați Se recomandă abandonarea fundamentală a tehnologiei luate în considerare.

Rezumând

Cea mai modernă și cu adevărat fiabilă metodă de organizare a protecției unei rețele și a datelor transmise în cadrul acesteia este WPA sau analogul său WPA2.

Prima opțiune este de preferat pentru uz casnic un anumit număr dispozitive și utilizatori.

Al doilea, care are o funcție de autentificare în două moduri, este mai potrivit pentru companii mari. Utilizarea acestuia este justificată de faptul că atunci când angajații pleacă, nu este nevoie să se schimbe parolele și cheile, deoarece un anumit număr de parole dinamice sunt stocate pe un server special dedicat, la care au acces doar angajații actuali ai companiei.

Trebuie remarcat faptul că majoritatea utilizatorilor avansați preferă WPA2 chiar și pentru uz casnic. Din punctul de vedere al organizării protecției echipamentelor și datelor, această metodă de criptare este cea mai avansată care există în prezent.

În ceea ce privește WPS-ul din ce în ce mai popular, abandonarea acestuia înseamnă într-o anumită măsură protejarea echipamentelor de rețea și a datelor informaționale transmise cu ajutorul acestuia. Până când tehnologia este suficient de dezvoltată și nu are toate avantajele, de exemplu, WPA2, se recomandă să vă abțineți de la a o folosi, în ciuda aparentei ușurințe de utilizare și comoditate. La urma urmei, securitatea rețelei și a matricelor de informații transmise în cadrul acesteia este o prioritate pentru majoritatea utilizatorilor.

Protocol WPA2 determinat Standardul IEEE 802.11i, creat în 2004 pentru a înlocui . Se implementează CCMPși criptare AES, datorită căruia WPA2 a devenit mai sigur decât predecesorul său. Din 2006 sprijin WPA2 este o cerință pentru toate dispozitivele certificate.

Diferența dintre WPA și WPA2

Găsirea diferenței dintre WPA2 și WPA2 nu este relevantă pentru majoritatea utilizatorilor, deoarece toată protecția rețelei wireless se reduce la alegerea unei parole de acces mai mult sau mai puțin complexe. Astăzi situația este de așa natură încât toate dispozitivele care funcționează în rețelele Wi-Fi trebuie să accepte WPA2, astfel încât alegerea WPA poate fi determinată doar de situații non-standard. De exemplu, sistemele de operare mai vechi decât Windows XP SP3 nu acceptă WPA2 fără aplicarea de corecții, astfel încât mașinile și dispozitivele gestionate de astfel de sisteme necesită atenția unui administrator de rețea. Chiar și unii smartphone-uri moderne este posibil să nu accepte noul protocol de criptare, acest lucru se aplică în principal gadgeturilor asiatice care nu sunt de marcă. Pe de altă parte, unii versiuni Windows mai vechi decât XP nu acceptă lucrul cu WPA2 la nivel GPO, așa că în acest caz necesită mai mult reglaj fin conexiuni de rețea.

Diferența tehnică dintre WPA și WPA2 este tehnologia de criptare, în special, protocoalele utilizate. WPA folosește protocolul TKIP, WPA2 utilizează protocolul AES. În practică, aceasta înseamnă că WPA2 mai modern oferă un grad mai ridicat de securitate a rețelei. De exemplu, protocolul TKIP vă permite să creați o cheie de autentificare de până la 128 de biți, AES - până la 256 de biți.

Diferența dintre WPA2 și WPA este următoarea:

- WPA2 este o îmbunătățire față de WPA.

- WPA2 utilizează protocolul AES, WPA utilizează protocolul TKIP.

- WPA2 este acceptat de toate dispozitivele wireless moderne.

- Este posibil ca WPA2 să nu fie acceptat de sistemele de operare mai vechi.

- WPA2 are un nivel de securitate mai mare decât WPA.

Autentificare WPA2

Atât WPA, cât și WPA2 funcționează în două moduri de autentificare: personalŞi corporativ (întreprindere). În modul WPA2-Personal, o cheie de 256 de biți, uneori numită cheie pre-partajată, este generată din expresia de acces text simplu introdusă. Cheia PSK, precum și identificatorul și lungimea acesteia din urmă formează împreună baza matematică pentru formarea cheii perechii principale PMK (cheie principală în pereche), care este folosit pentru a inițializa o strângere de mână în patru direcții și pentru a genera o cheie temporară perechi sau de sesiune PTK (Cheie tranzitorie în pereche), pentru interacțiunea unui dispozitiv de utilizator fără fir cu un punct de acces. La fel ca protocolul static, WPA2-Personal are probleme cu distribuția și suportul cheilor, ceea ce îl face mai potrivit pentru utilizare în birouri mici decât în întreprinderi.

Cu toate acestea, WPA2-Enterprise abordează cu succes provocările distribuției și gestionării cheilor statice, iar integrarea sa cu majoritatea serviciilor de autentificare a întreprinderii oferă control al accesului bazat pe cont. Acest mod necesită informații de conectare, cum ar fi un nume de utilizator și o parolă, un certificat de securitate sau o parolă unică; autentificarea se realizează între statie de lucruși un server central de autentificare. Punctul de acces sau controlerul fără fir monitorizează conexiunea și redirecționează pachetele de autentificare către serverul de autentificare corespunzător, de obicei . Modul WPA2-Enterprise se bazează pe standardul 802.1X, care acceptă autentificarea utilizatorului și a mașinii bazată pe controlul portului, potrivit atât pentru comutatoare cu fir, cât și pentru puncte wireless acces.

Criptare WPA2

WPA2 se bazează pe criptarea AES, înlocuind DES și 3DES ca standard industrial de facto. AES, cu consum intensiv de calcul, necesită suport hardware care nu este întotdeauna disponibil în echipamentele WLAN mai vechi.

WPA2 utilizează protocolul CBC-MAC (Cipher Block Chaining Message Authentication Code) pentru autentificare și integritatea datelor și Modul Counter (CTR) pentru criptarea datelor și suma de control MIC. Codul de integritate a mesajelor (MIC) WPA2 nu este altceva decât o sumă de control și, spre deosebire de WPA, oferă integritatea datelor pentru câmpurile de antet 802.11 imuabile. Acest lucru previne atacurile de reluare a pachetelor care încearcă să decripteze pachetele sau să compromită informațiile criptografice.

Un vector de inițializare de 128 de biți (IV) este utilizat pentru a calcula MIC, AES și o cheie temporară sunt folosite pentru a cripta IV, iar rezultatul este un rezultat de 128 de biți. În continuare, se efectuează o operație SAU exclusivă asupra acestui rezultat și a următorilor 128 de biți de date. Rezultatul este criptat folosind AES și TK, iar apoi ultimul rezultat și următorii 128 de biți de date sunt din nou XORed. Procedura se repetă până când toată sarcina utilă este epuizată. Primii 64 de biți ai primit ultimul pas rezultatele sunt utilizate pentru a calcula valoarea MIC.

Un algoritm bazat pe modul de contor este utilizat pentru a cripta datele și MIC. Ca și în cazul criptării vectorului de inițializare MIC, execuția acestui algoritm începe cu preîncărcare Un contor de 128 de biți, în care câmpul contor ia valoarea contorului setată la unu în loc de valoarea corespunzătoare lungimii datelor. Astfel, un contor diferit este folosit pentru a cripta fiecare pachet.

Primii 128 de biți de date sunt criptați folosind AES și TK, iar apoi se efectuează o operație SAU exclusivă pe rezultatul pe 128 de biți al acestei criptări. Primii 128 de biți de date produc primul bloc criptat de 128 de biți. Valoarea contorului preîncărcată este incrementată și criptată folosind AES și o cheie de criptare a datelor. Apoi operația SAU exclusivă este efectuată din nou pe rezultatul acestei criptări și următorii 128 de biți de date.

Procedura se repetă până când toate blocurile de date pe 128 de biți sunt criptate. Valoarea finală din câmpul contor este apoi resetata la zero, contorul este criptat folosind algoritmul AES, iar apoi rezultatul criptării și MIC-ul sunt XORed. Rezultatul ultimei operațiuni este andocat în cadrul criptat.

Odată ce MIC este calculat folosind protocolul CBC-MAC, datele și MIC sunt criptate. Apoi, un antet 802.11 și un câmp de număr de pachet CCMP sunt adăugate la aceste informații în partea din față, un trailer 802.11 este andocat și totul este trimis împreună la adresa de destinație.

Decriptarea datelor se realizează în ordinea inversă a criptării. Pentru extragerea contorului se folosește același algoritm ca și pentru criptarea acestuia. Un algoritm de decriptare bazat pe modul de contor și o cheie TK sunt utilizate pentru a decripta contorul și porțiunea criptată a încărcăturii utile. Rezultatul acestui proces sunt date decriptate și suma de control MIC. După aceasta, MIC-ul pentru datele decriptate este recalculat utilizând algoritmul CBC-MAC. Dacă valorile MIC nu se potrivesc, pachetul este aruncat. Dacă valorile specificate se potrivesc, datele decriptate sunt trimise către stiva de rețea și apoi către client.