Recuperarea documentelor după ce a fost infectat cu virusul ishtar. Ce este un virus ransomware?

Dacă apare pe computer mesaj text, care spune că fișierele dvs. sunt criptate, atunci nu vă grăbiți să intrați în panică. Care sunt simptomele criptării fișierelor? Extensia obișnuită se schimbă în *.vault, *.xtbl, * [email protected] _XO101 etc. Fișierele nu pot fi deschise - este necesară o cheie, care poate fi achiziționată prin trimiterea unei scrisori la adresa specificată în mesaj.

De unde ai luat fișierele criptate?

Computerul a prins un virus care a blocat accesul la informații. Programele antivirus le lipsesc adesea, deoarece acest program se bazează de obicei pe unele inofensive utilitate gratuită criptare. Veți elimina virusul în sine suficient de repede, dar pot apărea probleme serioase la decriptarea informațiilor.

Suportul tehnic de la Kaspersky Lab, Dr.Web și alte companii cunoscute implicate în dezvoltarea de software antivirus, ca răspuns la solicitările utilizatorilor de a decripta datele, vă informează ce să faceți acest lucru în timp acceptabil imposibil. Există mai multe programe care pot prelua codul, dar pot funcționa doar cu viruși studiați anterior. Dacă întâlniți o nouă modificare, atunci șansele de a restabili accesul la informații sunt extrem de scăzute.

Cum ajunge un virus ransomware pe computer?

În 90% din cazuri, utilizatorii înșiși activează virusul pe computerul lor, deschizând scrisori necunoscute. Apoi este trimis un mesaj pe e-mail cu un subiect provocator - „Citație”, „Datoria la împrumut”, „Notificare de la biroul fiscal”, etc. În interiorul scrisorii false există un atașament, după descărcare, pe care ransomware-ul ajunge pe computer și începe să blocheze treptat accesul la fișiere.

Criptarea nu are loc instantaneu, astfel încât utilizatorii au timp să elimine virusul înainte ca toate informațiile să fie criptate. Distruge script rău intenționat posibil folosind utilitățile de curățare Dr.Web CureIt, Kaspersky Securitate Internetși Malwarebytes Antimalware.

Metode de recuperare a fișierelor

Dacă protecția sistemului a fost activată pe computer, atunci chiar și după acțiunea unui virus ransomware există șansa de a reveni fișierele la normal folosind copii umbră fişiere. Ransomware-ul încearcă de obicei să le elimine, dar uneori nu reușesc acest lucru din cauza lipsei drepturilor de administrator.

Restaurarea unei versiuni anterioare:

Pentru ca versiunile anterioare să fie salvate, trebuie să activați protecția sistemului.

Important: protecția sistemului trebuie să fie activată înainte de apariția ransomware-ului, după care nu va mai ajuta.

- Deschide Proprietăți computer.

- Din meniul din stânga, selectați Protecție sistem.

- Selectați unitatea C și faceți clic pe „Configurare”.

- Selectați restabiliți setările și versiunile anterioare fişiere. Aplicați modificările făcând clic pe „Ok”.

Dacă ați făcut acești pași înainte de apariția virusului de criptare a fișierelor, atunci după curățarea computerului de codul rău intenționat, veți avea șanse mari să vă recuperați informațiile.

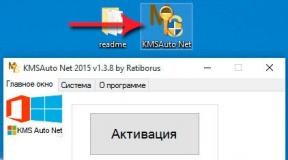

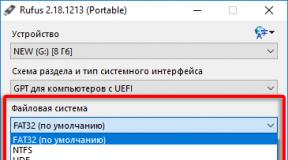

Folosind utilități speciale

Kaspersky Lab a pregătit mai multe utilitare pentru a ajuta la deschiderea fișierelor criptate după eliminarea virusului. Primul decriptor pe care ar trebui să-l încercați este Kaspersky RectorDecryptor.

- Descărcați programul de pe site-ul oficial Kaspersky Lab.

- Apoi rulați utilitarul și faceți clic pe „Start scan”. Specificați calea către orice fișier criptat.

Dacă programul rău intenționat nu a schimbat extensia fișierelor, atunci pentru a le decripta trebuie să le colectați folder separat. Dacă utilitarul este RectorDecryptor, descărcați încă două programe de pe site-ul oficial Kaspersky - XoristDecryptor și RakhniDecryptor.

Cel mai recent utilitar de la Kaspersky Lab se numește Ransomware Decryptor. Ajută la decriptarea fișierelor după virusul CoinVault, care nu este încă foarte răspândit pe RuNet, dar poate înlocui în curând și alți troieni.

La sfârșitul zilei de lucru, contabilul uneia dintre întreprinderi a primit o scrisoare de către e-mail de la contrapartea cu care am avut de-a face constant corespondență de afaceri, o scrisoare care conținea un fișier atașat numit „Reconciliation Report.xls”. Când am încercat să-l deschideți vizual, nu s-a întâmplat nimic din punctul de vedere al contabilului. După ce a repetat de mai multe ori încercările de deschidere, contabilul s-a asigurat că Excel nu avea de gând să deschidă fișierul trimis. După ce a scris contrapartidei despre imposibilitatea deschiderii dosarului primit, contabila a apăsat butonul de oprire a computerului și, fără să aștepte ca computerul să termine de funcționare, a plecat locul de munca. Când am venit dimineața, am descoperit că computerul nu s-a oprit. Fără să acord multă importanță acestui lucru, am încercat să încep o nouă zi de lucru făcând obișnuit clic pe scurtătura 1C Accounting, dar după ce am selectat baza, mă aștepta o surpriză neplăcută.

Încercări ulterioare de pornire mediu de lucru 1C au fost, de asemenea, fără succes. Contabilul a contactat firma de service tehnologie informatică organizațiile lor și au solicitat suport tehnic. Specialiștii din organizația de service au aflat că problemele erau mult mai răspândite, deoarece pe lângă faptul că fișierele din baza de date 1C Accounting 7.7 erau criptate și aveau extensia „BLOCAT”, fișierele cu extensii doc, docx, xls, xlsx, zip, rar, 1cd și altele. De asemenea, găsit fișier text pe desktopul utilizatorului, care a raportat că fișierele au fost criptate folosind algoritmul RSA 2048 și că pentru a obține decriptorul trebuie să plătiți pentru serviciile ransomware-ului. Bazele de date 1C au fost copiate zilnic în alta hard disk instalat pe același PC ca crearea zipului arhiva cu folderul baze de date 1C și a fost plasată o copie a arhivei unitate de rețea(NAS). Din moment ce restricţiile de acces copii de rezervă nu era, atunci software-ul rău intenționat avea acces la ele.

După ce au evaluat amploarea problemei, specialiștii din organizația de service au copiat doar fișierele criptate pe o unitate separată și au reinstalat sistem de operare. Tot de la cutie poştală contabil, e-mailurile care conțineau programe malware au fost șterse. Încercările de decriptare folosind decriptoare populare de la companiile antivirus nu au dat niciun rezultat la acel moment. În acest moment, compania care deservește organizația și-a încheiat activitatea.

Perspectivele de a începe cu introducerea documentației primare în noua bază de date 1C nu i-au bucurat foarte mult pe contabili. Prin urmare, au fost luate în considerare posibilități suplimentare de restaurare a fișierelor criptate.

Din păcate, corpul original al malware-ului și mesajul ransomware nu au fost salvate, ceea ce a făcut imposibilă dezasamblarea corpului și stabilirea algoritmului de funcționare a acestuia prin analiză într-un depanator. De asemenea, nu a existat nicio modalitate de a verifica dacă a fost întâlnit de diverse companii de antivirus.

Prin urmare, începem imediat să analizăm fișierele ale căror structuri sunt bine cunoscute. ÎN în acest caz, Este convenabil să utilizați fișierele DBF din baza de date 1C pentru analiză, deoarece structura lor este foarte previzibilă. Să luăm fișierul 1SENTRY.DBF.BLOCKED (înregistrare contabilă în jurnal), dimensiune acest fisier 53.044.658 octeți

orez. 2

Având în vedere fișierul DBF criptat, acordăm atenție faptului că primii 0x35 octeți nu sunt criptați, deoarece există un antet caracteristic pentru de acest tip fișiere și respectați o parte din descrierea primului câmp al înregistrării. Să calculăm dimensiunea fișierului. Pentru a face acest lucru, luați: WORD la offset 0x08, al cărui conținut este 0x04C1 (indică dimensiunea antetului fișier dbf), WORD la offset 0x0A, al cărui conținut este 0x0130 (indică dimensiunea unei înregistrări din baza de date), DWORD la offset 0x04, al cărui conținut este 0x0002A995 (numărul de înregistrări), iar 0x01 este dimensiunea marcatorul final. Să rezolvăm exemplul: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53.044.658) octeți. Dimensiunea fișierului așa cum a fost înregistrat sistem de fișiere, corespunde celui calculat pe baza informațiilor din antetul fișierului DBF. Să efectuăm verificări similare pentru mai multe fișiere DBF și să ne asigurăm că dimensiunea fișierului nu a fost modificată de malware.

Analiza conținutului DBF arată că fișierele mici care încep cu offset 0x35 sunt criptate în întregime, dar cele mari nu.

orez. 3

Numerele de cont, datele și sumele au fost modificate pentru a nu încălca acordurile de confidențialitate, inclusiv în zona criptată.

Pornind de la offset-ul 0x00132CB5, constatăm că nu există semne de criptare până la sfârșitul fișierului, efectuând verificări în alte fișiere mari, confirmăm presupunerea că numai fișierele mai mici de 0x00132CB5 (1.256.629) de octeți sunt criptate în întregime; Mulți autori de programe malware efectuează criptarea parțială a fișierelor pentru a reduce timpul necesar coruperii datelor utilizatorului. Ei sunt probabil ghidați de faptul că ei cod rău intenționat pentru timp minim a produs daune maxime posibile utilizatorului.

Să începem să analizăm algoritmul de criptare

orez. 4

În fig. 4, în locul antetelor câmpului fișierului DBF există secvențe aproape identice de 16 octeți (offset-uri 0x50, 0x70, 0x90), vedem și o repetare parțială a secvențelor de 16 octeți (offset-uri 0x40.0x60.0x80), în care există sunt diferențe doar în octeții în care ar trebui să introducă numele câmpului și tipul câmpului.

Pe baza acestei observații, având o mică înțelegere a algoritmilor de lucru ai algoritmilor criptografici precum AES, RSA, putem trage o concluzie fără ambiguitate că datele nu sunt criptate folosind acești algoritmi. Adică, informațiile despre algoritmul de criptare furnizate de client sunt nesigure. Poate fi nesigur fie din cauza unor concluzii eronate ale clientului, fie ca urmare a înșelăciunii de către autorul programului rău intenționat. Nu putem verifica acest lucru, deoarece doar fișierele criptate ne sunt disponibile.

Pe baza caracteristicilor structurale ale antetelor fișierelor DBF și a modificărilor secvențelor de octeți, putem presupune că criptarea este efectuată folosind o operație XOR pe date cu un anumit model. De asemenea, puteți presupune, pe baza lungimii secvențelor repetate, că lungimea modelului este de 16 octeți (128 de biți). Antetul de bază este de 0x04C1 octeți, dimensiunea descrierii unui câmp din antet este de 0x20 (32) octeți. De aici rezultă că antetul acestui fișier DBF conține descrieri de câmp (0x4C1-0x21)/0x20=0x25 (37). În fig. 4 subliniate cu roșu sunt fragmente de înregistrări a două câmpuri pornind de la offset 0x10, care în cazul lui 1C au de obicei valori zero, cu excepția 0x10 în sine (deoarece dimensiunea câmpului este indicată la acest offset), pe baza acestui lucru putem presupune că avem deja 15 din cei 16 octeți ai cheii de criptare 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x77 0x76 0x76 0x0x8 0xXX 0xAF 0x45 0x6A 0xB7.

Pentru a găsi ultimul octet din cheie, luați un alt fragment din același fișier DBF.

orez. 5

În Figura 5, să fim atenți la coloana zero, mai precis la partea sa necriptată, și vedem că acolo predomină valoarea 0x20 (codul de spațiu conform tabele ASCII). În consecință, o anumită valoare identică va prevala în partea criptată a coloanei. Este ușor de văzut că acesta este 0xFA. Pentru a obține valoarea originală a octetului cheie lipsă, trebuie să executați 0xFA xor 0x20=0xDA.

Înlocuind valoarea rezultată în poziția lipsă, obținem cheie plină 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xDA 0xAF 0x45 0x6A 0xB7.

După efectuarea procedurii xor, operațiunile cu cheia rezultată pe secțiunile criptate au primit conținutul original al fișierului

orez. 6

Pentru controlul final, vom efectua o operație de decriptare arhiva zip, apoi despachetați arhiva. Dacă toate fișierele sunt extrase și nu există nicio problemă erori CRC pentru orice fișier, atunci puteți confirma în sfârșit corectitudinea cheii. Iar etapa finală va fi despachetarea fișierelor rămase conform specificațiilor tehnice.

Acest exemplu sugerează că probabil nu toate declarațiile autorilor de rău intenționate software sincer. Și este adesea posibil să se rezolve problema restaurării datelor utilizatorului prin analizarea datelor modificate.

Alături de astfel de cazuri simple, există troieni de criptare care vor folosi de fapt algoritmi criptografici moderni și în cazul atacului lor, o soluție atât de simplă este în principiu imposibilă. Prin urmare, fiți extrem de atenți când deschideți orice fișiere primite prin e-mail, chiar și din surse de încredere. Actualizați-vă software-ul antivirus în mod regulat și backupîn așa fel încât datele dumneavoastră din toate copiile să nu fie disponibile nimănui în același timp.

Hackerii ransomware sunt foarte asemănători cu șantajatorii obișnuiți. Ca în lumea reală, iar în mediul cibernetic există un singur obiect de atac sau de grup. Este fie furat, fie făcut inaccesibil. În continuare, infractorii folosesc anumite mijloace de comunicare cu victimele pentru a-și transmite revendicările. Escrocii informatici aleg de obicei doar câteva formate pentru o scrisoare de răscumpărare, dar copiile pot fi găsite în aproape orice locație de memorie de pe un sistem infectat. În cazul familiei de programe spyware cunoscută sub numele de Troldesh sau Shade, escrocii adoptă o abordare specială atunci când contactează victima.

Să aruncăm o privire mai atentă asupra acestei tulpini de virus ransomware, care se adresează publicului vorbitor de limbă rusă. Cele mai multe infecții similare detectează aspectul tastaturii pe computerul atacat, iar dacă una dintre limbi este rusă, intruziunea se oprește. Cu toate acestea, virusul ransomware XTBL inaudibil: din păcate pentru utilizatori, atacul se desfășoară indiferent de ai lor localizare geograficăși preferințele de limbă. O întruchipare clară a acestei versatilități este un avertisment care apare pe fundalul desktopului, precum și un fișier TXT cu instrucțiuni pentru plata răscumpărării.

Virusul XTBL este de obicei răspândit prin spam. Mesajele sunt ca scrisorile mărci celebre, sau pur și simplu sunt vizibile deoarece linia de subiect folosește expresii precum „Urgent!” sau „Documente financiare importante”. Trucul de phishing va funcționa atunci când destinatarul unui astfel de e-mail. mesajele vor descărca un fișier ZIP care conține Cod JavaScript, sau un obiect Docm cu o macrocomandă potențial vulnerabilă.

După ce a finalizat algoritmul de bază pe computerul compromis, troianul ransomware continuă să caute date care ar putea fi de valoare pentru utilizator. În acest scop, virusul scanează local și memorie externă, potrivind simultan fiecare fișier cu un set de formate selectate în funcție de extensia obiectului. Toate fișierele .jpg, .wav, .doc, .xls, precum și multe alte obiecte, sunt criptate folosind algoritmul criptografic bloc simetric AES-256.

Există două aspecte ale acestui impact dăunător. În primul rând, utilizatorul pierde accesul la datele importante. În plus, numele fișierelor sunt profund codificate, ceea ce produce un set fără sens de caractere hexazecimale. Tot ceea ce au în comun numele fișierelor afectate este ceva adăugat la ele extensia xtbl, adică numele amenințării cibernetice. Numele de fișiere criptate au uneori un format special. În unele versiuni de Troldesh, numele obiectelor criptate pot rămâne neschimbate, iar cod unic: [email protected], [email protected], sau [email protected].

Evident, atacatorii, după ce au introdus adrese de e-mail. mail direct în numele dosarelor, indicându-le victimelor modalitatea de comunicare. E-mailul este, de asemenea, listat în altă parte, și anume în scrisoarea de răscumpărare conținută în fișierul „Readme.txt”. Astfel de documente Notepad vor apărea pe Desktop, precum și în toate folderele cu date criptate. Mesajul cheie este:

„Toate fișierele au fost criptate. Pentru a le decripta, trebuie să trimiteți codul: [Cifrul dvs. unic] către Adresa de e-mail [email protected] sau [email protected]. În continuare veți primi toate instrucțiunile necesare. Încercările de a decripta pe cont propriu nu vor duce decât la pierderea irecuperabilă a informațiilor.”

Adresa de e-mail se poate schimba în funcție de grupul de șantaj care răspândește virusul.

În ceea ce privește evoluțiile ulterioare: în termeni generali, escrocii răspund cu o recomandare de a transfera o răscumpărare, care poate fi de 3 bitcoini, sau o altă sumă din acest interval. Vă rugăm să rețineți că nimeni nu poate garanta că hackerii își vor îndeplini promisiunea chiar și după primirea banilor. Pentru a restabili accesul la fișierele .xtbl, utilizatorilor afectați li se recomandă să încerce mai întâi toate metodele alternative disponibile. În unele cazuri, datele pot fi puse în ordine utilizând serviciul copiere umbră volume (Volume Shadow Copy), furnizate direct în sistemul de operare Windows, precum și programe de decriptare și recuperare a datelor de la dezvoltatori de software independenți.

Eliminați ransomware-ul XTBL folosind un agent de curățare automat

Exclusiv metoda eficienta lucrul cu malware în general și ransomware în special. Utilizarea unui complex de protecție dovedit garantează detectarea completă a oricăruia componente virale, lor îndepărtarea completă cu un singur clic. Vă rugăm să rețineți despre care vorbim despre două procese diferite: dezinstalarea infecției și restaurarea fișierelor de pe computer. Cu toate acestea, amenințarea trebuie cu siguranță eliminată, deoarece există informații despre introducerea altor troieni de computer care o folosesc.

- . După pornirea software-ului, faceți clic pe butonul Porniți scanarea computerului(Începe scanarea).

- Software-ul instalat va furniza un raport despre amenințările detectate în timpul scanării. Pentru a elimina toate amenințările detectate, selectați opțiunea Remediați amenințările(Eliminați amenințările). Malware-ul în cauză va fi complet eliminat.

Restabiliți accesul la fișierele criptate cu extensia .xtbl

După cum sa menționat, ransomware-ul XTBL blochează fișierele folosind un algoritm de criptare puternic, astfel încât datele criptate să nu poată fi restaurate cu o glisare bagheta magică- dacă nu țineți cont de plata unei sume de răscumpărare nemaivăzute. Dar unele metode pot fi cu adevărat salvatoare care vă vor ajuta să recuperați date importante. Mai jos vă puteți familiariza cu ele.

Decryptor - program recuperare automată fișiere

Se cunoaște o circumstanță foarte neobișnuită. Această infecție șterge fișierele originale în formă necriptată. Procesul de criptare în scopuri de extorcare vizează astfel copii ale acestora. Aceasta oferă o oportunitate pentru așa ceva software cum se recuperează obiectele șterse, chiar dacă fiabilitatea înlăturării lor este garantată. Se recomandă insistent să recurgeți la procedura de recuperare a fișierelor, a cărei eficacitate a fost confirmată de mai multe ori.

Copii umbră ale volumelor

Abordarea se bazează pe procesul de copiere a fișierelor Windows, care se repetă la fiecare punct de recuperare. Conditii importante de munca această metodă: Funcția „Restaurare sistem” trebuie să fie activată înainte de infectare. Cu toate acestea, orice modificări aduse fișierului după punctul de restaurare nu vor apărea în versiunea restaurată a fișierului.

Backup

Aceasta este cea mai bună dintre toate metodele fără răscumpărare. Dacă procedura de copiere de rezervă a datelor pe un server extern a fost folosită înainte de atacul ransomware asupra computerului dvs., pentru a restaura fișierele criptate trebuie pur și simplu să introduceți interfața corespunzătoare, selectați fisierele necesareși porniți mecanismul de recuperare a datelor din backup. Înainte de a efectua operația, trebuie să vă asigurați că ransomware-ul este complet eliminat.

Verificați posibila prezență a componentelor reziduale ale virusului ransomware XTBL

Curatenie in modul manual este plin de omiterea fragmentelor individuale de ransomware care pot evita eliminarea sub formă de obiecte ascunse ale sistemului de operare sau elemente de registry. Pentru a elimina riscul reținerii parțiale a elementelor rău intenționate individuale, scanați-vă computerul utilizând o suită universală de antivirus de încredere.

La sfârșitul zilei de lucru, un contabil al uneia dintre întreprinderi a primit un e-mail de la o contraparte cu care era în permanență în corespondență de afaceri, scrisoare care conținea un fișier atașat numit „Reconciliation Report.xls”. Când am încercat să-l deschideți vizual, nu s-a întâmplat nimic din punctul de vedere al contabilului. După ce a repetat de mai multe ori încercările de deschidere, contabilul s-a asigurat că Excel nu avea de gând să deschidă fișierul trimis. După ce a scris contrapărții despre imposibilitatea deschiderii dosarului primit, contabila a apăsat butonul de oprire a calculatorului și, fără să aștepte finalizarea computerului, a părăsit locul de muncă. Când am venit dimineața, am descoperit că computerul nu s-a oprit. Fără să acord multă importanță acestui lucru, am încercat să încep o nouă zi de lucru făcând obișnuit clic pe scurtătura 1C Accounting, dar după ce am selectat baza, mă aștepta o surpriză neplăcută.

Încercările ulterioare de a lansa mediul de lucru 1C au fost, de asemenea, fără succes. Un contabil a contactat compania de servicii informatice a organizației lor și a solicitat suport tehnic. Specialiștii din organizația de service au constatat că problemele erau mult mai răspândite, deoarece pe lângă faptul că fișierele din baza de date 1C Accounting 7.7 erau criptate și aveau extensia „BLOCKATE”, fișierele cu extensiile doc, docx, xls, xlsx , zip, rar, 1cd și altele. Pe desktop-ul utilizatorului a fost găsit și un fișier text, în care se spunea că fișierele au fost criptate folosind algoritmul RSA 2048 și că pentru a obține decriptorul era necesar să se plătească serviciile ransomware-ului. Bazele de date 1C au fost salvate zilnic pe un alt hard disk instalat pe același computer sub forma creării unei arhive zip cu folderul baze de date 1C, iar o copie a arhivei a fost plasată pe o unitate de rețea (NAS). Deoarece nu existau restricții privind accesul la copiile de rezervă, software-ul rău intenționat avea acces la acestea.

După ce au evaluat amploarea problemei, specialiștii de la organizația de service au copiat doar fișierele criptate pe o unitate separată și au reinstalat sistemul de operare. De asemenea, scrisorile care conţineau malware au fost şterse din căsuţa poştală a contabilului. Încercările de decriptare folosind decriptoare populare de la companiile antivirus nu au dat niciun rezultat la acel moment. În acest moment, compania care deservește organizația și-a încheiat activitatea.

Perspectivele de a începe cu introducerea documentației primare în noua bază de date 1C nu i-au bucurat foarte mult pe contabili. Prin urmare, au fost luate în considerare posibilități suplimentare de restaurare a fișierelor criptate.

Din păcate, corpul original al malware-ului și mesajul ransomware nu au fost salvate, ceea ce a făcut imposibilă dezasamblarea corpului și stabilirea algoritmului de funcționare a acestuia prin analiză într-un depanator. De asemenea, nu a existat nicio modalitate de a verifica dacă a fost întâlnit de diverse companii de antivirus.

Prin urmare, începem imediat să analizăm fișierele ale căror structuri sunt bine cunoscute. În acest caz, este convenabil să utilizați fișiere DBF din baza de date 1C pentru analiză, deoarece structura lor este foarte previzibilă. Să luăm fișierul 1SENTRY.DBF.BLOCKED (înregistrare contabilă în jurnal), dimensiunea acestui fișier este de 53.044.658 octeți

orez. 2

Având în vedere fișierul DBF criptat, acordăm atenție faptului că primii 0x35 octeți nu sunt criptați, deoarece există un antet caracteristic acestui tip de fișier și observăm o parte din descrierea primului câmp al înregistrării. Să calculăm dimensiunea fișierului. Pentru a face acest lucru, luați: WORD la offset 0x08, al cărui conținut este egal cu 0x04C1 (indică dimensiunea antetului fișierului DBF), WORD la offset 0x0A, al cărui conținut este egal cu 0x0130 (indică dimensiunea o înregistrare în baza de date), DWORD la offset 0x04, al cărui conținut este 0x0002A995 (numărul de intrări), iar 0x01 este dimensiunea markerului de sfârșit. Să rezolvăm exemplul: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53.044.658) octeți. Mărimea fișierului, așa cum este înregistrată de sistemul de fișiere, corespunde mărimii calculate pe baza informațiilor din antetul fișierului DBF. Să efectuăm verificări similare pentru mai multe fișiere DBF și să ne asigurăm că dimensiunea fișierului nu a fost modificată de malware.

Analiza conținutului DBF arată că fișierele mici care încep cu offset 0x35 sunt criptate în întregime, dar cele mari nu.

orez. 3

Numerele de cont, datele și sumele au fost modificate pentru a nu încălca acordurile de confidențialitate, inclusiv în zona criptată.

Pornind de la offset-ul 0x00132CB5, constatăm că nu există semne de criptare până la sfârșitul fișierului, efectuând verificări în alte fișiere mari, confirmăm presupunerea că numai fișierele mai mici de 0x00132CB5 (1.256.629) de octeți sunt criptate în întregime; Mulți autori de programe malware efectuează criptarea parțială a fișierelor pentru a reduce timpul necesar coruperii datelor utilizatorului. Ei sunt probabil ghidați de faptul că codul lor rău intenționat provoacă daune maxime posibile utilizatorului în cel mai scurt timp posibil.

Să începem să analizăm algoritmul de criptare

orez. 4

În fig. 4, în locul antetelor câmpului fișierului DBF există secvențe aproape identice de 16 octeți (offset-uri 0x50, 0x70, 0x90), vedem și o repetare parțială a secvențelor de 16 octeți (offset-uri 0x40.0x60.0x80), în care există sunt diferențe doar în octeții în care ar trebui să introducă numele câmpului și tipul câmpului.

Pe baza acestei observații, având o mică înțelegere a algoritmilor de lucru ai algoritmilor criptografici precum AES, RSA, putem trage o concluzie fără ambiguitate că datele nu sunt criptate folosind acești algoritmi. Adică, informațiile despre algoritmul de criptare furnizate de client sunt nesigure. Poate fi nesigur fie din cauza unor concluzii eronate ale clientului, fie ca urmare a înșelăciunii de către autorul programului rău intenționat. Nu putem verifica acest lucru, deoarece doar fișierele criptate ne sunt disponibile.

Pe baza caracteristicilor structurale ale antetelor fișierelor DBF și a modificărilor secvențelor de octeți, putem presupune că criptarea este efectuată folosind o operație XOR pe date cu un anumit model. De asemenea, puteți presupune, pe baza lungimii secvențelor repetate, că lungimea modelului este de 16 octeți (128 de biți). Antetul de bază este de 0x04C1 octeți, dimensiunea descrierii unui câmp din antet este de 0x20 (32) octeți. De aici rezultă că antetul acestui fișier DBF conține descrieri de câmp (0x4C1-0x21)/0x20=0x25 (37). În fig. 4 subliniate cu roșu sunt fragmente de înregistrări a două câmpuri pornind de la offset 0x10, care în cazul lui 1C au de obicei valori zero, cu excepția lui 0x10 (deoarece dimensiunea câmpului este indicată la acest offset), pe baza acesteia putem presupune că avem deja 15 din cei 16 octeți ai criptării cheii 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xXX 0xAF 0x45 0x6A 0xB7.

Pentru a găsi ultimul octet din cheie, luați un alt fragment din același fișier DBF.

orez. 5

În Figura 5, să fim atenți la coloana zero, sau mai precis la partea ei necriptată, și vedem că acolo predomină valoarea 0x20 (codul de spațiu conform tabelului ASCII). În consecință, o anumită valoare identică va prevala în partea criptată a coloanei. Este ușor de văzut că acesta este 0xFA. Pentru a obține valoarea originală a octetului cheie lipsă, trebuie să executați 0xFA xor 0x20=0xDA.

Înlocuind valoarea rezultată în poziția lipsă, obținem cheia completă 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xDA 0xAF 0x45 0x6A 0xB7.

După efectuarea procedurii xor, operațiunile cu cheia rezultată pe secțiunile criptate au primit conținutul original al fișierului

orez. 6

Pentru controlul final, vom efectua operația de decriptare a arhivei zip, apoi despachetăm arhiva. Dacă toate fișierele au fost extrase și nu au apărut erori CRC pentru niciun fișier, atunci puteți confirma în sfârșit corectitudinea cheii. Iar etapa finală va fi despachetarea fișierelor rămase conform specificațiilor tehnice.

Acest exemplu sugerează că probabil nu toate afirmațiile făcute de autorii de programe malware sunt adevărate. Și este adesea posibil să se rezolve problema restaurării datelor utilizatorului prin analizarea datelor modificate.

Alături de astfel de cazuri simple, există troieni de criptare care vor folosi de fapt algoritmi criptografici moderni și în cazul atacului lor, o soluție atât de simplă este în principiu imposibilă. Prin urmare, fiți extrem de atenți când deschideți orice fișiere primite prin e-mail, chiar și din surse de încredere. Actualizați-vă în mod regulat software-ul antivirus și faceți copii de siguranță, astfel încât datele dvs. din toate copiile să nu fie accesibile nimănui în același timp.

Numărul de viruși în sensul lor obișnuit devine din ce în ce mai mic, iar motivul este antivirusuri gratuite, care funcționează bine și protejează computerele utilizatorilor. În același timp, nu tuturor le pasă de securitatea datelor lor și riscă să se infecteze nu numai malware, dar și viruși standard, printre care cei mai des întâlniți continuă să fie troianul. Se poate arăta în moduri diferite, dar una dintre cele mai periculoase este criptarea fișierelor. Dacă un virus criptează fișierele de pe computerul dvs., nu este garantat că veți putea recupera datele, dar unele metode eficiente există și vor fi discutate mai jos.

Virus de criptare: ce este și cum funcționează

Pe Internet puteți găsi sute de varietăți de viruși care criptează fișierele. Acțiunile lor duc la o consecință - datele utilizatorului de pe computer sunt format necunoscut care nu poate fi deschis cu programe standard. Iată doar câteva dintre formatele în care datele de pe un computer pot fi criptate ca urmare a virușilor: .locked, .xtbl, .kraken, .cbf, .oshit și multe altele. În unele cazuri, adresa de e-mail a creatorilor virusului este scrisă direct în extensia de fișier.

Pe Internet puteți găsi sute de varietăți de viruși care criptează fișierele. Acțiunile lor duc la o consecință - datele utilizatorului de pe computer sunt format necunoscut care nu poate fi deschis cu programe standard. Iată doar câteva dintre formatele în care datele de pe un computer pot fi criptate ca urmare a virușilor: .locked, .xtbl, .kraken, .cbf, .oshit și multe altele. În unele cazuri, adresa de e-mail a creatorilor virusului este scrisă direct în extensia de fișier.

Printre cei mai obișnuiți viruși care criptează fișierele sunt Trojan-Ransom.Win32.AuraŞi Trojan-Ransom.Win32.Rakhni. Ele vin în multe forme, iar virusul poate nici măcar să nu poată fi numit troian (de exemplu, CryptoLocker), dar acțiunile lor sunt practic aceleași. Noi versiuni de viruși de criptare sunt lansate în mod regulat pentru a ajuta creatorii aplicații antivirus era mai greu să te ocupi de noile formate.

Dacă un virus de criptare a pătruns într-un computer, cu siguranță se va manifesta nu numai prin blocarea fișierelor, ci și prin solicitarea utilizatorului să le deblocheze pentru plată în numerar. Pe ecran poate apărea un banner care vă spune unde trebuie să transferați bani pentru a debloca fișierele. Când un astfel de banner nu apare, ar trebui să căutați o „scrisoare” de la dezvoltatorii de viruși pe desktop, în majoritatea cazurilor, un astfel de fișier se numește ReadMe.txt.

În funcție de dezvoltatorii virusului, prețurile pentru decriptarea fișierelor pot varia. În același timp, este departe de a fi un fapt că atunci când trimiți bani creatorilor virusului, aceștia vor trimite înapoi o metodă de deblocare. În cele mai multe cazuri, banii nu ajung „nicăieri”, iar utilizatorul computerului nu primește o metodă de decriptare.

După ce virusul este pe computer și vedeți codul pe ecran la care trebuie să îl trimiteți adresa specifica Pentru a obține un decriptor, nu ar trebui să faceți acest lucru. În primul rând, copiați acest cod pe o bucată de hârtie, deoarece fișierul nou creat poate fi și criptat. După aceasta, puteți ascunde informații de la dezvoltatorii virusului și puteți încerca să găsiți pe Internet o modalitate de a scăpa de criptorul de fișiere în cazul dvs. Mai jos vă prezentăm principalele programe care vă permit să eliminați un virus și să decriptați fișierele, dar acestea nu pot fi numite universale, iar creatorii software antivirus Lista soluțiilor este extinsă în mod regulat.

A scăpa de un virus de criptare a fișierelor este destul de simplă versiuni gratuite antivirusuri. 3 programe gratuite fac față bine virușilor de criptare a fișierelor:

A scăpa de un virus de criptare a fișierelor este destul de simplă versiuni gratuite antivirusuri. 3 programe gratuite fac față bine virușilor de criptare a fișierelor:

- Malwarebytes Antimalware;

- Dr.Web Cure It ;

- Kaspersky Internet Securitate.

Aplicațiile menționate mai sus sunt complet gratuite sau au versiuni de încercare. Vă recomandăm să utilizați o soluție de la Dr.Web sau Kespersky după ce vă scanați sistemul cu Malwarebytes Antimalware. Permiteți-ne să vă reamintim încă o dată că instalarea a 2 sau mai multe antivirusuri pe computer nu este recomandată în același timp, așa că înainte de a instala fiecare nouă soluție, trebuie să o eliminați pe cea anterioară.

După cum am menționat mai sus, solutie ideala Problema în această situație va fi selectarea instrucțiunilor care vă permit să faceți față în mod specific problemei dvs. Astfel de instrucțiuni sunt cel mai adesea postate pe site-urile web ale dezvoltatorilor de antivirus. Mai jos vă prezentăm câteva relevante utilitare antivirus care vă permit să faceți față diverse tipuri Troieni și alte tipuri de ransomware.

Cele de mai sus sunt doar o mică parte din utilitatile antivirus care vă permit să decriptați fișierele infectate. Este demn de remarcat faptul că, dacă pur și simplu încercați să recuperați datele, acestea vor fi, dimpotrivă, pierdute pentru totdeauna - nu ar trebui să faceți acest lucru.