Virusul Wanna Cry a infectat zeci de mii de computere din întreaga lume. Verificați posibilele componente reziduale ale ransomware-ului WannaCry

(WannaCrypt, WCry, WanaCrypt0r 2.0, Wanna Decryptor) - malware, vierme de rețea și ransomware numerar. Programul criptează aproape toate fișierele stocate pe computer și solicită o răscumpărare pentru a le decripta. Un număr foarte mare de malware de acest tip au fost înregistrate în ultimii ani, însă WannaCry se remarcă printre acestea prin amploarea distribuției sale și prin tehnicile folosite.

Acest virus de criptare a început să se răspândească la aproximativ 10 dimineața și deja în seara zilei de 12 mai, mass-media a început să raporteze numeroase infecții. Diverse publicații scriu că un atac de hacker a fost efectuat asupra celor mai mari holdinguri, inclusiv Sberbank.

Întrebarea utilizatorului. „Laptopul meu personal actual, care rulează Windows 7 Home Premium, instalează automat diverse corecții când îl opresc...

Și tableta W10 pe care o am instalează automat noi patch-uri când este pornită... PC-urile desktop corporative nu își actualizează automat sistemul de operare când sunt pornite sau oprite?” într-adevăr - De ce?

După un timp set complet exploit-urile au fost puse la dispoziția publicului împreună cu videoclipuri de instruire. O poate folosi oricine. Ceea ce s-a întâmplat exact. Setul de exploatare include instrumentul DoublePulsar. Cu portul 445 deschis și nu actualizare instalată MS 17-010, folosind vulnerabilitatea clasei de execuție a codului de la distanță (abilitatea de a infecta un computer de la distanță (exploatare NSA EternalBlue)), este posibil să interceptați apeluri de sistemși injectați cod rău intenționat în memorie. Nu este nevoie să primiți niciunul e-mail- dacă aveți un computer cu acces la Internet, cu serviciul SMBv1 rulat și fără patch-ul MS17-010 instalat, atunci atacatorul vă va găsi el însuși (de exemplu, prin adrese brute-forcing).

Analiza WannaCry

Troianul WannaCry (alias WannaCrypt) criptează fișierele cu anumite extensii de pe computer și solicită o răscumpărare de 300 USD în bitcoins. Se acordă trei zile pentru plată, apoi suma se dublează.

Algoritmul american AES cu o cheie de 128 de biți este utilizat pentru criptare.

În modul de testare, criptarea este efectuată folosind o a doua cheie RSA conectată în troian. În acest sens, este posibilă decriptarea fișierelor de testare.

În timpul criptării la întâmplare Sunt selectate mai multe fișiere. Troianul se oferă să le decripteze gratuit, astfel încât victima să fie convinsă că restul poate fi decriptat după plata răscumpărării.

Dar aceste fișiere selective și restul sunt criptate cu chei diferite. Prin urmare, nu există nicio garanție de decriptare!

Semne ale unei infecții cu WannaCry

Odată ajuns pe computer, troianul rulează ca un serviciu de sistem Windows numit mssecsvc2.0 (nume vizibil - Microsoft Security Centru (2.0) Service).

Viermele este capabil să accepte argumente ale liniei de comandă. Dacă este specificat cel puțin un argument, încearcă să deschidă serviciul mssecsvc2.0 și să îl configureze să repornească în cazul unei erori.

După lansare, încearcă să redenumească fișierul C:\WINDOWS\tasksche.exe în C:\WINDOWS\qeriuwjhrf, îl salvează din resursele troiene encoder în fișierul C:\WINDOWS\tasksche.exe și îl lansează cu /i parametru. În timpul pornirii, troianul primește adresa IP a mașinii infectate și încearcă să se conecteze la portul TCP 445 al fiecărei adrese IP din subrețea - caută mașini în rețeaua internăși încearcă să-i infecteze.

La 24 de ore de la lansare ca serviciul de sistem viermele iese automat.

Pentru a se răspândi, malware-ul inițializează Windows Sockets, CryptoAPI și lansează mai multe fire. Una dintre ele enumeră totul interfețe de rețea pe PC-ul infectat și sondajează nodurile disponibile în retea locala, restul generează adrese IP aleatorii. Viermele încearcă să se conecteze la aceste gazde de la distanță folosind portul 445. Dacă este disponibil, infectează gazdele de rețea într-un fir separat folosind o vulnerabilitate în protocolul SMB.

Imediat după lansare, viermele încearcă să trimită o solicitare către server la distanță, al cărui domeniu este stocat în troian. Dacă se primește un răspuns la această solicitare, acesta iese.

< nulldot>0x1000eff2, 34, 1QAc9S5EmycqjzzWDc1yiWzr9jJLC8sLiY

< nulldot>0x1000f024, 22, sqjolfhimrr7jqw6.onion

< nulldot>0x1000f1b4, 12, 00000000.eky

< nulldot>0x1000f270, 12, 00000000.pky

< nulldot>0x1000f2a4, 12, 00000000.res

Protecție împotriva WannaCrypt și a altor ransomware

Pentru a proteja împotriva WannaCry ransomwareși modificările sale viitoare este necesar:

- Dezactivați serviciile neutilizate, inclusiv SMB v1.

- Este posibil să dezactivați SMBv1 folosind PowerShell:

Set-SmbServerConfiguration -EnableSMB1Protocol $false - Prin registru:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters, parametrul SMB1 de tip DWORD = 0 - De asemenea, puteți elimina serviciul în sine, care este responsabil pentru SMBv1 (da, un serviciu separat de SMBv2 este personal responsabil pentru acesta):

sc.exe config lanmanworkstation depend=bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start=dezactivat

- Închideți articolele neutilizate cu firewall porturi de rețea, inclusiv porturile 135, 137, 138, 139, 445 (porturi SMB).

Figura 2. Exemplu de blocare a portului 445 folosind un firewallWindows

Figura 3. Exemplu de blocare a portului 445 folosind un firewallWindows

- Utilizați un antivirus sau un firewall pentru a restricționa accesul aplicațiilor la Internet.

Figura 4. Exemplu de restricționare a accesului la Internet la o aplicație folosind Windows Firewall

Virus Vreau să plâng – aspect nou atac de hacker, malware-ul ransomware a trimis unde de șoc prin utilizatorii de computere și de internet din întreaga lume. Cum funcționează virusul Wanna Cry, este posibil să te protejezi de el și, dacă da, cum?

Virusul Wanna Cry, descriere– tip de malware aparținând categoriei RansomWare, ransomware. La lovire hard disk victime, Wanna Cry acționează conform scenariului „colegilor”, cum ar fi TrojanRansom.Win32.zip, criptând toate datele personale ale tuturor extensiilor cunoscute. Când încearcă să vizualizeze un fișier, utilizatorul vede pe ecran o cerință de a plăti a n-a sumă de bani, după care se presupune că atacatorul va trimite instrucțiuni pentru deblocare.

Adesea, extorcarea de bani se efectuează folosind reumplerea prin SMS a unui cont special creat, dar în în ultima vreme Pentru aceasta este utilizat un serviciu de plată anonim BitCoin.

Virusul Wanna Cry - cum funcționează. Wanna Cry este un program numit WanaCrypt0r 2.0, care atacă exclusiv computerele care rulează Windows. Programul folosește o „gaură” în sistem pentru a pătrunde - Buletinul de securitate Microsoft MS17-010, a cărui existență era necunoscută anterior. Pe în acest moment Nu se știe cu siguranță cum au descoperit hackerii vulnerabilitatea MS17-010. Există o versiune despre sabotaj de către producătorii de software antivirus pentru a menține cererea, dar, desigur, nimeni nu anulează inteligența hackerilor înșiși.

Din păcate, virusul Wanna Cry este răspândit în cel mai simplu mod – prin e-mail. Odată ce deschideți un e-mail de spam, criptatorul este lansat și fișierele criptate sunt aproape imposibil de recuperat.

Virusul Wanna Cry - cum să te protejezi, tratament. WanaCrypt0r 2.0 folosește vulnerabilități în atac servicii de rețea Windows. Se știe că Microsoft a lansat deja un „patch” - rulați doar actualizarea Windows Update la ultima versiune. Este de remarcat faptul că numai utilizatorii care au cumpărat versiune licenţiată Windows - atunci când încercați să actualizați o versiune piratată, sistemul pur și simplu nu o face va fi testat. De asemenea, este necesar să ne amintim că Windows XP nu mai este actualizat, așa cum, desigur, sunt versiunile anterioare.

Vă puteți proteja de Wanna Cry urmând câteva reguli simple:

- actualizați sistemul la timp - toate computerele infectate nu au fost actualizate

- utilizați un sistem de operare licențiat

- nu deschide e-mailuri suspecte

- nu faceți clic pe link-uri dubioase lăsate de utilizatori nedemni de încredere

Potrivit rapoartelor media, producătorii de software antivirus vor lansa actualizări pentru a combate Wanna Cry, așa că actualizarea antivirusului nu ar trebui să fie suspendată.

WannaCrypt (care se traduce prin „vreau să plâng”) - virus informatic, lovit la 12 mai 2017 număr mare calculatoare care rulează un sistem de operare Microsoft Windows. Această vulnerabilitate afectează computerele care rulează sisteme de operare Windows de la XP la Windows 10 și Server 2016. Virusul a afectat computerele persoanelor fizice, organizațiilor comerciale și agențiilor guvernamentale din întreaga lume. WannaCrypt este folosit ca mijloc de extorcare de fonduri.

Cine se află în spatele acestui lucru sau a originii virusului

Originea exactă a virusului nu a fost stabilită în acest moment. Dar editorul nostru a reușit să găsească cele mai de bază 3 versiuni.

1. Hackerii ruși

Da, prieteni, cum să nu ocoliți un astfel de virus rezonant fără „hackerii ruși” preferați ai tuturor. Recentele avertismente ale grupului Shadow Brokers la adresa președintelui american Donald Trump după atacurile sale aprobate cu rachete în Siria ar putea fi legate de incident.

2. Agențiile de informații din SUA

Pe 15 mai, președintele rus Vladimir Putin a numit serviciile de informații americane drept sursă a virusului și a spus că „Rusia nu are absolut nimic de-a face cu asta”. Conducerea Microsoft a mai declarat că sursa principală a acestui virus sunt agențiile de informații din SUA.

3. Guvernul RPDC

Reprezentanții companiilor antivirus Symantec și Kaspersky Lab au declarat că infractorii cibernetici asociați cu Phenianul din grup au fost implicați în atacuri cibernetice folosind virusul WanaCrypt0r 2.0, care a infectat mii de computere din 150 de țări.

WannaCry criptează majoritatea sau chiar toate fișierele de pe computer. Apoi software se afișează pe ecranul computerului mesaj specific care cere o răscumpărare de 300 USD pentru a vă decripta fișierele. Plata trebuie să aibă loc pe Portofel Bitcoin. Dacă utilizatorul nu plătește răscumpărarea în 3 zile, suma se dublează la 600 USD. După 7 zile, virusul va șterge toate fișierele criptate și toate datele dumneavoastră se vor pierde.

Symantec a publicat o listă cu toate tipurile de fișiere pe care Wanna Cry le poate cripta. Această listă include TOATE formatele de fișiere populare, inclusiv .xlsx, .xls, .docx, .doc, .mp4, .mkv, .mp3, .wav, .swf, .mpeg, .avi, .mov, .mp4, . .mkv, .flv, .wma, .mid, .djvu, .png, .jpg, .jpeg, .iso, .zip, .rar. etc.

Modalități de a te proteja de virus

Momentan singurul metoda eficienta protecția împotriva unui virus este actualizarea sistemului de operare, în special, pentru a închide vulnerabilitatea pe care WannaCry o exploatează.

Metoda de protectie:

1. Actualizare sistem

Porniți actualizare automată sisteme de la Centru Actualizări Windows pe computerul dvs.

2. Backup-uri

Do backup informatii importante si utilizare platforme cloud pentru depozitarea lui.

Instala utilitate gratuită pentru protecție împotriva ransomware-ului Kaspersky Anti-Ransomware.

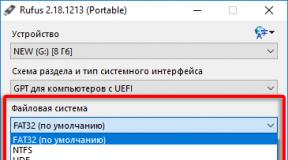

4. Portul 445

Blocați toate interacțiunile pe portul 445, atât pe stațiile finale, cât și pe echipamentele de rețea.

Pentru Windows 10

Netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name="Block_TCP-135" netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name="Block_TCP-445" echo " Mulțumesc, Abu"

Pentru Windows 7

Set-ItemProperty -Cale "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Tip DWORD -Valoare 0 -Force

Dacă nu a existat nicio reacție la comandă, atunci așa ar trebui să fie. Acesta este un comportament normal. Indică faptul că comanda a fost aplicată

Tratarea computerului pentru un virus

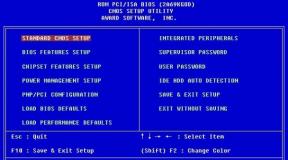

1. Activați modul sigur Windows

În Windows 7, acest lucru se poate face atunci când sistemul repornește după apăsarea tastei F8.

2. Eliminați aplicațiile nedorite.

Puteți dezinstala singur aplicațiile nedorite prin Dezinstalare programe.

3. Recuperați fișierele criptate.

Pentru a restaura fișierele, puteți utiliza diverse decriptoare și utilitare.

Concluzie

Așadar, astăzi am vorbit despre virusul Wanna Cry. Am aflat despre ce este vorba acest virus, cum să vă protejați de infecție, cum să eliminați virusul. Fără îndoială, acest virus va rămâne în istorie și va fi amintit de mulți. Deși infecția cu virus scade, amploarea tuturor este pur și simplu uimitoare. Sper că ați găsit acest articol de ajutor.

Mai 2017 va intra în analele istoriei ca o zi neagră pentru slujbă. securitatea informatiei. În această zi, lumea a aflat că este în siguranță lumea virtuală poate fi fragil și vulnerabil. Un virus ransomware numit Wanna decryptor sau wannacry a capturat peste 150 de mii de computere din întreaga lume. Cazuri de infecție au fost înregistrate în peste o sută de țări. Desigur, infecția globală a fost oprită, dar pagubele sunt de milioane. Valuri de ransomware încă afectează unele mașini individuale, dar ciumă a fost până acum controlată și oprită.

WannaCry – ce este și cum să te protejezi de el

Wanna decryptor aparține unui grup de viruși care criptează datele de pe un computer și storc bani de la proprietar. De obicei, valoarea răscumpărării datelor tale variază de la 300 USD la 600 USD. În decurs de o zi, virusul a reușit să infecteze o rețea municipală de spitale din Marea Britanie, o mare rețea de televiziune din Europa și chiar o parte din calculatoarele Ministerului rus al Afacerilor Interne. Ei l-au oprit datorită unei fericite coincidențe a circumstanțelor prin înregistrarea unui domeniu de verificare care a fost încorporat în codul virusului de către creatorii săi pentru a opri manual răspândirea.

Un virus infectează un computer în același mod ca în majoritatea celorlalte cazuri. Trimit scrisori, profiluri socialeși pur și simplu navigarea în esență - aceste metode oferă virusului posibilitatea de a pătrunde în sistemul dvs. și de a cripta toate datele dvs., dar poate pătrunde fără acțiunile dvs. explicite printr-o vulnerabilitate a sistemului și un port deschis.

WannaCry pătrunde prin portul 445, folosind o vulnerabilitate din sistemul de operare Windows, care a fost închis recent de actualizările lansate. Deci ce dacă acest port este închis sau ați actualizat recent Windows de la birou. site-ul, atunci nu trebuie să vă faceți griji cu privire la infecție.

Virusul funcționează conform următoarei scheme - în loc de date din fișierele dvs., primiți squiggle de neînțeles în limba marțiană, dar pentru a le obține din nou calculator normal, va trebui să plătiți atacatorii. Cei care au dezlănțuit această urgie pe computere oameni obișnuiți, folosiți bitcoini pentru a plăti, așa că nu va fi posibil să identificați proprietarii maleficului troian. Dacă nu plătiți în 24 de ore, valoarea răscumpărării crește.

Noua versiune a troianului se traduce prin „Vreau să plâng”, iar pierderea datelor poate duce la lacrimi unor utilizatori. Prin urmare, este mai bine să luați măsuri preventive și să preveniți infecția.

Ransomware-ul exploatează o vulnerabilitate în Windows pe care Microsot a remediat-o deja. Trebuie doar să actualizez sistem de operare la protocolul de securitate MS17-010 din 14 martie 2017.

Apropo, doar acei utilizatori care au un sistem de operare licențiat se pot actualiza. Dacă nu sunteți unul dintre acești oameni, atunci pur și simplu descărcați pachetul de actualizare și instalați-l manual. Trebuie doar să descărcați din resurse de încredere pentru a nu prinde o infecție în loc de prevenire.

Desigur, protecția poate fi cea mai mare nivel înalt, dar multe depind de utilizatorul însuși. Amintiți-vă să nu deschideți linkuri suspecte care vin la dvs. prin e-mail sau pe profilul dvs. social.

Cum să vindeci virusul Wanna decryptor

Cei ale căror computere au fost deja infectate ar trebui să se pregătească pentru un proces lung de tratament.

Virusul rulează pe computerul utilizatorului și creează mai multe programe. Unul dintre ei începe să cripteze datele, celălalt asigură comunicarea cu ransomware. Pe monitorul dvs. de lucru apare o inscripție care vă explică că ați devenit victima unui virus și oferindu-vă să transferați rapid bani. În același timp, nu puteți deschide un singur fișier, iar extensiile constau din litere de neînțeles.

Prima acțiune pe care utilizatorul încearcă să o efectueze este recuperarea datelor folosind sistemul încorporat Servicii Windows. Dar când executați comanda, fie nu se va întâmpla nimic, fie eforturile voastre vor fi zadarnice - a scăpa de Wanna Decryptor nu este atât de ușor.

Una dintre cele mai multe moduri simple vindecarea unui virus este pur și simplu reinstalarea sistemului. În acest caz, veți pierde nu numai datele care erau pe disc sistem instalat. La urma urmei, pentru o recuperare completă, va trebui să formatați totul hard disk. Dacă nu sunteți pregătit să faceți astfel de pași drastici, atunci puteți încerca să vindecați sistemul manual:

- Descărcați actualizarea de sistem descrisă mai sus în articol.

- Apoi, deconectați-vă de la Internet

- Hai să lansăm linie de comandă cmd și blocați portul 445, prin care virusul pătrunde în computer. Acest lucru se face cu următoarea comandă:

netsh advfirewall firewall add rule dir=în acțiune=block protocol=tcp localport=445 name=»Block_TCP-445″ - Apoi pornim sistemul în modul sigur. La încărcare, țineți apăsat F8, sistemul însuși vă va întreba cum să porniți computerul exact. Trebuie să selectați „Modul sigur”.

- Găsim și ștergem folderul cu virusul, îl puteți găsi făcând clic pe comanda rapidă a virusului și făcând clic pe „Locația fișierului”.

- Reporniți computerul în modul normalși instalați actualizarea pentru sistemul pe care l-am descărcat, porniți internetul și instalați-l.

Vrei să plângi – cum să decriptezi fișierele

Dacă ați scăpat complet de toate manifestările virusului, atunci este timpul să începeți decriptarea datelor. Și dacă crezi că partea cea mai grea a trecut, atunci te înșeli foarte tare. Există chiar un caz în istorie în care creatorii înșiși ai ransomware-ului nu au putut să ajute utilizatorul care i-a plătit și l-a trimis la serviciu suport tehnic antivirus.

Cea mai bună opțiune este să ștergeți toate datele și . Dar dacă nu există o astfel de copie, atunci va trebui să te învârtești. Programele de decriptare vă vor ajuta. Adevărat, niciun program nu poate garanta rezultate sută la sută.

Sunt mai multe programe simple care poate gestiona decriptarea datelor - de exemplu Shadow Explorer sau Windows Recuperarea datelor. De asemenea, merită să aruncați o privire la Kaspersky Lab, care lansează periodic decriptoare - http://support.kaspersky.ru/viruses/utility

Foarte important! Rulați programe de decriptare numai după ce ați eliminat toate manifestările virusului, altfel riscați să deteriorați sistemul sau să pierdeți din nou datele.

Wanna decryptor a arătat cât de fragil poate fi sistemul de securitate al oricărei mari întreprinderi sau chiar agenții guvernamentale. Deci luna mai a devenit indicativă pentru multe țări. Apropo, în Ministerul rus al Afacerilor Interne au fost afectate doar acele mașini care foloseau Windows, dar acele computere pe care a fost instalat sistemul de operare Elbrus dezvoltat în Rusia nu au fost deteriorate.

Și ce moduri Vrei tratament te-a ajutat decriptorul? Scrieți un comentariu la acest articol și împărtășiți-le altora.

Abonați-vă la articole noi pentru a nu rata!

Începutul lunii mai a acestui an a fost marcat de un uriaș atac cibernetic care a lovit computerele guvernamentale și private și rețele de calculatoare peste tot în lume. Pentru a efectua acest atac, atacatorii au folosit un virus ransomware necunoscut anterior numit Wanna Cry. Reprezentanții a 150 de țări au raportat că echipamentul lor a fost infectat. Acestea includ Rusia, India, Ucraina, Italia, Marea Britanie, Germania, Spania, Japonia, Portugalia, Taiwan etc.

Virusul Wanna Cry 2017 a fost conceput pentru a ajunge pe un computer, a cripta fișierele de pe acesta și a storca o răscumpărare pentru decriptarea acestora. În caz contrar, utilizatorii își pot pierde informațiile pentru totdeauna.

Practic, epidemia de virus Wanna Cry s-a extins la marile structuri și instituții guvernamentale. De exemplu, cum ar fi structura guvernamentală a Rusiei, instituțiile medicale din Anglia, transportatorii feroviari din Germania, sistemele informaționale și instalațiile energetice din Spania și Italia etc. Potrivit datelor statistice, care au fost anunțate de reprezentanții securității naționale din SUA, mai mult de 300 mii de computere au fost sparte în toată lumea.

Ce este virusul WannaCry?

Virusul computerizat Wanna Cry este un fel de codificator plug-in care, atunci când este introdus într-un sistem informatic, criptează fișierele utilizatorului folosind un algoritm special rezistent la criptografie. După astfel de acțiuni ale virusului, citirea fișierelor și operațiunile cu acestea devin imposibile. Printre cele mai comune fișiere pe care virusul Wanna Cry Internet le criptează sunt:

- fișiere create cu pachet software Microsoft Office;

- dosare ale diferitelor arhive;

- fișiere video, foto și audio.

Virusul este implementat sub forma programului WanaCrypt0r 2.0, care poate fi distribuit prin e-mail sau rețelele sociale. Atacul virusului Wanna Cry a fost vizat sisteme informatice, care sunt controlate folosind sistemul de operare sisteme Windows.

Virus pentru decriptarea fișierelor criptate ransomware Vrei Cry extorcă o recompensă bănească de la un utilizator de PC, care variază de la 300 la 600 de dolari. S-a propus plata pentru deblocare folosind criptomoneda Bitcoin, care acum câștigă popularitate.

Cine a creat virusul WannaCry?

Cine a lansat virusul Wanna Cry a folosit vulnerabilitatea sistemului de operare MSB-MS17-010, despre care mulți oameni știau înainte. Microsoft a confirmat informații că virusul a exploatat de fapt o vulnerabilitate în sistemul lor, informații despre care au fost furate de la Comisia Națională de Securitate a SUA (NSA).

NSA avea de fapt informații despre această vulnerabilitate, care a fost implementată ca instrument pentru a efectua atacul cibernetic EternalBlue. Ulterior, algoritmii acestui instrument au căzut în mâinile echipei de hackeri The Shadow Brokers, care i-a publicat public în luna aprilie a acestui an.

Specialiștii de la Kaspersky Lab, precum și colegii lor de la Symantec, au observat că codul virusului Wanna Cry este foarte asemănător cu semnăturile virusului folosit de grupul de hackeri Lazarus Group la începutul anului 2015, care a fost observat în legăturile cu RPDC. guvern. O declarație similară a fost confirmată de reprezentanții companiei coreene Hauri Labs, care au remarcat și asemănarea algoritmului virusului ransomware cu codurile rău intenționate folosite de hackerii nord-coreeni. Poate că cel care a creat virusul are legătură cu Grupul Lazăr, dar deocamdată sunt doar speculații.

Astăzi, rămâne un mister cum s-a manifestat virusul Wanna Cry, pe care serviciile de informații vor trebui să-l rezolve diferite țări.

Cum funcționează virusul

Creatorii virusului Wanna Cry s-au concentrat în primul rând pe întreprinderile mari, unde există multe importante și informatii pretioase, pentru care puteți obține o răscumpărare semnificativă. Dar utilizatorii de computere obișnuite de acasă conectate la retea globala Internet.

Principala modalitate de a obține un virus este prin trimiterea de e-mailuri. e-mail. Într-o astfel de scrisoare, utilizatorului i se trimit câteva informații și un link, la clic prin care programul rău intenționat WanaCrypt0r 2.0 este descărcat pe computer. De asemenea, vă puteți infecta computerul prin descărcarea neglijent de fișiere de pe torrente, site-uri de găzduire de fișiere sau încercând să deschideți o imagine sau să ascultați o melodie care are un virus atașat la fișier.

După ce programul WanaCrypt0r v2.0 a fost descărcat pe computer și lansat, virusul în sine va fi descărcat direct. Apoi, scanează unitățile computerului și criptează informațiile de pe ele. Sunt supuse codificării ca fișiere de sistem sistemul de operare și fișierele de lucru ale utilizatorului, inclusiv documente, fotografii, videoclipuri etc. După apariția virusului Wanna Cry, fișierele criptate de pe computer vor avea extensia WNCRY și accesul la acestea va fi refuzat. Când încercați să utilizați astfel de fișiere, pe ecranul computerului va apărea un avertisment despre necesitatea plății unei răscumpări în bitcoini pentru a decripta fișierele.

De astăzi, virusul Wanna Cry a fost oprit, dar este posibil ca un atac al hackerilor să se întâmple din nou pentru a infecta mai mulți. număr mai mare calculatoare.

Virusul a fost modificat de când a fost infectat cu prima versiune?

Înainte ca computerele să fie infectate folosind programul WanaCrypt0r v2.0, a existat o primă versiune a acestui program, WanaCrypt0r, care diferea doar prin metoda de distribuție. Toate celelalte simptome ale virușilor Wanna Cry au fost aceleași.

Folosind vulnerabilitatea descrisă mai sus, virusul Wanna Cry din prima și a doua modificare își despachetează programul de instalare, extrage un mesaj de răscumpărare din arhivă, care este emis utilizatorului în limba folosită de sistemul computerului său (virusul acceptă 30 diferite limbi).

Următorul lucru pe care îl face virusul Wanna Cry este să descarce browserul TOR, prin care menține comunicarea cu sistem server, care controlează virusul de criptare. După această procedură, virusul se deschide acces complet la fișiere și directoare stocate pe unitatea computerului. Acest lucru mărește numărul de fișiere care pot fi criptate.

Semnele virusului Wanna Cry pot apărea chiar înainte ca utilizatorul să vadă mesajul despre necesitatea de a plăti răscumpărarea. Faptul este că programul WanaCrypt0r v2.0 se înregistrează la pornire și, ulterior, încarcă procesorul computerului și hard disk-ul. Numai pe baza acestor semne, utilizatorul ar trebui să acorde atenție sistemului său computerizat și să verifice prezența acestuia malware, care poate include una dintre versiunile de Wanna Cry.

Ultimul dintre pașii de acțiune program virus este de a șterge toate copiile de rezervă și copii umbră fișiere din care pot fi recuperate. Pentru a implementa această procedură, va trebui să obțineți drepturi depline administrator de sistem de operare. În acest caz, sistemul de operare poate emite un avertisment de la serviciul UAC încorporat. Din cauza lipsei de experiență, utilizatorul poate confirma accesul la virusul ransomware Wanna Cry, care este strict interzis. Dacă utilizatorul refuză, aceste fișiere vor rămâne, ceea ce va crește semnificativ probabilitatea de a recupera informații criptate.

Ce sisteme de operare sunt cele mai afectate de virus?

Mulți utilizatori de computere sunt nedumeriți de întrebarea ce versiuni Windows afectat de virusul Wanna Cry. După un atac atât de puternic, toată lumea încearcă acum să-și protejeze informațiile cât mai bine. Virusul care a fost distribuit în atacul cibernetic din mai a vizat sistemele de operare Windows care aveau vulnerabilitatea enumerată mai sus. Printre computerele care au fost infectate s-au numărat cele pe care a fost instalat Windows Vista//7//8//10, precum și Windows Server modificari 2008//2012 si 2016.

Examinând datele statistice de pe computerele infectate, s-a dovedit că 98% din numărul total de computere infectate au fost infectate cu virusul Wanna Cry care rulează Windows 7. Acest sistem de operare s-a dovedit a fi cel mai puțin protejat de atacurile cibernetice. În același timp, 60% dintre computerele infectate au folosit o versiune pe 64 de biți a sistemului de operare.

Pentru a-și proteja clienții în viitor, Microsoft a lansat un patch împotriva virusului Wanna Cry. Pentru utilizatorii care folosesc sisteme de operare care nu mai sunt acceptate, pentru a Protecție Windows de la virusul Wanna Plange Microsoft a lansat un patch special care previne infecțiile fișierelor.

În ceea ce privește proprietarii de PC-uri cu sistem de operare Linux, virusul Wanna Cry nu i-a afectat, precum și proprietarii de echipamente cu Mac OS. De asemenea, virusul Wanna Cry nu s-a răspândit pe dispozitivele Android.

În ce țări este virusul cel mai frecvent?

Examinând harta infecției cu virusul Wanna Cry, putem concluziona că acest atac cibernetic a fost vizat sistem informatic Rusia. Aproximativ 75% dintre atacuri au vizat computerele rusești. Locurile doi și trei în „clasamentul atacat” sunt ocupate de Ucraina și India. Dar spre deosebire de Federația Rusă, Ucraina și India au fost infectate cu virusul Wanna Cry, mai puțin de 10%.

Lista celor care au suferit de virusul Wanna Cry include și utilizatori din Taiwan, Tadjikistan, Kazahstan, Luxemburg, China, România, Italia și Spania. Țări precum Germania și Marea Britanie, în care a avut loc un atac asupra facilităților lor guvernamentale, nu s-au clasat în primele 20 ale acestei „evaluări” în ceea ce privește numărul de infecții.

Cum să te protejezi de infecție?

De astăzi, virusul ransomware Wanna Cry 2017 a fost oprit - acest lucru a fost făcut de un specialist din Marea Britanie care s-a înregistrat nume de domeniu, accesat de programul WanaCrypt0r. Datorită acestui fapt, am reușit să oprim răspândirea pluginului rău intenționat în întreaga lume. reteaua de informatii. Întrebarea rămâne: pentru cât timp? Prin urmare, fiecare utilizator ar trebui să cunoască câteva reguli pentru a preveni infecția:

Ar trebui descărcat ultimele actualizări pentru sistemul de operare Windows (un patch de la Wanna Cry este disponibil chiar și pentru Windows XP deja învechit);

- important de utilizat programe antivirusși actualizați-le constant;

- Pentru a detecta rapid fișierele potențial periculoase care ar putea fi semne ale virusului Wanna Cry, ar trebui Setări Windows activați opțiunea de afișare a extensiilor de fișiere;

- experții recomandă și blocarea portului 445 firewall, prin care s-a efectuat infecția;

- ar trebui să fii atent la scrisorile care vin prin e-mail, nu se deschid fișiere suspecte, linkuri, fiți atenți la rețelele de socializare când vizualizați fotografii și videoclipuri.

Ce să faci dacă apare infecția?

Dacă nu ați reușit să evitați ca un virus ransomware să intre pe computer, este important să nu intrați în panică. Desigur, puteți încerca să plătiți răscumpărarea dacă aveți bani în plus, dar unde este garanția că atacatorii vor decripta efectiv toate fișierele?

- Dacă ați devenit o victimă a ransomware-ului Wanna Cry, ar trebui să contactați forumul tehnic Kaspersky Lab, unde profesioniștii companiei și programatorii voluntari lucrează pentru a ajuta la rezolvarea acestei probleme.

- În prezent în curs munca activă pentru a dezvolta un decriptor de informații care a fost procesat de WanaCrypt0r și în viitorul apropiat va fi oferit utilizatorilor.

- Dacă virusul ransomware Wanna Cry a infectat un computer pe care nu există informații valoroase și utilizatorul se poate despărți cu ușurință de el, atunci scăpați de cod rău intenționat O poți face singur. Pentru a face acest lucru, formatați discul cu îndepărtarea completă toate informațiile și oprirea ulterioară a noului sistem de operare.

Concluzie

Atacul cibernetic Wanna Cry nu este primul și nici ultimul astfel de caz, deși este neplăcut. Pentru a vă proteja pe dumneavoastră și informațiile dvs., este important să urmați regulile de utilizare stabilite de mult timp resursele rețelei. Trebuie să vă actualizați sistemul de operare în timp util, să utilizați instrumente de securitate încorporate, precum și diverse antivirusuri. Și cel mai important, fiți atenți și atenți când utilizați resurse informaționale. La urma urmei, utilizatorii aduc adesea dezastru pe computerul lor prin utilizarea resurselor cu o reputație proastă, precum și prin descărcarea și utilizarea fișierelor necunoscute și neverificate.