Browser Tor - ce este și cum Tor vă permite să vă ascundeți activitățile online. Instalarea și configurarea Tor

Tor (prescurtarea de la The Onion Router) este un software gratuit pentru implementarea celei de-a doua generații a așa-numitei „rutare ceapă”. Acesta este un sistem care vă permite să stabiliți o conexiune de rețea anonimă care este protejată de interceptări. Este considerată o rețea anonimă care oferă transmisie de date în formă criptată.

Prefaţă

Din nefericire, anonimatul pe internet este nevoie nu doar de răufăcători și huligani, ci și de oamenii cinstiți normali, pentru a evita persecuția pentru dreptul de a-și exprima pur și simplu opinia sau de a publica fapte de care autoritățile existente ale oricărei țări încearcă să le ascundă. oamenii.

Prin urmare, dacă nu doriți probleme inutile, atunci este timpul să vă reconsiderați atitudinea neglijentă față de utilizarea Internetului - învățați să vă ascundeți și să criptați activitățile pe Internet. Acest articol propune una dintre soluțiile la problema utilizării în siguranță a Internetului - depășirea blocării resurselor acestuia de către furnizori, asigurarea anonimatului la comunicare și la vizitarea site-urilor, blogurilor, forumurilor etc. Acesta este un sistem Tor.

Până în prezent Tor- unul dintre cele mai bune instrumente pentru munca anonimă pe Internet. În plus, utilizarea Tor complet gratuit. Tot ce ai nevoie este un computer și dorință.

Din păcate, în prezent există foarte puțină literatură despre instalarea și utilizarea sistemului Tor. Iar cel care există este departe de a fi complet. Pe site-ul oficial al dezvoltatorilor Tor- doar câteva pagini au fost traduse în rusă.

1. Considerații generale despre anonimatul pe Internet

O persoană a scris și trimis un e-mail, a vizitat un site web, a lăsat un mesaj pe un forum etc. Oricare dintre aceste acțiuni vă permite să găsiți această persoană și să aflați cine este. Și dacă doriți, aduceți-i în fața justiției. Se pare că pachetele interceptate pe internet pot fi folosite ca probe în instanță. (Au existat deja precedente!)

Cum poți găsi o persoană pe baza activităților sale pe internet?

Principalul „trădător” este adresa dumneavoastră IP. Adresa IP este adresa de rețea a unui computer dintr-o rețea construită folosind protocolul IP. Este necesar pentru rutarea datelor, cu alte cuvinte, dacă doriți să primiți informații de la orice server, trebuie să indicați adresa dvs. ca adresă destinatarului. Dar după adresa IP puteți găsi întotdeauna computerul de pe care a fost trimisă o solicitare de informații sau a fost efectuată orice altă acțiune. De asemenea, puteți stabili furnizorul care a furnizat acces la Internet, locația dvs. reală și o serie de alte informații. Nu există modalități de „astfel încât să nu fie afișată nicio adresă IP”!

Prin urmare, începătorii pun adesea întrebarea: „Cum îmi pot schimba adresa IP?”

Răspunsul la această întrebare va fi foarte scurt - " În nici un caz!"

Dar îi puteți strecura pe cei care sunt interesați de o altă adresă în loc de adresa dvs. IP și, prin urmare, îi puteți trimite la căutarea lor într-o direcție necunoscută. Sau poți folosi o adresă IP care nu va duce direct la tine. Acest drum este mai dificil.

Există multe modalități de a vă falsifica adresa IP. Toate sunt conectate cumva cu utilizarea serverelor proxy (proxies). Un server proxy este un server intermediar. Aceste. toate pachetele trec de la utilizator la sursă printr-un server proxy intermediar. Unii proxy pot fi anonimi (nu toți). Când lucrați printr-un proxy anonim, adresa IP a serverului proxy, nu a utilizatorului, va rămâne pe resursa vizitată.

Dar nu totul este atât de simplu pe cât ar părea la prima vedere. În primul rând, nu toți proxy-urile sunt anonime. Iar anonimatul poate fi diferit. Găsirea unui server anonim bun, de încredere și a unuia gratuit nu este deloc ușoară.

În al doilea rând, pe serverul proxy însuși, de regulă, se păstrează jurnalele (un jurnal al vizitelor), care conțin adresele IP ale tuturor vizitatorilor și ora vizitei. Odată ce veți avea acces la jurnalele, nu va fi foarte greu să vă aflați adresa. Adică anonimatul pare să existe, dar dacă chiar vrei, te vor găsi.

Pe lângă adresa IP, există și alte modalități de a identifica o persoană pe Internet. Dacă se folosește un canal de transmitere a informațiilor deschis (nu criptat), atunci pachetele transmise pot conține o adresă de e-mail, un număr de cont, date de conectare și parole pentru autentificarea la resursele corespunzătoare și multe altele. Astfel de informații, de regulă, sunt destul de suficiente pentru a găsi o persoană care le folosește.

Trebuie să știți că nicio metodă nu oferă o garanție de 100% a anonimatului. Totul depinde de cât de mult caută. Dacă, de exemplu, ați spart un server bancar și ați transferat câteva milioane undeva, atunci ei vor căuta mult timp și cu atenție, eventual cu participarea specialiștilor de la Interpol. Și cel mai probabil o vor găsi. Și dacă costul problemei nu este atât de mare - pătrunderea (fără hacking) într-o resursă închisă sau postarea de informații pe Internet pe care cuiva nu le place sau dacă utilizatorul preferă pur și simplu să nu „strălucească” ca vizitator. această resursă. În astfel de cazuri, este posibil să nu fie găsite sau să nu se uite deloc.

Ceva ca gluma despre Joe evaziv, care era evaziv pentru că nimeni nu avea nevoie de el.

Astfel, anonimatul real pe internet depinde de fiabilitatea metodelor folosite și de cât de mult (și cine) este căutat.

Schimbul de mesaje de informații pe Internet are loc în mod necesar printr-un furnizor - o organizație care oferă acces. În lipsa unei protecții adecvate, furnizorul va ști totul: cine a trimis (adresa IP), unde l-a trimis și ce a fost trimis. Mai mult, poate închide (bloca) anumite resurse de Internet de la tine. În China, autoritățile au reușit în general să filtreze aproape tot traficul de pe Internet, împiedicând concetățenii să acceseze resurse dăunătoare din punct de vedere ideologic.

Apropo, nu este foarte cunoscut faptul că în Rusia există un sistem de măsuri operaționale de investigație numit SORM-2, care este conceput pentru a controla internetul. Furnizorii ruși sunt obligați să coopereze cu autoritățile și, în consecință, le vor furniza orice informații care trec prin ei.

Și dacă uneori vizitați resurse de internet „sedițioase” ale opoziției, atunci este posibil ca baza de date a organizațiilor relevante să acumuleze deja informații despre dvs.

Tendințele recente ale legilor și tehnologiei amenință anonimatul ca niciodată, ucigând de la bază capacitatea de a citi, de a scrie sau pur și simplu de a-ți exprima opinia pe Internet.

Cele de mai sus vă vor permite să găsiți răspunsul corect la întrebarea: „Ai nevoie de anonimat pe Internet?”

Dacă răspunsul este găsit, atunci este timpul să începeți să studiați sistemul Tor.

2. Ce este Tor?

În ciuda faptului că numele provine dintr-un acronim, se obișnuiește să se scrie „Tor” mai degrabă decât „TOR”. Doar prima literă este scrisă cu majuscule.

Tor este un software gratuit și o rețea deschisă care vă ajută să vă protejați împotriva supravegherii rețelei, cunoscută sub numele de trafic sniffing, care amenință libertatea personală și confidențialitatea, confidențialitatea contactelor de afaceri și a comunicațiilor și securitatea guvernamentală.(Definiție de pe site-ul web al programului http://www.torproject.org)

Astfel, Tor nu este doar software, ci și un sistem distribuit de servere între care traficul trece criptat. (Uneori, serverele de sistem Tor sunt numite noduri.) La ultimul server de noduri din lanț, datele transmise sunt supuse unei proceduri de decriptare și sunt transmise serverului țintă în text clar. În plus, după un anumit interval de timp (aproximativ 10 minute), lanțul este schimbat periodic (se modifică ruta pachetului). Cu această abordare, canalul poate fi deschis doar prin piratarea tuturor serverelor din lanț, ceea ce este practic imposibil, deoarece sunt situate în țări diferite, iar lanțul în sine este în continuă schimbare. În aprilie 2011, rețeaua Tor include peste 2.500 de noduri împrăștiate pe toate continentele Pământului. Toate nodurile funcționează folosind protocolul SOCKS.

Criptarea se realizează după cum urmează. Înainte de trimitere, pachetul este criptat secvenţial cu trei chei: mai întâi pentru al treilea nod, apoi pentru al doilea şi, în final, pentru primul. Când primul nod primește pachetul, decriptează stratul „superior” al cifrului și știe unde să trimită pachetul în continuare. Al doilea și al treilea server fac același lucru. Aceste straturi de criptare au fost cele care le-au amintit autorilor de ceapă. De aici provine numele și sigla.

O binecunoscută organizație pentru libertăți civile a anunțat sprijinul pentru proiectul Tor. Fundația Electronic Frontier, care a început să promoveze activ noul sistem și să facă eforturi semnificative pentru a maximiza extinderea rețelei de noduri.

Multe organizații publice susțin acum dezvoltarea Tor, deoarece îl văd ca pe un mecanism de protecție a drepturilor și libertăților civile de bază pe Internet.

Cea mai des auzită acuzație împotriva rețelei Tor este posibilitatea utilizării acesteia în scopuri criminale. Dar, în realitate, criminalii informatici sunt mult mai probabil să folosească mijloace de casă pentru a face acest lucru, fie că este vorba de VPN, rețele piratate, comunicații fără fir sau alte metode.

Tor poate funcționa nu numai cu browsere web, ci și cu multe aplicații existente bazate pe TCP. Aplicațiile pentru lucrul pe Internet, în cel mai simplu caz un browser, trebuie, de asemenea, configurate să funcționeze cu Tor.

Sistemul Tor vă permite să ascundeți adresele finale (țintă) de la furnizor, depășind astfel o posibilă blocare a accesului la resursele de rețea blocate de acesta. De asemenea, sistemul Tor ascunde în mod fiabil adresa expeditorului de resursele țintă.

Totuși, Tor permite interceptarea conținutului mesajelor (fără a identifica expeditorul) datorită necesității decriptării acestora la nodul de ieșire! Cu toate acestea, pentru o astfel de interceptare trebuie să instalați un analizor de trafic (sniffer) la nodurile de ieșire, ceea ce nu este întotdeauna ușor de făcut. Mai ales când te gândești că nodurile de ieșire se schimbă constant.

După cum știți, niciun sistem nu poate fi 100% sigur. Comunitatea de dezvoltatori Tor analizează în mod constant modalități posibile de a-și de-anonimiza clienții (așa-numitele atacuri) și caută modalități de a le combate.

Un alt avantaj al Tor este că este software gratuit. Aceste. distribuția sa este complet gratuită și open source.

Proiectul Tor este o organizație non-profit (caritabilă) care întreține și dezvoltă software-ul Tor.

Sistemul Tor a fost dezvoltat inițial într-un laborator al Marinei SUA în baza unui contract federal. În 2002, dezvoltarea a fost declasificată, iar codurile sursă au fost transferate unor dezvoltatori independenți care au creat software client și au publicat codul sursă sub o licență gratuită, astfel încât oricine să-l poată verifica pentru erori și alte vulnerabilități. (Conform dezvoltatorilor de sistem, până în ianuarie 2009 numărul de erori a devenit zero.)

3. Componente suplimentare

Trebuie înțeles că simplul fapt de a instala Tor nu anonimizează conexiunile de rețea ale computerului tău. Sunt necesare componente software și setări suplimentare. Programul Tor gestionează doar criptarea și determină calea pachetelor prin rețeaua de releu.

1. În primul rând, avem nevoie de un server proxy virtual instalat pe computerul utilizatorului. Uneori este numit „proxy de filtrare”. Un astfel de proxy este o legătură intermediară între aplicațiile utilizatorului pentru lucrul pe Internet și rețeaua Tor.

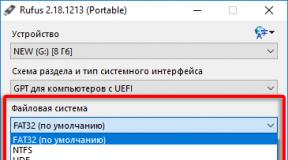

Există două opțiuni principale pentru un server proxy de filtrare - acestea sunt PrivoxyŞi Polipo.

Cu câțiva ani în urmă, dezvoltatorii sistemului Tor recomandau utilizarea Privoxy. Acum includ doar în toate ansamblurile postate pe site-ul web torproject.org Polipo.

Este destul de dificil să le comparăm caracteristicile. Polipo considerat miniatură - dimensiune mai mică de 200K. Toate setările sale sunt conținute în fișier polipo.conf. Nu am găsit literatură detaliată despre setările sale. Este posibil să nu fie nevoie.

Pentru a lucra cu sistemul Tor, ar trebui să utilizați versiunea proxy polipo nu mai puțin de 1.0.4, deoarece versiunile anterioare nu acceptă protocolul SOCKS și, prin urmare, nu sunt potrivite pentru sistemul Tor.

Privoxy este un proxy web gratuit cu capabilități avansate de filtrare a conținutului de pe Internet pentru a proteja confidențialitatea utilizatorilor de internet. Cea mai recentă versiune 3.0.17. (2011) Deși Privoxy este adesea folosit ca o legătură intermediară între aplicații și programul Tor, nu trebuie uitat că Privoxy poate fi și un program complet independent care protejează interesele utilizatorilor săi la nivel de protocol HTTP.

Există suficientă literatură cuprinzătoare pe Internet despre instalarea și configurarea unui proxy de filtrare Privoxy.

Lăsați fiecare să decidă singur pe care dintre cele două proxy să folosească pe computerul său. Nu este strict recomandat să le folosiți în același timp, deoarece Ambele servere proxy folosesc portul 8118 și pot apărea interferențe atunci când lucrează împreună.

Cel mai simplu sfat: pentru cei care nu vor să deranjeze prea mult, este mai bine să îl folosească Polipo, care este inclus în toate cele mai recente versiuni de pe torproject.org. Cei care doresc să aibă opțiuni de personalizare mai avansate ar trebui să descarce și să instaleze Privoxy, iar apoi, la instalarea ansamblului, excludeți Polipo de la instalare.

2. Pentru a controla încărcarea și funcționarea sistemului Tor, se folosește un program Vidalia. Este adesea numit un shell grafic pentru Tor.

În setări Vidalia există opțiuni pentru a lansa Tor și un proxy de filtrare la pornire Vidalia, porniți și opriți Tor în timp ce rulați, vizualizați o hartă a rețelei Tor și altele. Lucrați cu mai detaliat Vidalia va fi discutat în 8. Configurarea setărilor Tor folosind shell-ul Vidalia.

La pornirea programului Vidalia Ar trebui să apară pictograma ceapă Vidalia. În sistemul de operare Windows apare în bara de sistem (lângă ceas) (vezi figura), în sistemul de operare Ubuntu apare în bara de activități. Puteți deschide fereastra Vidalia făcând clic stânga pe pictograma acesteia.

În prima imagine Tor este dezactivat, în a doua este activat.

Acum, cu Tor, un server proxy de filtrare și Vidalia, puteți configura aplicațiile să funcționeze cu Tor sau, așa cum se spune, „Torify aplicații”.

3. TorButton- plugin de filtrare pentru browserul Nozilla FireFox. Inclus în multe ansambluri.

Această combinație este bună, deoarece uneori crește semnificativ anonimatul utilizatorului. Torbutton blochează pluginurile browserului, cum ar fi Java, Flash, ActiveX etc., care teoretic ar putea fi utilizate pentru a vă dezvălui adresa IP. Torbutton încearcă, de asemenea, să gestioneze cookie-urile în siguranță, ceea ce îmbunătățește și anonimatul. În plus, poate fi folosit pentru a activa sau dezactiva Tor în browser. Aceste. în primul caz, FireFox va funcționa prin Tor, iar în al doilea direct.

4. Unele ansambluri conţin Pidgin- pager Internet multiprotocoal (icq, jabber, ...). Valoarea practică a paginii anonime pe Internet este mică. Prin urmare, nu va fi luată în considerare în continuare.

5. FirefoxPortable- browser portabil bazat pe FireFox. Este inclus doar in pachet Browser Tor. FirefoxPortable este o versiune portabilă a browserului Firefox configurată să funcționeze cu Tor, împreună cu o extensie Torbutton. Pornește automat imediat după stabilirea unei conexiuni în sistemul Tor.

4. Pachete (ansambluri) ale sistemului Tor

Software-ul Tor este dezvoltat pentru diverse sisteme de operare:

Sistemul de operare al familiei Microsoft Windows

Familia de sisteme de operare Linux/Unix

Și pentru smartphone-uri (OS Android, iPhone, iPad etc.)

Pentru fiecare sistem de operare, există diverse opțiuni pentru ansambluri software personalizate (pachete) pentru a asigura funcționarea sistemului Tor. Puteți descărca oricare dintre opțiunile posibile de pe pagina în limba rusă a site-ului web al dezvoltatorilor https://www.torproject.org/download.html.ru

Există de obicei două versiuni ale fiecărui pachet, stabil și alfa. Versiunile stabile sunt lansate atunci când dezvoltatorii cred că codul și funcționalitatea furnizate nu se vor mai schimba. Versiunile alfa sau instabile sunt create astfel încât să puteți ajuta la testarea și modificarea noilor funcții. Chiar dacă au un număr de versiuni mai mare decât versiunile stabile enumerate mai sus, există o șansă mult mai mare de probleme serioase de fiabilitate și securitate din cauza erorilor din versiunile instabile și, prin urmare, netestate complet.

Să ne uităm la pachetele existente pentru sistemul de operare Microsoft Windows (ca fiind cele mai comune).

Există patru opțiuni stabile de pachete:

- Construirea browserului Tor conține tot ce aveți nevoie pentru a lucra în siguranță pe Internet. Acest pachet nu necesită instalare. Doar dezarhivați-l și rulați-l.

Pungă de plastic Pachetul Vidalia conţine Tor, Vidalia, Polipo, Și Torbutton pentru instalare pe computer. Ai nevoie și de Firefox. Și pentru a folosi Tor, aplicațiile vor trebui să fie torificate.

Pungă de plastic Pachetul Vidalia Bridge-by-Default este un pachet Vidalia care este configurat să fie o punte pentru a ajuta utilizatorii cenzurati să ajungă în rețeaua Tor. (Vidalia Bundl, care este configurat să acționeze ca o punte pentru a ajuta utilizatorii blocați să ajungă în rețeaua Tor.)

- Pachet expert conține doar Tor și nimic altceva. Trebuie să instalați și să configurați manual setul de componente suplimentare, precum și să torifici aplicațiile.

Asamblare Pachet expert utilizat în principal pentru testarea și dezvoltarea versiunilor îmbunătățite ale software-ului Tor. Numele vorbește de la sine.

Evident, pentru cei care fac primii pași în utilizarea sistemului Tor, primele două opțiuni de pachet sunt de interes.

Asamblare Browser Tor vă va permite să lucrați fără instalații și setări. Adevărat, lucrul cu acesta se limitează de obicei la utilizarea browserului portabil FireFox încorporat (FirefoxPortable). În ceea ce privește anonimatul, acesta este asigurat în totalitate.

Asamblare Pachetul Vidalia va oferi mai multe opțiuni pentru personalizarea și utilizarea diferitelor aplicații (torificare) și, prin urmare, o gamă mai largă de acțiuni în sistemul Tor.

Există, de asemenea, ansambluri compilate de dezvoltatori terți. De exemplu, asamblarea Operator. Include browserul Opera, clientul Tor și serverul proxy virtual Polipo ( Vidalia- absent). Funcționarea numai prin protocoalele HTTP și HTTPS este anonimizată.

După încheierea sesiunii Operator toate informațiile despre el sunt șterse. Ultima versiune Operator 3.5 a fost lansat pe 6 ianuarie 2010 și include: Opera v. 10.10 și Tor v. 0.2.1.21. (În general, aceasta nu este cea mai bună utilizare a sistemului Tor.)

5. Primii pași cu pachetul Tor - Tor Browser

Cel mai simplu și mai convenabil mod pentru utilizatorii începători ai sistemului Tor este să folosească un ansamblu portabil de anonimizare Browser Tor.

În general, există două versiuni de Tor Browser: Tor Browser Bundle pentru Windows cu Firefox(versiunea 1.3.26, 16 MB) și Tor IM Browser Bundle pentru Windows cu Firefox și Pidgin(versiunea 1.3.21, 25 MB). (Pidgin este un pager de internet multi-protocol.) Dacă nu intenționați să utilizați un pager de internet, atunci este mai bine să descărcați prima versiune.)

Pachetul nu necesită instalare. Tot ce aveți nevoie este să descărcați versiunea rusă a ansamblului Tor Browser http://www.torproject.org/dist/torbrowser/tor-browser-1.3.26_ru.exe de pe site-ul dezvoltatorului. Aceasta este o arhivă autoextractabilă. Despachetați-l în directorul pe care îl specificați și rulați fișierul din acesta Porniți Tor Browser.exe. Un exemplu clar despre cum funcționează principiul L-am instalat și totul funcționează!"

Pachetul conține toate componentele necesare pentru lucrul anonim în rețea (Tor, server proxy de filtrare Polipo și Vidalia), precum și un browser portabil FireFox versiunea 3.6. cu plugin TorButton încorporat.

După lansare Porniți Tor Browser.exe shell-ul grafic Tor, Vidalia și Polipo sunt lansate automat. În acest caz (dacă, desigur, există o conexiune la Internet), începe o conexiune cu rețeaua Tor și se formează un lanț de servere intermediare. Procesul durează de la unul la câteva minute.

Când Tor rulează și lanțul de servere intermediare este instalat, Vidalia arată astfel:

Când Tor este dezactivat, atunci

După ce lanțul este format, browserul FirefoxPortable se lansează automat. Asta e tot! Puteți începe să navigați anonim pe internet.

Cu o conexiune normală la Internet, prima linie a paginii va conține mesajul:

Felicitări. Browserul dumneavoastră este configurat să folosească Tor

Aceasta înseamnă că browserul dumneavoastră este configurat să funcționeze anonim cu Tor.

Mai jos va fi un mesaj de genul:

Informații suplimentare:

Adresa dvs. IP: 87.84.208.241

Aceasta este adresa IP a unuia dintre serverele de ieșire ale rețelei Tor, care înlocuiește adresa dvs. reală.

Aceasta înseamnă că totul este în ordine și că deja lucrați anonim prin rețeaua Tor.

Pentru a fi sigur de anonimatul dvs., trebuie să vă cunoașteți adresa IP reală. Pentru a face acest lucru, puteți accesa mai întâi pagina de testare a site-ului Tor, nu în mod anonim, sau la un alt site care vă permite să determinați adresa IP.

În concluzie, iată câteva sfaturi practice pentru a lucra cu pachetul Tor Browser:

Dacă browserul FirefoxPortable nu pornește automat, ar trebui să rulați fișierul...\<каталог TorBrowser>\FirefoxPortable\FirefoxPortable.exe

Browserul FirefoxPortable nu poate funcționa simultan cu alte versiuni ale browserelor Mozilla FireFox.

Pentru lucrul obișnuit (non-anonim) pe Internet, este recomandabil să se folosească FirefoxPortable, și un alt browser, de exemplu Opera.

Uneori poate fi util, pentru a spori secretul, să notezi (dezarhivează) pachetul Browser Tor(dimensiunea de aproximativ 64M) nu pe hard diskul computerului, ci pe o unitate flash și rulați de acolo numai atunci când este necesară o muncă anonimă. În acest caz, nu vor rămâne urme ale muncii dvs. anonime pe hard disk. Toate setările și parametrii realizati pentru Tor, browserul portabil FirefoxPortable și TorButton vor fi, de asemenea, salvați doar pe o unitate flash.

6. Instalarea Tor pe Windows - Vidalia Bundle

Spre deosebire de Browser Tor toate celelalte ansambluri (pachete) instalează Tor și componente suplimentare.

Componentele funcționează aproximativ la fel ca în Browser Tor, dar există câteva nuanțe. Deci, de exemplu, dacă nu ați instalat browserul Mozilla FireFox, acesta nu se va instala TorButton. Prin urmare, este recomandat să instalați FireFox înainte de a instala Vidalia Bundle.

Următoarele imagini arată procesul de instalare a pachetului Pachetul Vidalia B>:

Asamblare Pachetul Vidalia pentru Windows conține Tor, Vidalia, Polipo și Torbutton (numerele versiunii pot fi văzute în ultima poză).

După cum se poate observa din figura a 2-a, dacă browserul FireFox nu este instalat pe computer, programul de instalare avertizează despre acest lucru, recomandă instalarea acestuia și repetarea instalării.

Toate componentele de configurare standard sunt instalate configurate pentru a funcționa împreună în mod implicit.

Dacă utilizatorul dorește să utilizeze o altă configurație, de exemplu, să folosească serverul proxy de filtrare Privoxy sau alt browser pentru lucru anonim, bifați casetele pentru componentele inutile. În acest caz, Privoxy și browserul trebuie instalate în prealabil.

Tor este instalat ca program client implicit. Utilizează un fișier de configurare încorporat și majoritatea utilizatorilor nu trebuie să modifice nicio setare. Cu toate acestea, secțiunile 8 și 9 acoperă multe setări suplimentare pentru sistemul Tor de pe computer.

Tor este un instrument indispensabil pentru cei cărora le pasă de confidențialitate atunci când navighează pe internet. Mulți oameni cred că pentru un anonimat complet este suficient să descărcați pachetul browser Tor de pe Internet și să îl rulați. Acest lucru este greșit. Când navigați pe internet, merită să luați în considerare că există anumite modele de așa-numit comportament incorect care vă pot dezvălui identitatea și locația reală, chiar și atunci când navigați prin Tor. Vom încerca să cunoaștem mai bine rețeaua Tor și să dezvoltăm câteva mecanisme de interacțiune cu această rețea pentru a ne menține confidențialitatea.

Introducere

Deci, rețeaua Tor este creată de servere conduse de voluntari. Scopul principal al rețelei Tor este de a permite utilizatorilor să-și ascundă identitatea, precum și de a interfera cu mecanismele de supraveghere de pe Internet. Toate interacțiunile tale cu Rețeaua sunt criptate, cererile trec de la un releu la altul și apoi ajung în sfârșit la destinație. În combinație cu https, Tor oferă criptare end-to-end, făcând traficul dvs. imposibil de citit chiar și de către voluntarii care întrețin serverele Tor, iar adresa dvs. IP reală este bine mascată de adresa IP a ultimului releu.

Ce ar putea merge prost cu o schemă atât de elaborată de protecție a vieții private? De ce aceste măsuri nu sunt suficiente pentru a vă păstra anonimatul complet?

De unde să încep

Pentru a începe să vă formați obiceiurile potrivite atunci când lucrați cu Tor, să evidențiem câteva puncte principale:

- Utilizați exclusiv browserul Tor. În ciuda faptului că orice browser poate fi conectat la rețeaua Tor, se recomandă utilizarea browserului cu același nume. Motivul constă în faptul că browserul nativ este configurat corespunzător, în timp ce alte browsere pot scurge informații confidențiale datorită setărilor lor.

- Nu lucrați cu fișiere torrent prin Tor. Este bine cunoscut faptul că aplicațiile de partajare a fișierelor torrent pot ignora setările proxy, dezvăluind adresa IP reală. Un alt motiv este că torrentul prin Tor poate încetini foarte mult întreaga rețea.

- Folosiți HTTPS peste tot. Browserul Tor are un plugin numit HTTPS Everywhere care obligă site-urile care acceptă acest protocol să-l folosească. Ca rezultat, aveți posibilitatea de a utiliza criptarea end-to-end. Vizitați site-ul web al dezvoltatorilor acestui plugin pentru mai multe informații.

- Nu instalați și nu activați pluginuri suplimentare pentru browser. Singurele pluginuri de care aveți nevoie sunt deja incluse în browserul Tor. Alte plugin-uri vă pot expune identitatea, făcând Tor complet inutil.

- Nu deschideți documente descărcate de Tor în timp ce sunteți online. Dacă deschideți un document descărcat folosind Tor, acesta poate conține link-uri care se conectează la site fără a trece prin Tor. Acest lucru poate duce la scurgeri de informații.

- Dezactivați complet JavaScript (numai ca ultimă soluție). Tor are un plugin NoScript special pentru aceste scopuri. Dacă doriți să dezactivați complet JavaScript în browser, accesați about:config și setați setarea „javascript.enabled” la false. Cu toate acestea, merită luat în considerare faptul că aproape toate site-urile moderne folosesc JavaScript pentru randare, așa că dezactivați-l complet doar în cazuri extreme.

- Dezactivați utilizarea refererului HTTP. Pentru a face acest lucru, accesați about:config și dezactivați „network.http.sendRefererHeader” (schimbarea 2 la 0).

- Dezactivați iframe, pentru a face acest lucru din nou mergeți la about:config și dezactivați „noscript.forbidIFramesContext”, schimbând valoarea la 0. Iframes-urile pot fi folosite pentru a distribui malware, dar joacă și un rol important în funcționarea site-urilor web moderne.

- Folosiți poduri Tor. Toate precauțiile de mai sus nu vor ascunde faptul că utilizați browserul Tor. Prin urmare, utilizatorul care urmărește traficul poate observa acest lucru. Dacă sunteți îngrijorat de această problemă, vă recomandăm insistent să utilizați poduri Tor.

Instalarea podurilor Tor

Podurile Tor sunt noduri releu speciale ale rețelei Tor. Ele diferă de nodurile (nodurile) obișnuite care participă la lanțul de conexiuni prin faptul că au un statut închis. Adică sunt excluși din listele disponibile public (publicate). Folosit pentru a ocoli blocarea de către furnizorul de rețea Tor.

Dacă Tor nu rulează, faceți clic pe „configurează” în fereastra principală și omiteți faza de proxy.

Figura 1 și 2. Omiteți faza de configurare a proxy-ului

Apoi faceți clic pe „Da” pe ecranul următor și selectați „obfs4” ca tip implicit.

Figura 3 și 4. Selectați obfs4

Dacă browserul rulează, trebuie să efectuați următoarea secvență. Faceți clic pe pictograma arcului.

Figura 5. Faceți clic pe pictograma arc

Apoi selectați „Tor este cenzurat în țara mea”.

Figura 6. „Tor este interzis în țara mea”

Apoi selectați și „obfs4”.

Figura 7. Selectați „obfs4”

După toți acești pași, va fi dificil pentru oricine să identifice că utilizați Tor.

Concluzii

Deci, am primit suficiente informații pentru a încerca să configuram corect Tor. În primul rând, am aflat ce este un pod Tor și cum ne va ajuta să rămânem anonimi. Am discutat, de asemenea, despre cum să evitați blocarea guvernamentală a traficului Tor, folosind setarea obfs4, care vă ofucă traficul, făcându-l să pară inofensiv.

Mai mult, există o modalitate de a obține propriile punți personalizate pentru a face acest lucru, trebuie să trimiteți un e-mail la această adresă care să conțină linia „obține poduri” în corp. Există o avertizare - trebuie să trimiteți o scrisoare de la unul dintre următoarele servicii de e-mail - Gmail, Yahoo! sau Riseup, deoarece sistemul acceptă doar acești furnizori. Experimentare fericită!

Ce este Tor?

Cuvânt Tor Acesta este numele prescurtat al organizației care a dezvoltat și întreține Tor, al cărei nume complet în engleză este „”.

Onion Router (TOR) este o organizație non-profit care operează o rețea concepută pentru a proteja confidențialitatea și pentru a crește anonimatul pe Internet prin mascarea traficului pe Internet. Programul Tor maschează locația dvs. reală și nu oferă proprietarilor de adrese online pe care le vizitați în timp ce navighezi posibilitatea de a colecta informații despre tine și despre obiceiurile tale.

Pentru ce se folosește Tor?

Tor este folosit de oameni care sunt preocupați de confidențialitatea lor. Numărul de utilizatori Tor a crescut brusc după dezvăluirile importante ale lui Edward Snowden, care vorbeau despre abuzul pe scară largă a puterilor guvernamentale de către agențiile guvernamentale. În plus, Tor este folosit în mod activ de jurnalişti, utilizatori care doresc să evite cenzura guvernamentală, antreprenori şi comercianţi din pieţele subterane. Zonele Twilight ale Internetului, cunoscute sub numele de „Dark Web” sau „Deep Web” și .ceapă adresele web care nu sunt indexate de motoarele de căutare standard pot fi accesate numai prin Tor.

Cum funcționează Thor?

Pentru a vă ascunde traficul și locația și adresa IP adevărată, Tor folosește servere și noduri de rețea care sunt întreținute prin eforturi voluntare, în loc să vă ofere o rută directă către site-urile web pe care le vizitați, trimițându-vă traficul printr-o rețea de tuneluri virtuale. În loc să trimită pachete de date direct către server, informațiile sunt transmise ca o minge de ping-pong printr-un lanț de relee de rețea. În acest fel, Tor vă ajută să vă ascundeți amprenta digitală de ochii nedoriți.

Îmi criptează Tor datele și traficul?

Răspunsul la această întrebare este simplu - nu. Tor este doar un anonimizator de trafic. Nu criptează traficul, dar utilizarea rețelelor private virtuale (VPN-uri) în plus față de Tor, precum și un obicei bun de a sta departe de site-urile web bazate pe HTTP, pot da rezultate bune. Dacă doriți mai multă securitate, obișnuiți-vă să utilizați protocolul HTTPS ori de câte ori este posibil.

Va trebui să plătesc pentru a folosi Tor?

Tor este gratuit și open source, iar numărul de programatori care lucrează pentru a-l menține este comparabil cu numărul de dezvoltatori Windows, Mac, Linux/Unix și Android.

Cum se folosește Tor?

Trebuie doar pentru PC și . Software-ul este deja configurat și gata de utilizare, dar, deoarece rețeaua redirecționează indirect traficul, viteza de navigare poate fi vizibil mai mică.

Cum se accesează. ceapă adrese?

„Web-ul alb” este acea zonă a Internetului care este indexată de motoarele de căutare, inclusiv Google. În partea de jos avem „deep web” și „dark web”, acesta din urmă fiind adesea asociat cu activități ilegale.

Adresele de ceapă fac parte din deep web și pentru a le accesa trebuie să cunoașteți codul de 16 caractere în loc de adresa URL standard. Puteți găsi acestea prin motoare de căutare speciale, forumuri și invitații, iar unele companii, cum ar fi Facebook, le furnizează singure. adrese de ceapă special pentru utilizatorii Tor.

Cum pot fi în siguranță?

Dacă veți folosi Tor, există câteva lucruri de bază pe care trebuie să le înțelegeți. Reguli de siguranță pe internet. Ca prim pas, dezactivați toate pluginurile și software-ul care v-ar putea deschide spre atac, în primul rând Flash și Java.

Ar trebui să rețineți că Tor nu elimină vulnerabilitățile sistemului de operare și, având în vedere câte defecte există în software-ul Windows sau Mac, este posibil să doriți să utilizați un sistem de operare open source (cum ar fi o versiune de Linux) pentru a rămâne la fel de protejat. posibil.

Anonimul nu garantează protecția împotriva proștilor

Oamenii de aplicare a legii au o mulțime de moduri de a vă monitoriza activitățile, așa că nu vă simțiți 100% protejați doar pentru că utilizați Tor. Dacă vizitați domenii care sunt interzise în țara dvs., cumpărați sau vindeți bunuri ilegale sau descărcați conținut evident ilegal, Tor nu vă va putea proteja.

Deci ar trebui să folosești Tor?

Dacă trebuie să-ți anonimizezi traficul, fă-o, dar pentru sarcini care necesită viteze mari de internet, cum ar fi partajarea sau descărcarea prin torrent, Tor nu este cea mai bună soluție. În plus, dacă doriți să utilizați rețeaua pentru activități ilegale, trebuie să înțelegeți că faceți acest lucru pe propriul risc.

Tor nu trebuie privit ca soluție finală și singura pentru securitatea rețelei - este doar un aspect al acesteia. VPN și trecerea la HTTPS sunt, de asemenea, componente importante pentru a vă proteja confidențialitatea și datele.

Articolul a fost scris pe baza publicațiilor dintr-o publicație informatică populară

- Traducere

Tor este un instrument de anonimat folosit de persoanele care caută confidențialitate și luptă împotriva cenzurii pe internet. De-a lungul timpului, Tor a început să facă față sarcinii sale foarte, foarte bine. Prin urmare, securitatea, stabilitatea și viteza acestei rețele sunt esențiale pentru oamenii care se bazează pe ea.

Dar cum funcționează Tor sub capotă? În acest articol, ne vom scufunda în structura și protocoalele utilizate în rețea pentru a vedea de aproape cum funcționează Tor.

O scurtă istorie a lui Tor

Conceptul de rutare a cepei (vom explica numele mai târziu) a fost propus pentru prima dată în 1995. Inițial, această cercetare a fost finanțată de Departamentul de Cercetare Navală, iar apoi, în 1997, DARPA s-a alăturat proiectului. De atunci, Proiectul Tor a fost finanțat de diverși sponsori, iar recent proiectul a câștigat o campanie de donații pe reddit.Versiunea modernă a software-ului Tor a fost open source în octombrie 2003 și era deja a treia generație de software de rutare a ceapă. Ideea este că înfășurăm traficul în straturi criptate (precum o ceapă) pentru a proteja datele și anonimatul expeditorului și destinatarului.

Bazele Tor

Acum că am rezolvat istoria, să trecem la principiile de funcționare. La cel mai înalt nivel, Tor funcționează prin redirecționarea conexiunii computerului către ținte (de exemplu, google.com) prin mai multe computere intermediare sau relee.

Calea pachetului: nod de gardă, nod intermediar, nod de ieșire, destinație

În prezent (februarie 2015) există aproximativ 6.000 de routere care transmit trafic în rețeaua Tor. Acestea sunt localizate în toată lumea și sunt alimentate de voluntari care sunt de acord să doneze puțin trafic pentru o cauză bună. Este important ca majoritatea nodurilor să nu aibă niciun hardware special sau software suplimentar - toate rulează folosind software-ul Tor configurat să funcționeze ca nod.

Viteza și anonimatul rețelei Tor depind de numărul de noduri - cu cât mai multe, cu atât mai bine! Și acest lucru este de înțeles, deoarece traficul unui nod este limitat. Cu cât trebuie să alegeți mai multe noduri, cu atât este mai greu să urmăriți un utilizator.

Tipuri de noduri

În mod implicit, Tor redirecționează traficul prin 3 noduri. Fiecare dintre ele are rolul lui (le vom analiza în detaliu mai târziu).

Client, nod de securitate, nod intermediar, nod de ieșire, destinație

Intrarea sau nodul de gardă este punctul de intrare în rețea. Nodurile de intrare sunt selectate dintre cele care funcționează mult timp și s-au dovedit a fi stabile și de mare viteză.

Nod intermediar – transmite traficul de la securitate la nodurile de ieșire. Drept urmare, primii nu știu nimic despre cei din urmă.

Nodul de ieșire este punctul de ieșire din rețea și trimite trafic către destinația de care are nevoie clientul.

O metodă în general sigură pentru rularea unui nod santinelă sau intermediar este un server virtual (DigitalOcean, EC2) - în acest caz, operatorii de server vor vedea doar traficul criptat.

Dar operatorii nodului de ieșire au o responsabilitate specială. Deoarece trimit trafic la destinație, toate activitățile ilegale efectuate prin Tor vor fi asociate cu nodul de ieșire. Și acest lucru poate duce la raiduri ale poliției, sesizări de activități ilegale și alte lucruri.

Faceți cunoștință cu operatorul nodului de ieșire - mulțumiți-i. Îl merită.

Ce legătură are ceapa cu ea?

După ce am înțeles traseul conexiunilor care trec prin noduri, ne punem întrebarea - cum putem avea încredere în ele? Poți fi sigur că nu vor pirata conexiunea și nu vor extrage toate datele din ea? Pe scurt, nu trebuie să avem încredere în ei!Rețeaua Tor este proiectată astfel încât nodurile să poată fi tratate cu încredere minimă. Acest lucru se realizează prin criptare.

Deci ce zici de becuri? Să vedem cum funcționează criptarea în timpul procesului de stabilire a unei conexiuni client prin rețeaua Tor.

Clientul criptează datele astfel încât doar nodul de ieșire să le poată decripta.

Aceste date sunt apoi criptate din nou, astfel încât numai nodul intermediar să le poată decripta.

Și apoi aceste date sunt din nou criptate, astfel încât numai nodul santinelă să le poată decripta

Se pare că am împachetat datele originale în straturi de criptare - ca o ceapă. Ca urmare, fiecare nod are doar informațiile de care are nevoie - de unde provin datele criptate și unde ar trebui trimise. Această criptare este utilă pentru toată lumea - traficul clientului nu este deschis, iar nodurile nu sunt responsabile pentru conținutul datelor transmise.

Notă: nodurile de ieșire pot vedea datele sursă deoarece trebuie să le trimită la destinație. Prin urmare, ei pot extrage informații valoroase din traficul trimis în text clar prin HTTP și FTP!

Noduri și poduri: problema cu nodurile

Odată ce clientul Tor pornește, acesta trebuie să obțină liste cu toate nodurile de intrare, intermediare și de ieșire. Și această listă nu este un secret - mai târziu vă voi spune cum este distribuită (puteți căuta în documentație cuvântul „consens”). Publicitatea listei este necesară, dar există o problemă cu aceasta.Pentru a înțelege, să ne prefacem că suntem un atacator și să ne întrebăm: ce ar face un Guvern Autoritar (AP)? Gândind astfel, putem înțelege de ce Tor este proiectat așa cum este.

Deci ce ar face AP? Cenzura este o chestiune serioasă, iar Tor vă permite să o ocoliți, așa că AP-ul ar dori să blocheze utilizatorii să acceseze Tor. Există două moduri de a face acest lucru:

- blocați utilizatorii care părăsesc Tor;

- blocați utilizatorii care se conectează la Tor.

Primul este posibil și aceasta este alegerea liberă a proprietarului routerului sau site-ului web. Trebuie doar să descarce o listă de noduri de ieșire Tor și să blocheze tot traficul de la acestea. Acest lucru va fi rău, dar Tor nu poate face nimic în privința asta.

A doua opțiune este serios mai proastă. Blocarea utilizatorilor care părăsesc Tor îi poate împiedica să viziteze un anumit serviciu, iar blocarea tuturor utilizatorilor care sosesc îi va împiedica să acceseze orice site - Tor va deveni inutil pentru acei utilizatori care suferă deja de cenzură, drept urmare au apelat la acest serviciu. . Și dacă Tor ar avea doar noduri, acest lucru ar fi posibil, deoarece AP-ul poate descărca o listă de noduri santinelă și poate bloca traficul către acestea.

Este bine că dezvoltatorii Tor s-au gândit la asta și au venit cu o soluție inteligentă la problemă. Cunoașteți podurile.

Poduri

În esență, podurile sunt noduri care nu sunt disponibile public. Utilizatorii din spatele zidurilor de cenzură le pot folosi pentru a accesa rețeaua Tor. Dar dacă nu sunt publicate, de unde știu utilizatorii unde să le caute? Este nevoie de o listă specială? Vom vorbi despre asta mai târziu, dar pe scurt, da - există o listă de punți la care lucrează dezvoltatorii de proiecte.Doar că nu este public. În schimb, utilizatorii pot primi o listă mică de poduri pentru a se conecta la restul rețelei. Această listă, BridgeDB, oferă utilizatorilor doar câteva poduri la un moment dat. Acest lucru este rezonabil, deoarece nu au nevoie de multe poduri simultan.

Prin emiterea mai multor poduri, puteți preveni blocarea rețelei de către un Guvern Autoritar. Desigur, primind informații despre noduri noi, le poți bloca, dar poate cineva să descopere toate podurile?

Poate cineva să descopere toate podurile

Lista de poduri este strict confidențială. Dacă AP-ul primește această listă, va putea bloca complet Tor. Prin urmare, dezvoltatorii de rețele au efectuat cercetări cu privire la posibilitatea de a obține o listă a tuturor podurilor.Voi descrie în detaliu două articole din această listă, al 2-lea și al 6-lea, deoarece acestea au fost metodele folosite pentru a avea acces la poduri. La punctul 6, cercetătorii au scanat întreg spațiul IPv4 folosind scanerul de porturi ZMap în căutarea podurilor Tor și au găsit între 79% și 86% din toate podurile.

Al doilea punct implică lansarea unui nod Tor intermediar care poate monitoriza cererile care vin la acesta. Doar nodurile și punțile santinelă accesează un nod intermediar - și dacă nodul accesat nu se află în lista publică de noduri, atunci este evident că acest nod este o punte. Aceasta este o provocare serioasă pentru Tor sau pentru orice altă rețea. Deoarece utilizatorii nu pot fi de încredere, este necesar ca rețeaua să fie cât mai anonimă și cât mai închisă, motiv pentru care rețeaua este proiectată astfel.

Consens

Să vedem cum funcționează rețeaua la un nivel inferior. Cum este organizat și cum să aflați ce noduri din rețea sunt active. Am menționat deja că într-o rețea există o listă de noduri și o listă de poduri. Să vorbim despre cine face aceste liste.Fiecare client Tor conține informații fixe despre 10 noduri puternice întreținute de voluntari de încredere. Au o sarcină specială - să monitorizeze starea întregii rețele. Ele sunt numite autorități de director (DA, manageri de liste).

Acestea sunt distribuite în întreaga lume și sunt responsabile pentru distribuirea unei liste actualizate constant cu toate nodurile Tor cunoscute. Ei aleg cu ce noduri să lucreze și când.

De ce 10? De obicei, nu este o idee bună să faceți o comisie dintr-un număr par de membri, astfel încât să nu existe egalitate la vot. Concluzia este că 9 DA se ocupă de liste de noduri, iar un DA (Tonga) se ocupă de liste de poduri

Lista DA

Atingerea consensului

Deci, cum fac DA mențin rețeaua în funcțiune?Starea tuturor nodurilor este cuprinsă într-un document actualizat numit „consens”. AD îl susțin și îl actualizează din oră prin vot. Iată cum se întâmplă:

- fiecare DA creează o listă de noduri cunoscute;

- apoi calculează toate celelalte date - steagurile nodurilor, greutățile de trafic etc.;

- trimite datele ca „vot de statut” tuturor celorlalți;

- primește voturile tuturor;

- combină și semnează toți parametrii tuturor vocilor;

- trimite date semnate altora;

- majoritatea AD trebuie să fie de acord cu datele și să confirme că există un consens;

- consensul este publicat de fiecare DA.

Consensul este publicat prin HTTP, astfel încât toată lumea să poată descărca cea mai recentă versiune. Puteți verifica singuri descărcând consensul prin Tor sau prin poarta tor26.

Și ce înseamnă?

Anatomia consensului

Doar citind specificația, acest document este destul de greu de înțeles. Îmi place reprezentarea vizuală pentru a înțelege cum funcționează structura. Pentru asta am realizat un poster in stil corkami. Și iată o reprezentare grafică (pe care se poate face clic) a acestui document.

Ce se întâmplă dacă nodul devine sălbatic

În examinarea noastră detaliată a principiilor de funcționare a rețelei, nu am atins încă principiile de funcționare a nodurilor de ieșire. Acestea sunt ultimele verigi din lanțul Tor, oferind o cale de la client la server. Deoarece trimit date la destinație, le pot vedea ca și cum tocmai ar fi părăsit dispozitivul.Această transparență implică o mare încredere în nodurile de ieșire și, de obicei, se comportă responsabil. Dar nu întotdeauna. Deci, ce se întâmplă atunci când un operator de nod de ieșire decide să activeze utilizatorii Tor?

Cazul adulmecătorilor

Nodurile de ieșire Tor sunt aproape exemplul standard al unui om în mijloc (MitM). Aceasta înseamnă că orice protocoale de comunicație necriptată (FTP, HTTP, SMTP) poate fi monitorizat de acesta. Și acestea sunt login-uri și parole, cookie-uri, fișiere încărcate și descărcate.

Nodurile de ieșire pot vedea traficul ca și cum tocmai ar fi părăsit dispozitivul.

Problema este că nu putem face nimic în privința asta (cu excepția utilizării protocoalelor criptate). Adulmecarea, ascultarea pasivă a rețelei, nu necesită participare activă, așa că singura apărare este înțelegerea problemei și evitarea transmiterii datelor sensibile fără criptare.

Dar să presupunem că operatorul nodului de ieșire decide să provoace daune majore rețelei. Ascultarea este treaba unui prost. Să modificăm traficul!

Profitând din plin

Reamintim că operatorul nodului de ieșire este responsabil pentru a se asigura că traficul care circulă de la și către client nu este modificat. Da, desigur...Să vedem în ce moduri se poate schimba.

SSL MiTM și sslstrip

SSL strică totul atunci când încercăm să ne încurcăm cu utilizatorii. Din fericire pentru atacatori, multe site-uri au probleme cu implementarea lor, permițându-ne să păcălim utilizatorul în conexiuni necriptate. Exemple sunt redirecționarea de la HTTP la HTTPS, activarea conținutului HTTP pe site-urile HTTPS etc.Un instrument convenabil pentru exploatarea vulnerabilităților este sslstrip. Trebuie doar să trecem tot traficul de ieșire prin acesta și, în multe cazuri, vom putea dăuna utilizatorului. Desigur, putem folosi pur și simplu un certificat autosemnat și să analizăm traficul SSL care trece prin nod. Uşor!

Să conectăm browserele la BeEF

După ce ați examinat detaliile traficului, puteți începe sabotarea. De exemplu, puteți utiliza cadrul BeEF pentru a obține controlul asupra browserelor. Apoi putem folosi funcția Metasploit „browser autopwn”, care va avea ca rezultat compromisul gazdei și ne va permite să executăm comenzi pe ea. Am ajuns!...Binare de ușă din spate

Să presupunem că binarele sunt descărcate prin nodul nostru - software sau actualizări ale acestuia. Uneori, utilizatorul poate să nu fie conștient de faptul că actualizările sunt descărcate. Trebuie doar să le adăugăm o ușă din spate folosind instrumente precum The Backdoor Factory. Apoi, după executarea programului, gazda va fi compromisă. Am ajuns din nou!...Cum să-l prind pe Walter White

Și în timp ce majoritatea nodurilor de ieșire Tor sunt bine comportate, nu este neobișnuit ca unele dintre ele să se comporte în mod distructiv. Toate atacurile despre care am vorbit în teorie au avut deja loc.În parte, dezvoltatorii s-au gândit la acest lucru și au dezvoltat o precauție împotriva clienților care folosesc noduri de ieșire proaste. Funcționează ca un steag într-un consens numit BadExit.

Pentru a rezolva problema prinderii nodurilor de ieșire proaste, a fost dezvoltat un sistem inteligent de hartă de ieșire. Funcționează astfel: pentru fiecare nod de ieșire, este lansat un modul Python, care se ocupă de autentificare, descărcarea fișierelor și așa mai departe. Rezultatele muncii sale sunt apoi înregistrate.

Exitmap funcționează folosind biblioteca Stem (conceput să funcționeze cu Tor din Python) pentru a ajuta la construirea de diagrame pentru fiecare nod de ieșire. Simplu dar eficient.

Exitmap a fost creat în 2013 ca parte a programului „ceapă răsfățată”. Autorii au găsit 65 de noduri de ieșire care schimbă traficul. Se pare că, deși acesta nu este un dezastru (la momentul funcționării erau aproximativ 1000 de noduri de ieșire), problema este suficient de gravă pentru a monitoriza încălcările. Prin urmare, exitmap încă funcționează și este acceptat până în prezent.

Într-un alt exemplu, cercetătorul a făcut pur și simplu o pagină de conectare falsă și s-a conectat prin fiecare nod de ieșire. Apoi, jurnalele HTTP ale serverului au fost vizualizate pentru exemple de încercări de conectare. Multe noduri au încercat să pătrundă pe site folosind login-ul și parola folosite de autor.

Această problemă nu este unică pentru Tor.

Este important să rețineți că aceasta nu este doar o problemă cu Tor. Există deja destul de multe noduri între tine și fotografia pisicii la care vrei să te uiți. Este nevoie doar de o persoană cu intenții ostile pentru a provoca multe daune. Cel mai bun lucru de făcut aici este să forțați activarea criptării acolo unde este posibil. Dacă traficul nu poate fi recunoscut, acesta nu poate fi modificat cu ușurință.Și amintiți-vă că acesta este doar un exemplu de comportament rău al operatorului, nu o normă. Marea majoritate a nodurilor de ieșire își iau rolul foarte în serios și merită o mare recunoștință pentru toate riscurile pe care și le asumă în numele liberului flux al informațiilor.

Browser Tor(mai departe Browser Tor) asigură anonimatul acțiunilor dumneavoastră pe Internet. Vă ascunde identitatea și vă protejează conexiunile web de multe tipuri de supraveghere online. Tor poate fi folosit și pentru a ocoli blocurile de Internet.

- Cum să rămâneți anonim și să ocoliți cenzura pe Internet

Ce vei învăța din acest capitol?

- Cum să vă ascundeți identitatea digitală de site-urile web pe care le vizitați

- Cum să ascundeți site-urile web vizitate de ISP-uri și spyware

- Cum să ocoliți cenzura și filtrele pe internet

- Cum să vă protejați de site-urile web nesigure și potențial rău intenționate cu un supliment NoScript

1. Vă prezentăm Tor Browser

2.1 Descărcarea browserului Tor

Imaginea 2. Setări Tor Browser bridge

Pasul 2. Selecta Da.

Imaginea 3: Instalarea podurilor

Pasul 4. Selecta opţiune Conectați-vă la poduri predefinite.

Pasul 5. Clic buton [Următorul] a configura proxy.

Tor Browser vă va întreba dacă aveți nevoie de el pentru a accesa Internetul. proxy local. În acest exemplu, presupunem că nu aveți nevoie de el. Dacă trebuie să, uitați-vă la setările browserului dvs. obișnuit și copiați setările proxy de acolo. (În Firefox, puteți găsi acest lucru în meniu Setări > Avansat > Rețea > Configurare. În alte browsere, puteți găsi aceleași setări în setările de acces la Internet. Puteți contacta sistem de suport browser pentru ajutor.

Imaginea 4. Setări proxy

Pasul 6. Selecta opţiune [Nu].

Pasul 7 Clic buton [Conectează] pentru a lansa Tor Browser.

Imaginea 5. Conectarea la rețeaua Tor

După câteva momente, Tor Browser se va deschide.

3.2.2. Conectarea la rețeaua Tor cu alte poduri

De asemenea, vă puteți conecta la rețeaua Tor specificând poduri pe cont propriu. Acest lucru este rar folosit (mai ales ei preferă poduri predefinite), și, prin urmare, există mai puține șanse ca această metodă să fie blocată. Dacă nu reușiți să accesați site-ul web al Proiectului Tor, puteți solicita adresele site-urilor bridge trimițând un e-mail la [email protected] , cu condiția să utilizați un cont Ridică-te, Gmail sau Yahoo. Introduceți cuvinte obține poduriîn corpul scrisorii.

Dacă ai Există pentru a avea acces la Proiectul Tor, puteți afla adresele unor astfel de poduri, Accesați pagina https://bridges.torproject.org/optionsși urmați pașii.

Pasul 1. Clic buton Dă-mi doar adresele podurilor!.

Imaginea 1: Obținerea adreselor Tor Bridge

Pasul 2. Introduceți caracterele din imagine ( captcha) și apăsați Intră.

Imaginea 2. Captcha

Veți vedea trei adrese de pod.

Imaginea 3. Adrese pod

Pasul 3. Acum că aveți adresele bridge, puteți formați ei în Setări Tor bridge după cum se arată mai jos.

Nota. Dacă este prima dată când lansați Tor Browser, este posibil să vedeți un ecran Setări Tor bridge, doar urmând pașii de la . Dacă Tor Browser este deja configurat, consultați .

Imaginea 4. Setările podului Tor

3.3. Modificarea setărilor de acces la rețea Tor

Puteți modifica setările Tor atunci când programul este deja configurat. Să presupunem că călătoriți într-o țară în care Tor este blocat. Cum se schimbă setările? Urmați pașii:

Pasul 1: Clic butonul pentru a vedea meniul Tor Browser.

Imagine 1. Meniul de setări Tor Browser

Pasul 2. Selecta Setări de rețea Tor pentru a determina modul în care Tor Browser se conectează la Internet.

Imaginea 2. Setări de rețea Tor

În setări puteți activa sau dezactiva podurile și selectați alte opțiuni.

Când ai terminat, clic buton Şi repornire Browser Tor.

4. Acces anonim la Internet prin browserul Tor

Este important să ne amintim asta Browser Tor oferă anonimat numai pentru acele acțiuni care au loc în fereastra Tor Browser. Tor în sine nu protejează toate celelalte activități online.

Nota. Conform Politica de confidențialitate , Browser Tor configurat pentru a nu salva istoricul browserului pe hard disk. De fiecare dată când ieși din Tor Browser, istoricul tău este șters.

4.1. Cum să verificați dacă Tor Browser funcționează

Browserul Tor ascunde dvs adresa IP de pe site-urile pe care le vizitați. Dacă programul este configurat corect, ar trebui să apară ca și cum accesați un site pe Internet de la o adresă IP care este diferită de adresa dumneavoastră IP obișnuită, iar locația dumneavoastră fizică nu poate fi calculată din adresa IP.

Cel mai simplu mod de a vă asigura că programul funcționează este să verificați site-ul web al dezvoltatorului https://check.torproject.org/ .

Dacă tu nu folosi Tor, vei vedea:

Imaginea 1: Verificarea arată că Tor nu funcționează corect

Dacă utilizați Tor, imaginea va arăta astfel:

Imaginea 2. Testul arată că Tor funcționează conform așteptărilor

Doriți să știți adresa IP sub care vă conectați la Internet prin intermediul rețelei? Tor? Există multe modalități de a face acest lucru pe Internet, inclusiv site-uri web care acceptă criptarea. https(ceea ce va face viața dificilă non-furnizori care doresc să „falsească” rezultatul):

Daca intri pe acest site Nu Prin Tor Browser, puteți vedea adresa dvs. IP reală asociată cu locația dvs. reală. Dacă accesați prin Tor Browser, va fi afișată o altă adresă IP.

4.2. Crearea unei noi identități

Puteți crea o „nouă identitate” în Tor Browser. În acest caz, Tor Browser va selecta aleatoriu un nou set de retraducători. Din exterior, va părea că vă conectați de la o nouă adresă IP atunci când vizitați un anumit site web. Pentru a crea o nouă identitate:

Pasul 1. Clic butonul pentru a deschide meniul de setări al browserului Tor.

Imaginea 1: Crearea unei noi identități în Tor Browser

Pasul 2. Selecta paragraf Noua identitate.

Tor Browser vă va șterge istoricul de navigare și cookie-urile, apoi reporniți și veți continua să utilizați o altă adresă IP.

4.3. Add-on NoScript

4.4. Actualizare Tor Browser

Veți primi notificări despre noile actualizări ale browserului Tor.

Pasul 1. Clic butonul pentru a afișa meniul Tor Browser.

Imaginea 1. Setări Tor Browser

Pasul 2. Selecta Verificați actualizările browserului Tor.

Imaginea 2. Verificarea actualizărilor browserului Tor

Programul vă va spune dacă există o nouă versiune a Tor Browser și dacă este necesară o actualizare.

Imaginea 3. Actualizări de program

FAQ

Întrebare. De ce ar trebui Browser Tor?

Răspuns. Browser Tor este un program util dacă trebuie să ocoliți cenzura și să obțineți acces la anumite site-uri. Browserul Tor este util dacă nu doriți ca ISP-ul dvs. să știe ce site-uri vizitați. De asemenea, programul ascunde locația dvs. pe Internet de site-uri web.

Întrebare. ma lansez Browser Tor; Acum toate programele care intră online funcționează prin rețeaua Tor?

Răspuns. Nu, în mod implicit, numai ceea ce lucrați este trimis prin rețeaua Tor. Browser Tor. Alte programe funcționează ca de obicei - direct prin furnizorul dvs. de acces la Internet. Puteți afla dacă rețeaua Tor funcționează accesând Pagina de testare Tor la adresa https://check.torproject.org. De asemenea, dezvoltatorii Tor se așteaptă ca oamenii să fie atenți, să folosească bunul simț și să folosească bunul simț atunci când accesează site-uri web noi și necunoscute.

Întrebare. Este criptat ceea ce fac? Browser Tor?

Răspuns. Tor criptează toate comunicațiile interior Rețele Tor. Ține minte că Tor nu poate cripta datele care părăsesc rețeaua Tor. Pentru a proteja datele între Nodul de ieșire Torși site-ul către care faceți legătura, este mai bine să folosești HTTPS.