Prezentare pe tema „Siguranța pe internet”. Amenințările la securitatea computerului și elementele de bază ale protecției antivirus

Smartphone-uri, tablete, computere – le considerăm elementul principal al realității noastre. Le folosim pentru muncă, pentru joacă, pentru școală, pentru a gestiona conturi bancare, plătim facturi, verificăm e-mailurile, facem cumpărături...

Puteți enumera acest lucru aproape la nesfârșit, dar totul se rezumă la un singur lucru - cu ajutorul lor transmitem o gamă întreagă de date importante, care, dacă ajung pe mâini greșite, pot duce la o situație critică.

Pierderea de fotografii sau copii memorabile munca stiintifica, în acest caz cea mai mică dintre problemele noastre. Dacă economiile noastre sunt atacate sau caseta de e-mail, cu ajutorul căreia transmitem o corespondență importantă, amenințarea capătă un caracter mai sinistru. Și, deși rușii înțeleg că internetul este infestat de amenințări, adesea nu iau măsuri pentru a se proteja corespunzător.

Potrivit unui studiu comandat de Intel, numai fiecare al cincilea utilizator folosește protecție avansată plătită Acest lucru se întâmplă în ciuda faptului că până la 93% dintre noi au căzut victime ale unui virus informatic.

Chiar și în cazul smartphone-urilor, unde gradul de conștientizare a pericolului este foarte mare (96%), până la ⅓ dintre respondenți nu aveau idee dacă pe dispozitivul lor a fost instalat vreun pachet de securitate, având în vedere că 55% dintre utilizatorii de internet se conectează la Internet folosind smartphone-uri, acest lucru pare foarte surprinzător.

Faptul că noi ne este frică de amenințările rețelei(82% dintre respondenți), rareori duce la acțiuni concrete. Există multe indicii că pur și simplu nu acordăm suficientă atenție păstrării confidențialității propriilor noastre date... dar ar trebui. Pentru că lista amenințărilor este foarte lungă.

Programele malware reprezintă o amenințare pentru computerul dvs

De departe, malware-ul a fost cel mai frecvent menționată dintre toate amenințările online. Și cu un motiv întemeiat - la urma urmei, aceasta este cea mai populară „formă de acțiune” printre oamenii care doresc să dăuneze altor utilizatori.

Protecția corespunzătoare necesită actualizare constantă program antivirus baze de date- Noi tipuri de malware apar aproape în fiecare zi. Din obișnuit fonduri de la distanță echipamente de control care transferă controlul asupra computerului unei alte persoane și se termină cu nenumărați viruși și cai troieni. Și la aceasta ar trebui adăugate viermi, rootkit-uri sau keyloggers, care sunt adesea imposibil de detectat folosind metode tradiționale.

Parolele salvate în browser

Una dintre cele mai multe funcții utile browserele web reprezintă, de asemenea, o amenințare. Având în vedere confortul și economiile semnificative de timp, aproape toată lumea îl folosește, dar într-o situație în care un telefon sau un computer cade pe mâini greșite, avem probleme probleme serioase, iar un hoț, fără nici un efort, poate intra în noi cutie poştală sau cont de rețea socială.

Înseamnă asta că ar fi mai sigur să nu-ți amintești deloc parolele? Desigur că nu - Este suficient să ai un manager de parole de încredere, care în sine este o caracteristică suplimentară de securitate.

Phishing-ul și pharmingul sunt o amenințare pentru creduli

Phishingul este un tip din ce în ce mai popular de fraudă pe internet care încearcă să obțină date confidențiale de la utilizatori pentru a le utiliza apoi, de exemplu, pentru a obține controlul asupra unui cont bancar.

Încercările de a extrage informații cheie iau deseori forma unor scrisori false - de la oficiul poștal rus, o bancă sau altă organizație în care majoritatea utilizatorilor au încredere. Aproape 60% dintre utilizatori s-au confruntat cu amenințări de acest tip în viața lor. Cei care nu pot distinge mesajele false de cele reale (conform unui studiu Intel, până la 15% dintre utilizatorii de internet ruși) sunt foarte susceptibili la acest tip de acțiune.

Ce zici de pharming? Aceasta, la rândul său, este o formă de phishing mai avansată și adesea mai greu de detectat, care utilizează adrese instituționale autentice, dar redirecționează către copii false ale paginilor.

Singura complet protecţie fiabilăîn acest caz, va exista o bază de date de viruși actualizată în software-ul dvs. și autoverificare certificarea site-ului.

Spamul este o amenințare informațională

În acest caz, mult mai rar despre care vorbim despre amenințarea directă la adresa datelor de pe un smartphone sau computer (deși în unele cazuri, desigur, există), dar mai mult despre frustrarea care însoțește utilizarea e-mailului.

Serviciile de poștă prin internet, desigur, au filtre de bază, dar totuși, uneori, ceva ajunge în cutia poștală. 80% dintre utilizatorii de Internet își folosesc în mod regulat căsuța poștală și nici unul dintre ei probabil nu trebuie să fie convins cât de dăunător este spamul.

Problema dispare dacă folosim pachete avansate de securitate și avem și o licență pentru versiunea sa mobilă.

Rețeaua botnet

Acesta este un tip de pericol de care de multe ori nici măcar nu suntem conștienți. Prezența lui este practic de neobservat, nu face rău, pentru că are o cu totul altă sarcină. Utilizează puterea de calcul a computerelor infectate, de exemplu, pentru a trimite spam sau pentru a ataca serverele selectate.

Protecție de încredere

Lista pericolelor este mult mai lungă și, ceea ce este și mai rău, este în continuă extindere. Fiecare dintre ele, însă, reprezintă o amenințare cu adevărat serioasă, care, din cauza neatenției utilizatorului, poate duce la o situație în care acesta pierde accesul la datele critice.

Cel mai important lucru, în orice caz, este utilizarea tehnologiilor și soluțiilor care ne oferă încredere că datele stocate pe discuri sau rețele sunt protejate în mod fiabil. Deși nici cel mai complet pachet nu ne eliberează de nevoia de a menține bunul simț atunci când lucrăm pe Internet.

Internetul este ca un câmp minat planetar în care poți întâlni cu ușurință pericole.

1. Programe rău intenționate și, în primul rând, troieni care trăiesc pe site-uri frauduloase. Ele sunt de obicei deghizate ca software util, iar aceste programe „atractive” sunt descărcate și instalate pe computerul lor de către vizitatorul de internet însuși.

2. Site-uri web care exploatează vulnerabilitățile browserului pentru a descărca programe malware. Mai mult, paginile cu cod periculos pot fi plasate și pe site-uri complet decente care au fost atacate de atacatori.

3. Site-uri de phishing care imită interfața site-urilor populare (de la servicii postaleŞi rețelele sociale către sistemele de plată) pentru a obține acreditările de vizitator.

4. E-mailuri spam pe care le primesc aproape toți utilizatorii fondurilor existente comunicare: electronică

poștă, mesagerie instantanee, rețele sociale etc. Astfel de mesaje pot conține informații pur publicitare și link-uri către site-uri de phishing sau site-uri care distribuie software rău intenționat.

5. Interceptarea datelor transmise în formă necriptată. În același timp, informațiile confidențiale pot cădea în mâinile infractorilor

De fapt, toate problemele asociate cu accesarea la Internet pot fi evitate respectând regulile de bază de siguranță.

Protejați accesul fizic la computere

Sistemul dumneavoastră poate fi protejat și blocat folosind cele mai noi mijloace, dar dacă un atacator obține acces fizic la acesta, toate eforturile tale vor fi anulate. Asigurați-vă că computerele nu sunt niciodată lăsate nesupravegheate.

Nu folosiți conturi administrative pentru munca zilnică

În era Windows NT, înainte de apariția clientului Remote Desktop Connection ( Desktop la distanță Connection) și runas, administratorii își plasau adesea propriile conturi personale în grupul Domain Admins. Acest lucru nu este recomandat în acest moment; Este mai bine să creați conturi administrative suplimentare Intrări active Director (de exemplu, pentru mine aș putea crea un cont personal rallen și un cont administrativ rallen.adm). Pentru a rula programe care necesită privilegii administrative, utilizați serviciul Remote Desktop Connection sau comanda runas. Acest lucru va reduce șansa (deși nu mult) de deteriorare accidentală a sistemului.

Folosind un obișnuit cont utilizatorul reduce, de asemenea, posibilele daune pe care un virus sau vierme le poate provoca sistemului.

Actualizați în mod regulat definițiile virușilor și aplicațiile anti-spyware

Unul dintre motivele pentru care virușii se răspândesc atât de repede este că definițiile virușilor sunt actualizate prea rar. În aceste zile, noi viruși și viermi apar cu o frecvență alarmantă, iar pentru a putea combate amenințarea virusului este necesar să folosim cele mai recente definiții. Același lucru este valabil și pentru spyware, care astăzi a devenit aproape o problemă mai mare decât virușii.

Asigurați-vă că toate corecțiile critice sunt instalate pe computer

Chiar dacă definițiile virușilor nu sunt actualizate atât de des pe cât ar trebui, majoritatea virușilor și viermilor pot fi opriți la conectare dacă instalați actualizări critice de securitate imediat ce acestea devin disponibile. Desigur, când Windows NT a fost utilizat pe scară largă și Windows 2000 tocmai ieșise, acest lucru nu era strict necesar, dar astăzi un sistem în care noi actualizări de securitate nu sunt instalate timp de câteva zile (și uneori minute) după lansare este complet deschis pentru noi. virusi si viermi Vă recomandăm să adăugați următoarea adresă a site-ului web la lista dvs. de favorite și să o vizitați periodic pentru a fi la curent. cele mai noi tehnologii Securitate Microsoft:

http://windowsupdate.microsoft.com.

Permite auditarea activităților importante

Windows oferă posibilitatea de a înregistra anumite acțiuni și activități ale sistemului; datorită acestui fapt, puteți urmări acțiunile necesare, de exemplu, modificarea, în jurnalul de evenimente anumite fișiere, în cazul în care apare o amenințare la securitate.

Verificați în mod regulat jurnalele de evenimente

Jurnalele de evenimente conțin o mulțime de informații importante privind securitatea sistemului, dar sunt adesea uitate. Printre altele, motivul pentru aceasta este o cantitate mare de „gunoi” în jurnale, adică mesaje despre evenimente nesemnificative. Dezvoltați un proces pentru centralizarea și revizuirea regulată a jurnalelor de evenimente. Având un mecanism pentru scanarea regulată a jurnalelor, vă va ajuta în special atunci când auditați activitățile importante discutate în secțiunea anterioară.

Elaborați un plan de acțiune în caz de atac

Majoritatea oamenilor cred că nu li se va întâmpla niciodată așa ceva, dar viața arată că acest lucru este departe de a fi cazul. În realitate, majoritatea utilizatorilor nu au nici măcar o fracțiune din cunoștințele de securitate cu care atacatorii „profesioniști” se pot lăuda. Dacă un anumit atacator (sau mai rău, un grup de atacatori) are ochii pe organizația dvs., va trebui să vă folosiți toată dexteritatea, inteligența și cunoștințele pentru a preveni infiltrarea în sistem. Chiar și cele mai mari companii din lume au fost atacate. Morala este aceasta: toată lumea ar trebui să fie pregătită pentru faptul că ținta următorului atac ar putea fi sistemul lor. Ce să fac?

Iată câteva link-uri utile, care vă va ajuta să dezvoltați un plan de răspuns la evenimente.

Producătorii de routere adesea nu le pasă prea mult de calitatea codului lor, motiv pentru care vulnerabilitățile sunt comune. Astăzi, routerele sunt o țintă prioritară atacuri de rețea, permițându-vă să furați bani și ocolirea datelor sisteme locale protecţie. Cum pot verifica singur calitatea firmware-ului și adecvarea setărilor? Utilități gratuite, servicii de verificare online și acest articol vă vor ajuta în acest sens.

Routerele de calitate pentru consumatori au fost întotdeauna criticate pentru nefiabilitatea lor, dar un preț ridicat nu garantează o securitate ridicată. În decembrie anul trecut, specialiștii Check Point au descoperit peste 12 milioane de routere (inclusiv modele de top) și modemuri DSL care ar putea fi piratate din cauza unei vulnerabilități în mecanismul de recepție. setări automate. Este utilizat pe scară largă pentru configurare rapidă echipamente de rețea pe partea clientului (CPE - echipamente sediul clientului). În ultimii zece ani, furnizorii folosesc protocolul de gestionare a echipamentelor abonaților CWMP (CPE WAN Management Protocol) în acest scop. Specificația TR-069 oferă posibilitatea de a trimite setări utilizând-o și de a conecta servicii prin intermediul serverului de configurare automată (ACS - Server de configurare automată). Angajații Check Point au constatat că multe routere au o eroare în procesarea cererilor CWMP, iar furnizorii complică și mai mult situația: majoritatea nu criptează conexiunea dintre ACS și echipamentele client și nu restricționează accesul prin adrese IP sau MAC. Împreună, acest lucru creează condițiile pentru un atac ușor de tip om-in-the-middle.

Printr-o implementare vulnerabilă a CWMP, un atacator poate face aproape orice: setează și citește parametrii de configurare, reseta setările la valorile implicite și repornește dispozitivul de la distanță. Cel mai frecvent tip de atac este falsificarea adrese DNSîn setările routerului către servere controlate de hacker. Acestea filtrează cererile web și le redirecționează pe cele care conțin apeluri către servicii bancare către pagini false. Pagini false au fost create pentru toate sistemele de plată populare: PayPal, Visa, MasterCard, QIWI și altele.

Particularitatea acestui atac este că browserul rulează pe un sistem de operare curat și trimite o solicitare la adresa introdusă corect a unui sistem de plată real. Examinare setările de rețea scanările computerului și virușilor de pe acesta nu dezvăluie nicio problemă. Mai mult, efectul rămâne dacă vă conectați la sistemul de plată printr-un router piratat din alt browser și chiar de pe alt dispozitiv din rețeaua de acasă.

Deoarece majoritatea oamenilor își verifică rareori setările routerului (sau chiar încredințează acest proces tehnicienilor ISP-ului), problema rămâne nedetectată pentru o lungă perioadă de timp. De obicei, ei află despre asta prin excludere - după ce banii au fost furați din conturi și un control computerizat nu a dat nimic.

Pentru a se conecta la router prin CWMP, un atacator folosește una dintre vulnerabilitățile comune caracteristice dispozitive de rețea nivel de intrare. De exemplu, acestea conțin un server web terță parte, RomPager, scris de Allegro Software. Cu mulți ani în urmă, a fost descoperit un bug în procesarea cookie-urilor, care a fost corectat prompt, dar problema rămâne. Deoarece acest server web face parte din firmware, nu este posibil să-l actualizezi dintr-o singură lovitură pe toate dispozitivele. Fiecare producător trebuia să lanseze noua lansare pentru sute de modele deja puse în vânzare și să-și convingă proprietarii să descarce actualizarea cât mai curând posibil. După cum a arătat practica, niciunul dintre utilizatorii casnici nu a făcut acest lucru. Prin urmare, numărul dispozitivelor vulnerabile ajunge la milioane chiar și la zece ani de la lansarea corecțiilor. Mai mult decât atât, producătorii înșiși continuă să folosească vechea versiune vulnerabilă a RomPager în firmware-ul lor până în prezent.

Pe lângă routere, vulnerabilitatea afectează telefoanele VoIP, camerele de rețea și alte echipamente care pot fi configurate de la distanță prin CWMP. De obicei, portul 7547 este utilizat pentru aceasta. Puteți verifica starea acestuia pe router folosind serviciu gratuit Steve Gibson se scutește. Pentru a face acest lucru, introduceți adresa URL (grc.com), apoi adăugați /x/portprobe=7547.

Captura de ecran este doar orientativă rezultat pozitiv. Negativul nu garantează că nu există vulnerabilitate. Pentru a-l exclude, va trebui să efectuați un test complet de penetrare - de exemplu, folosind scanerul Nexpose sau cadrul Metasploit. Dezvoltatorii înșiși nu sunt adesea pregătiți să spună ce versiune de RomPager este utilizată într-o anumită versiune a firmware-ului lor și dacă există deloc. Această componentă cu siguranță nu este prezentă doar în firmware-ul open source alternativ (vom vorbi despre ele mai târziu).

Înregistrarea unui DNS securizat

Este o idee bună să verificați mai des setările routerului și să introduceți imediat adresele alternative manual servere DNS. Iată câteva dintre ele disponibile gratuit.

- Comodo Secure DNS: 8.26.56.26 și 8.20.247.20

- Norton ConnectSafe: 199.85.126.10, 199.85.127.10

- DNS public Google: 8.8.8.8, 2001:4860:4860:8888 - pentru IPv6

- OpenDNS: 208.67.222.222, 208.67.220.220

Toate blochează doar site-urile infectate și de phishing, fără a restricționa accesul la resursele pentru adulți.

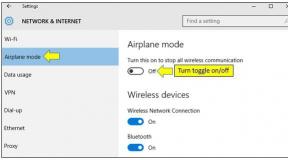

Deconectați-vă și rugați-vă

Există și alte probleme cunoscute de mult timp pe care proprietarii de dispozitive de rețea sau (mai rar) producătorii lor nu sunt dispuși să le rezolve. În urmă cu doi ani, experții DefenseCode au descoperit un întreg set de vulnerabilități în routere și alte echipamente active de rețea de la nouă companii importante. Toate acestea sunt asociate cu implementarea software incorectă a componentelor cheie. În special, stiva UPnP în firmware pentru cipurile Broadcom sau folosind versiuni mai vechi ale bibliotecii deschise libupnp. Împreună cu specialiștii Rapid7 și CERT, angajații DefenseCode au găsit aproximativ șapte mii de modele de dispozitive vulnerabile. Peste șase luni de scanare activă a unei game aleatorii de adrese IPv4, au fost identificate peste 80 de milioane de gazde care au răspuns la o solicitare UPnP standard către un port WAN. Fiecare cincime dintre ei a susținut serviciul SOAP (Simple Object Access Protocol) și 23 de milioane au permis executarea de cod arbitrar fără autorizație. În cele mai multe cazuri, un atac asupra routerelor cu o astfel de gaură în UPnP este efectuat printr-o solicitare SOAP modificată, ceea ce duce la o eroare de procesare a datelor și restul codului ajungând într-o zonă arbitrară. RAM router, unde rulează cu drepturi de superutilizator. Pe routerele de acasă, este mai bine să dezactivați complet UPnP și să vă asigurați că solicitările către portul 1900 sunt blocate. Același serviciu al lui Steve Gibson va ajuta în acest sens. Protocolul UPnP (Universal Plug and Play) este activat implicit pe majoritatea routerelor, imprimante de rețea, camere IP, NAS și electrocasnice prea inteligente. Este activat implicit pe Windows, OS X și multe versiuni de Linux. Dacă este posibil reglaj fin folosirea lui nu este chiar atât de rău. Dacă singurele opțiuni disponibile sunt „activare” și „dezactivare”, atunci este mai bine să o alegeți pe cea din urmă. Uneori producătorii introduc în mod deliberat marcaje softwareîn echipamentele de rețea. Cel mai probabil, acest lucru se întâmplă la ordinul serviciilor de informații, dar în cazul unui scandal, răspunsurile oficiale menționează întotdeauna „necesitate tehnică” sau „un serviciu proprietar pentru îmbunătățirea calității comunicării”. Ușile din spate încorporate au fost descoperite în unele routere Linksys și Netgear. Au deschis portul 32764 pentru a primi comenzi de la distanță. Deoarece acest număr nu corespunde niciunui serviciu cunoscut, această problemă este ușor de detectat - de exemplu, folosind un scanner de porturi extern.

INFO

O altă modalitate de a efectua un audit gratuit al rețelei de domiciliu este să descărcați și să rulați antivirusul Avast. Noile sale versiuni conțin vrăjitorul de verificare a rețelei, care identifică vulnerabilitățile cunoscute și setările de rețea periculoase.

Valorile implicite sunt pentru miei

Cea mai frecventă problemă cu securitatea routerului rămân setările din fabrică. Acestea nu sunt doar adrese IP interne, parole și autentificare admin, dar au inclus și servicii care sporesc confortul cu prețul securității. Pe lângă UPnP, protocolul de telecomandă Telnet și serviciul WPS (Wi-Fi Protected Setup) sunt adesea activate implicit. Procesarea solicitărilor Telnet este adesea găsită erori critice. De exemplu, Routere D-Link seriile DIR-300 și DIR-600 au făcut posibilă primirea de la distanță a unui shell și executarea oricărei comenzi prin demonul telnetd fără nicio autorizație. Pe routerele Linksys E1500 și E2500, injectarea codului a fost posibilă prin ping obișnuit. Parametrul ping_size nu a fost verificat pentru ei, ca urmare metoda GET ușa din spate a fost încărcată pe router într-o singură linie. În cazul lui E1500, nu au fost necesare trucuri suplimentare în timpul autorizării. O nouă parolă ar putea fi pur și simplu setată fără a o introduce pe cea actuală. O problemă similară a fost identificată cu telefonul Netgear SPH200D VoIP. În plus, la analiza firmware-ului, s-a dovedit că era activ un cont de serviciu ascuns cu aceeași parolă. Folosind Shodan, puteți găsi un router vulnerabil în câteva minute. Ele vă permit în continuare să modificați orice setări de la distanță și fără autorizare. Puteți profita de asta imediat, sau puteți face o faptă bună: găsiți acest utilizator nefericit pe Skype (după IP sau nume) și trimiteți-i câteva recomandări - de exemplu, schimbați firmware-ul și citiți acest articol.

Supercluster de găuri masive

Problemele apar rareori de una singură: activarea WPS duce automat la activarea UPnP. În plus, PIN-ul standard sau cheia de pre-autentificare utilizată în WPS anulează totul protecţie criptografică Nivel WPA2-PSK. Din cauza erorilor de firmware, WPS rămâne adesea activat chiar și după ce este dezactivat prin interfața web. Puteți afla despre acest lucru folosind un scaner Wi-Fi - de exemplu, unul gratuit Aplicații Wifi Analizor pentru smartphone-uri cu sistem de operare Android. Dacă serviciile vulnerabile sunt folosite de către administrator însuși, atunci nu va fi posibil să le refuze. Este bine dacă routerul vă permite să le securizați cumva. De exemplu, nu acceptați comenzi pe portul WAN sau setați o anumită adresă IP pentru utilizarea Telnet. Uneori pur și simplu nu există nicio opțiune de a configura sau pur și simplu dezactiva un serviciu periculos în interfața web și închide gaura mijloace standard imposibil. Singura cale de ieșire în acest caz este să căutați un firmware nou sau alternativ cu un set extins de funcții.

Servicii alternative

Cele mai populare firmware-uri deschise sunt DD-WRT, OpenWRT și furca Gargoyle. Acestea pot fi instalate doar pe routere din lista celor acceptate - adică cele pentru care producătorul chipset-ului a dezvăluit specificațiile complete. De exemplu, Asus are o serie separată de routere care au fost proiectate inițial cu un ochi spre utilizarea DD-WRT (bit.ly/1xfIUSf). Are deja douăsprezece modele de la entry-level la nivel corporativ. Routere MikroTik rulați RouterOS, care nu este inferior ca flexibilitate față de familia *WRT. Acesta este, de asemenea, un sistem de operare de rețea cu drepturi depline, bazat pe nucleul Linux, care acceptă absolut toate serviciile și orice configurație imaginabilă. Firmware-ul alternativ poate fi instalat astăzi pe multe routere, dar aveți grijă și verificați numele complet al dispozitivului. Cu același număr de model și aspect Routerele pot avea versiuni diferite, care pot ascunde platforme hardware complet diferite.

Verificare de securitate

Puteți verifica vulnerabilitatea OpenSSL utilitate gratuită ScanNow de la Rapid7 (bit.ly/18g9TSf) sau versiunea sa online simplificată (bit.ly/1xhVhrM). Verificarea online are loc în câteva secunde. ÎN program separat Puteți seta o serie de adrese IP, astfel încât testul durează mai mult. Apropo, câmpurile de înregistrare ale utilitarului ScanNow nu sunt verificate în niciun fel.

După scanare, va fi afișat un raport și o ofertă pentru a încerca scanerul mai avansat de vulnerabilități Nexpose, destinat rețelelor companiei. Este disponibil pentru Windows, Linux și VMware. În funcție de versiune, perioada de probă gratuită este limitată la 7 până la 14 zile. Limitările se referă la numărul de adrese IP și zonele de scanare.

Din păcate, instalarea unui firmware open source alternativ este doar o modalitate de a crește securitatea și nu va oferi securitate completă. Tot firmware-ul este construit pe un principiu modular și combină o serie de componente cheie. Când este detectată o problemă în ele, aceasta afectează milioane de dispozitive. De exemplu, vulnerabilitatea în bibliotecă deschisă OpenSSL afectează și routerele cu *WRT. Ei funcții criptografice folosit pentru a cripta sesiunile de acces la distanță prin SSH, a organiza VPN, a gestiona server web localși alte sarcini populare. Producătorii au început să lanseze actualizări destul de repede, dar problema încă nu a fost eliminată complet.

Noi vulnerabilități se găsesc în mod constant în routere, iar unele dintre ele sunt exploatate chiar înainte de lansarea unei remedieri. Tot ceea ce poate face proprietarul routerului este să dezactiveze serviciile inutile, să modifice parametrii impliciti, să limiteze telecomanda, verificați setările și actualizați firmware-ul mai des.

Virușii sunt programe care pot adăuga cod rău intenționat la programele instalate pe computer. Acest proces se numește infecție.

Scopul principal al virusului este răspândirea. În timpul procesului de răspândire, virușii pot șterge fișiere și chiar sistem de operare, strică structura plasării datelor, blochează munca utilizatorilor.

Viermi

Viermii sunt programe rău intenționate care utilizează resursele rețelei. Numele acestei clase a fost dat pe baza capacității viermilor de a „târâi” de la computer la computer folosind rețele, e-mail și alte canale de informare.

Viermii au foarte de mare viteză distributie. Ei pătrund în computer, calculează adrese de rețea alte computere și trimite copiile acestora la aceste adrese. Viermii pot folosi și datele din agenda de adrese de la clienții de e-mail.

Reprezentanții acestei clase de malware creează uneori fișiere de lucru pe discurile de sistem, dar este posibil să nu acceseze deloc resursele computerului, cu excepția memoriei RAM.

Viermii se răspândesc mai repede decât virușii.

troieni

troieni- programe care efectuează acțiuni neautorizate de utilizator pe computerele afectate. De exemplu, ele distrug informațiile de pe discuri, provoacă înghețarea sistemului, fura informații confidențiale și altele asemenea.

Această clasă de malware nu este un virus în sensul tradițional al termenului, adică nu infectează alte programe sau date. Programele troiene nu sunt capabile să pătrundă singure în computere și sunt distribuite de atacatori sub pretextul de a fi „utile”. software. Mai mult, răul pe care îl provoacă poate fi de multe ori mai mare decât pierderile dintr-un atac tradițional de virus.

Spyware

Spyware este un software care vă permite să colectați informații despre un utilizator sau organizație individuală fără știrea acestuia. S-ar putea să nu realizați nici măcar că aveți spyware pe computer. De obicei, scopul programelor spion este de a:

- Urmărirea acțiunilor utilizatorului pe computer.

- Colectarea de informații despre conținutul hard diskului. În acest caz vorbim despre scanarea unor directoare și registru de sistemîn scopul întocmirii unei liste de software instalat pe computer.

- Colectarea de informații despre calitatea comunicării, metoda de conectare, viteza modemului și așa mai departe.

Cu toate acestea, aceste programe nu se limitează doar la colectarea de informații pe care le reprezintă; amenințare reală securitate. Cel puțin două dintre programele cunoscute - Gator și eZula - permit unui atacator nu numai să colecteze informații, ci și să controleze computerul altcuiva.

Un alt exemplu de spyware sunt programele care se încorporează într-un browser instalat pe un computer și redirecționează traficul. Este posibil să fi întâlnit programe similare dacă, atunci când ai solicitat un site, s-a deschis altul.

phishing

Phishingul este un tip de fraudă pe internet al cărui scop este să obțină acces la login-urile și parolele utilizatorilor.

Pentru a obține datele utilizatorului, atacatorul creează copie exactă Site de internet banking și compune o scrisoare cât mai asemănătoare cu o scrisoare reală de la banca selectată. În scrisoare, atacatorul, deghizat în angajat al unei bănci, îi cere utilizatorului să confirme sau să-și schimbe acreditările și oferă un link către un site fals de servicii bancare online. Scopul unui astfel de e-mail este acela de a determina utilizatorul să facă clic pe link-ul furnizat și să-și introducă datele.

Pentru mai multe informații despre phishing, consultați Enciclopedia Kaspersky Lab. Pentru informații despre protecția împotriva spamului și a phishingului, consultați Kaspersky Lab.

Rootkit-uri

Rootkit-urile sunt utilitare utilizate pentru a ascunde activitățile rău intenționate. Acestea maschează programele malware pentru a evita detectarea de către programele antivirus.

De asemenea, rootkit-urile pot modifica sistemul de operare de pe un computer și pot înlocui funcțiile de bază ale acestuia pentru a-și ascunde propria prezență și acțiunile pe care atacatorul le întreprinde asupra computerului infectat.

Criptatoare

Criptatoarele sunt programe care, odată pe computer, criptează fișiere valoroase: documente, fotografii, salvări de jocuri, baze de date și așa mai departe - în așa fel încât să nu poată fi deschise. Adică, utilizatorul nu va putea folosi fișiere criptate. Iar creatorii ransomware-ului cer o răscumpărare pentru decriptare.

Programe pentru mineri

Programele miner sunt programe care, fără știrea utilizatorului, conectează dispozitivul său la procesul de minare. În esență, dispozitivul devine parte retea distribuita, a cărei putere de calcul este folosită pentru a extrage anumite criptomonede pentru contul proprietarului programului miner.

În cele mai multe cazuri, minerul ajunge pe computer folosind un program rău intenționat special creat, așa-numitul dropper, a cărui funcție principală este să instaleze în secret alt software. Astfel de programe sunt de obicei deghizate ca versiuni piratate ale produselor licențiate sau generatoare de chei de activare pe care utilizatorii le caută, de exemplu, pe site-uri de găzduire a fișierelor și le descarcă în mod deliberat.

farsă

farsă - programe care arată utilizatorului informații false. Scopul principal al unor astfel de programe este de a forța utilizatorul să plătească pentru programul sau serviciul impus. Ele nu provoacă daune directe computerului, dar afișează mesaje care indică faptul că o astfel de vătămare a fost deja cauzată sau va fi cauzată. Cu alte cuvinte, ele avertizează utilizatorul despre un pericol care nu există de fapt.

Farsa include, de exemplu, programe care sperie utilizatorul cu mesaje despre cantitati mari au găsit erori de registry, drivere învechite și altele asemenea. Scopul lor este de a primi o recompensă de la utilizator pentru detectarea și corectarea erorilor inexistente.

Spam

Spam - masiv corespondenta postala de natură nedorită. De exemplu, spam-ul este e-mailuri cu caracter politic și propagandistic și altele asemenea.

- cu oferte de a încasa o sumă mare de bani;

- implicarea în piramide financiare;

- menite să fure parole și numere carduri de credit;

- cu o cerere de a trimite scrisori de fericire prietenilor, de exemplu.

Spam-ul crește semnificativ încărcarea servere de mailși crește riscul de a pierde informații importante pentru utilizator.

Alte programe periculoase

Varietate de programe, care sunt concepute pentru a crea alte programe malware, pentru a organiza atacuri DoS pe servere la distanță și pentru a sparge alte computere. Astfel de programe includ utilitare pentru hackeri (Hack Tools), designeri de viruși și altele asemenea.

Până de curând nici nu știam asta Router Avastîși sperie utilizatorii cu avertismente „înfricoșătoare” cu privire la routerele lor. După cum se dovedește, antivirusul Avast este Verificare Wi-Fi routere. Dă rezultate că routerul nu este configurat corect, dispozitivul este vulnerabil la atacuri sau, în general, că routerul este infectat și infectat, iar atacatorii au interceptat deja adrese DNS și vă redirecționează cu succes către site-uri rău intenționate, furând informații despre cardul de credit, si totul este foarte rau in general. Toate aceste avertismente sunt, desigur, asezonate cu culoare roșie periculoasă și instrucțiuni confuze, în care chiar bun specialist Nu pot să-mi dau seama fără bere. Nici măcar nu vorbesc despre utilizatori obișnuiți. Iată cum arată problemele găsite pe routerul D-Link DIR-615:

Dispozitivul este vulnerabil la atacuri:

Soluția este, desigur, actualizarea firmware-ului routerului. Pentru că ce altceva 🙂 Avast poate afișa și un mesaj că routerul tău este protejat de o parolă slabă sau ruterul nu este protejat de hacking.

ÎN în unele cazuri puteți vedea un mesaj care routerul dvs. este infectat, iar conexiunile sunt redirecționate către serverul rău intenționat. Antivirusul Avast explică acest lucru spunând că routerul dvs. a fost piratat și că adresele sale DNS au fost schimbate cu cele rău intenționate. Și există și instrucțiuni pentru rezolvarea acestei probleme diferite routere: ASUS, TP-Link, ZyXEL, D-Link, Huawei, Linksys/Cisco, NETGEAR, Sagem/Sagemco.

Pe scurt, toate aceste recomandări au ca scop verificarea adreselor DNS și a serviciilor legate de DNS. Prin intermediul căruia atacatorii pot schimba DNS-ul de pe router și vă pot redirecționa către site-urile lor rău intenționate. Există instrucțiuni detaliate cum să verificați totul pe routere diferiți producători.

Cum să răspundeți la avertismentele de la Avast despre o vulnerabilitate a routerului?

Cred că această întrebare îi interesează pe toată lumea. Mai ales dacă ai ajuns pe această pagină. Dacă vă întrebați cum aș reacționa la astfel de avertismente de la antivirus, atunci răspunsul este simplu - deloc. Sunt sigur că Avast ar fi găsit găuri în routerul meu prin care să fiu piratat. Am doar Dr.Web. El nu face astfel de verificări.

Poate mă înșel, dar nu există antivirus cu excepția verificărilor Avast Routere Wi-Fi la care sunteți conectat la diferite tipuri de vulnerabilități. Și această caracteristică, numită Home Network Security, a apărut în 2015. În versiune programe Avast 2015.

Avast vă scanează routerul pentru probleme de securitate a dispozitivului. Deși, nu înțeleg pe deplin cum o face. De exemplu, cum verifică aceeași parolă pentru introducerea setărilor routerului. Urmează utilizatorul sau este o metodă de selecție? Dacă ghiciți, parola este proastă 🙂 Bine, nu sunt programator.

Personal, cred că toate aceste avertismente nu sunt altceva decât simple recomandări pentru a consolida securitatea routerului tău. Acest lucru nu înseamnă că cineva v-a spart deja și vă fură datele. Ce oferă Avast:

- Instala parola bunași actualizați firmware-ul routerului. Ei spun că altfel ai putea fi spart. Ok, acest lucru este deja clar. Acest lucru nu trebuie să fie semnalat ca un fel de vulnerabilitate teribilă. Deși, din nou, nu înțeleg cum determină antivirusul că versiunea software-ului routerului este depășită. Mi se pare că acest lucru este imposibil.

- Routerul nu este protejat de conexiunile de la Internet. Cel mai probabil, acest avertisment apare după verificarea porturilor deschise. Dar în mod implicit, funcția „Acces de la WAN” este dezactivată pe toate routerele. Mă îndoiesc foarte mult că cineva îți va pirata routerul pe Internet.

- Ei bine, cel mai rău lucru este înlocuirea adreselor DNS. Dacă sunt detectate probleme cu DNS, Avast scrie direct că „Routerul tău este infectat!” Dar în 99% din cazuri nu este cazul. Din nou, aproape întotdeauna routerul primește automat DNS de la furnizor. Și toate funcțiile și serviciile prin care atacatorii pot falsifica cumva DNS sunt dezactivate implicit. Mi se pare că de foarte multe ori antivirusul înțelege greșit unele setări ale utilizatorului.

Aşa ceva. Desigur, s-ar putea să nu fiți de acord cu mine. Mi se pare că este mult mai ușor să accesezi computerul direct și să-l infectezi decât să o faci cu routerul. Dacă vorbim de un atac prin internet. M-aș bucura să văd părerea dumneavoastră despre această problemă în comentarii.

Cum să vă protejați routerul și să eliminați avertismentul de la Avast?

Să încercăm să descoperim fiecare articol pe care Avast îl verifică cel mai probabil și emite avertismente.

- Routerul este protejat cu o parolă slabă. Fără criptare.În primul caz, antivirusul are o parolă pe care trebuie să o introduceți când intrați în setările routerului. De obicei, implicit admin parola. Sau nu este instalat deloc. Și se pare că toți cei care sunt conectați la rețeaua dvs. pot intra în setările routerului. Prin urmare, această parolă trebuie schimbată. Am scris cum să fac asta în articol: . Referitor la Parola Wi-Fi rețea, atunci trebuie să fie și de încredere și trebuie utilizat tipul de criptare WPA2. Despre asta scriu întotdeauna în instrucțiunile de configurare a routerelor.

- Routerul este vulnerabil din cauza software-ului vechi. Acest lucru nu este în întregime adevărat. Dar, dacă modelul dvs. de router are firmware nou, atunci este indicat să-l actualizezi. Nu numai pentru a îmbunătăți securitatea, ci și pentru o funcționare mai stabilă a dispozitivului și noi funcții. Avem instrucțiuni pe site-ul nostru pentru actualizarea software-ului pentru routere de la diferiți producători. Îl puteți găsi prin căutare sau întrebați în comentarii. Aici este pentru.

- Setările DNS au fost modificate. Routerul este spart. Sincer să fiu, nu am mai văzut astfel de cazuri până acum. După cum am scris mai sus, toate serviciile prin care se poate întâmpla acest lucru sunt dezactivate implicit. Cel mai adesea, routerul primește automat DNS de la furnizor. Singurul lucru pe care îl pot sfătui este să nu introduci manual adrese DNS despre care nu ești sigur. Și dacă specificați manual adrese, este mai bine să utilizați numai DNS de la Google, care: . Acest lucru este recomandat și în recomandările Avast, care pot fi vizualizate pe site-ul oficial:. Există instrucțiuni detaliate pentru rezolvarea problemelor DNS pentru aproape toate routerele.

Asta e tot. Sper că am reușit să clarific măcar puțin aceste avertismente în Avast antivirus. Puneți întrebări în comentarii și nu uitați să împărtășiți informații utile despre acest subiect. Cele mai bune urări!