Compromisul cheii semnăturii electronice. Acțiuni de luat dacă cheile sunt compromise

Se răspândește treptat. Conform celor mai recente informații, numărul de certificate de semnătură digitală valide (valide) în Rusia depășește în prezent 200 de mii, iar centrele de certificare - mai mult de 300. Aceste procese sunt active în special în segmentul corporativ al economiei și departamente (vamă, taxe, transport etc.). În ciuda faptului că subiectul semnăturii digitale este discutat pe larg, nu toți potențialii utilizatori înțeleg ce este semnătura digitală, cum are loc procesul de generare a unui certificat de semnătură și cum și de ce să o folosească. Mai mult, puțini oameni știu ce este compromisul unei chei de semnătură digitală și cum să reducă riscurile de compromis. Acest articol este dedicat examinării acestei probleme.

Problema protejării materialelor cheie de compromisuri

Să luăm în considerare domeniile de aplicare reală a semnăturilor digitale:

● sisteme de declarare a mărfurilor și serviciilor (declarații vamale);

● sisteme: înregistrarea tranzacţiilor cu obiecte, imobile şi terenuri;

● sisteme bancare („Internet banking” și „Client Bank”);

● sisteme de ordine electronice guvernamentale și comerț electronic (e-commerce);

● sisteme de monitorizare a execuției bugetului de stat;

● sisteme pentru contactarea autorităților (e-guvernare);

● raportarea obligatorie (în special, dezvoltarea intensă a raportării fără hârtie către organele Serviciului Federal de Taxe, Fondului de Pensii al Federației Ruse, Republicii Federale Socialiste, Comitetului de Stat pentru Statistică);

● diverse sisteme de decontare și tranzacționare;

● sisteme electronice de gestionare a documentelor etc.

Chiar și o analiză superficială arată că posibilitatea ca un atacator să folosească semnătura digitală a unui utilizator legal al sistemelor enumerate poate duce la pierderi financiare semnificative. Imaginați-vă dacă: cineva în locul dvs. trimite un document financiar presupus semnat de dvs. și, de exemplu, vă retrage câteva milioane de dolari din contul dvs. curent... Normal că veți dori să găsiți vinovatul cât mai repede și: returnați banii. Contactați o instituție financiară (de exemplu, o bancă) și încercați să găsiți vinovatul acolo. Vi se va spune în scris că sistemul informațional al băncii este construit în conformitate cu documentele de reglementare existente, rețeaua este certificată pentru clasa corespunzătoare și doar instrumentele de semnătură digitală certificată sunt utilizate pentru a genera și verifica semnăturile. Și tot îți vor demonstra că atunci când ai primit materialul cheie ți s-au oferit: medii alternative, dintre care tu: ai ales-o pe cea mai ieftină. De exemplu, o dischetă... Și apoi vă vor aminti că conform articolului 12 din Legea semnăturilor digitale, stocarea cheii private a unei semnături digitale electronice este responsabilitatea proprietarului. Cercul este închis. Totul este vina ta. Dar știați totul și ați fost avertizat cu privire la posibilitatea ca cheia să fie compromisă înainte să se producă pierderea materială? Cu toate acestea, primul lucru. Mai întâi, să vedem ce tipuri de semnături există, apoi cum este generată semnătura digitală electronică.

Tipuri de semnătură digitală în Europa și Rusia

În acest caz, ar fi destul de interesant să apelăm la experiența internațională. Pentru a înțelege unele dintre subtilitățile tipurilor de semnături și ale metodelor de formare a acestora, este necesară analizarea modului de abordare a clasificării semnăturilor electronice în lume și în țara noastră. S-a întâmplat din punct de vedere istoric că a trebuit să ajungem din urmă cu multe țări în dezvoltarea semnăturilor digitale, atât în ceea ce privește legi, tehnologii etc., cât și în ceea ce privește înțelegerea și percepția corectă.

Să începem cu Europa. Conform Directivei UE privind utilizarea semnăturilor electronice (1999) și a acordurilor ulterioare dintre țările participante, tipurile de semnături digitale și mecanismele de generare și verificare a acesteia au fost acum descrise în mod clar. În special, documentul specifică trei tipuri de semnătură:

● Semnătura electronică(Semnătura electronică). Definiția acestui tip de semnătură include conceptul unei conexiuni logice a acestei semnături cu cel care folosește această semnătură, posibilitatea identificării acesteia, controlul semnatarului asupra utilizării acesteia, precum și urmărirea modificărilor în datele semnate anterior.

● Semnătură electronică îmbunătățită(Semnătura electronică avansată). Aceasta este considerată o semnătură electronică cu cerințe mai stricte. Prima cerință este o legătură unică cu persoana care utilizează semnătura. Pentru a face acest lucru, este recomandat să utilizați un certificat X.509 în două forme: un certificat calificat, emis de o terță parte de încredere (de exemplu, o autoritate de certificare) sau un certificat necalificat, care poate fi emis fie de către o persoană de încredere. terț sau de către semnatar însuși. A doua cerință este capacitatea de a identifica semnatarul (cel care folosește această semnătură) prin semnătura sa electronică. Cu alte cuvinte, certificatul trebuie să conțină informații personale despre proprietarul semnăturii, permițându-i să fie identificat. A treia cerință presupune ca semnătura să fie formată sub controlul strict al viitorului său proprietar. De exemplu, dacă în interiorul unui dispozitiv (Signature Creation Device) se formează o semnătură care conține date pentru emiterea unei semnături digitale electronice, atunci proprietarul acesteia trebuie să monitorizeze procesul de formare a semnăturii și de utilizare a dispozitivului. Și, în sfârșit, a patra cerință este utilizarea funcțiilor hash, a algoritmilor de semnătură și a lungimii cheilor cu parametrii necesari pentru a oferi nivelul adecvat de protecție împotriva atacurilor.

● Semnătură electronică calificată(Semnătura electronică calificată). Conceptul de semnătură calificată include utilizarea unei semnături avansate (Advanced Electronic Signature) atunci când se utilizează un certificat de semnătură calificată și, în același timp, utilizarea unui SSCD (Secure Signature Creation Device) - un dispozitiv pentru generarea în siguranță a materialului de semnătură cheie, care are urmatoarele cerinte:

1) trebuie asigurată unicitatea și secretul cheii;

2) semnătura digitală în sine trebuie să fie protejată împotriva falsificării utilizând tehnologia disponibilă în prezent;

3) cheia privată utilizată pentru a crea o semnătură de către proprietarul de drept trebuie să fie protejată în mod fiabil împotriva utilizării de către alții.

Un certificat calificat trebuie să fie valabil în momentul semnării și să identifice în mod unic persoana care a folosit acest tip de semnătură. Perechea de chei trebuie generată cu participarea personală a viitorului proprietar în memoria protejată a SSCD (token, smart card, cheia privată nu trebuie să aibă capacitatea tehnică de a exporta (copia) cheia privată;

Astfel, proprietarul semnăturii are control complet asupra ciclului de viață al cheii de semnătură privată și este responsabil pentru siguranța acesteia. În acest caz, o semnătură electronică, conform standardelor UE, este pe deplin echivalentă cu una scrisă de mână.

Rețineți că Legea federală-1 interpretează în mod clar o semnătură digitală electronică ca fiind calificată, deoarece articolul 1 din lege prevede: „Scopul acestei legi federale este de a asigura condiții legale pentru utilizarea unei semnături digitale electronice în documente electronice, sub rezerva cărora o semnătură digitală electronică într-un document electronic este recunoscută ca echivalentă cu o semnătură scrisă de mână într-un document pe hârtie.” Să vedem care este diferența dintre o semnătură digitală rusească și una calificată conform cerințelor UE.

Generarea cheilor de semnătură digitală

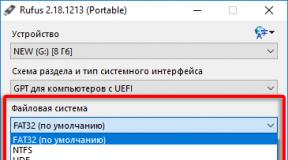

Deci, din cauza circumstanțelor actuale, ați decis că aveți nevoie de o semnătură electronică. Veniți la centrul de certificare și semnați un acord pentru achiziționarea unui certificat de semnătură digitală electronică și întreținerea anuală a acestuia. Pentru a genera certificatul cheii EDS, este necesară doar cheia publică. Dacă nu aveți una, o pereche de chei este generată pentru dvs. Cheia privată (secretă) și cheia semnăturii dvs. digitale vă sunt transferate electronic pe un mediu. Suportul de stocare poate fi o dischetă, un smart card sau o cheie USB. În prezența dumneavoastră, un angajat al centrului de certificare este obligat, după ce v-a transferat cheia privată, să o scoată de pe computer, cu excepția cazului în care, desigur, ați semnat un acord privind depunerea și stocarea responsabilă a cheii private în stocarea securizată a centrului de certificare. Prin definiție, cheia privată este păstrată întotdeauna de către utilizator pe baza cheii publice, se generează un certificat de cheie EDS, semnat de autoritatea de certificare care a emis-o. Recent, utilizatorii „avansați”, pentru a obține un certificat de cheie EDS, își trimit din ce în ce mai mult cheia publică către centrul de certificare prin e-mail.

Principala problemă este că, pentru marea majoritate a utilizatorilor ruși de semnătură digitală, procesul de generare a unei perechi de chei și condițiile de stocare a cheii private nu sunt în prezent reglementate în niciun fel. Reglementările corespunzătoare sunt redactate numai la nivel corporativ pe baza conceptelor departamentale de securitate a informațiilor și a politicilor de securitate adoptate de întreprindere.

Amenințări de compromitere a cheilor EDS

Enumerăm principalele vulnerabilități:

● utilizarea parolelor slabe pentru a proteja informațiile cheie;

● stocarea cheilor pe hard disk-urile PC-ului proprietarului;

● stocarea cheilor pe medii nesigure (fizic) (dischete);

● transferul de media cheie către utilizatori terți.

Desigur, totul depinde de starea sistemului informatic al companiei tale și/sau a computerului tău dacă lucrezi de acasă. Este imposibil să enumerați toate amenințările posibile. Principiul principal al protecției materialelor cheie este că nu ar trebui să cadă în mâini greșite. Pur și simplu, una dintre condițiile principale pentru păstrarea garantată a secretului unei chei private (în conformitate cu Legea federală) este reducerea la minimum a riscului (în mod ideal eliminarea posibilității) de a pierde cheia, accesul la ea de către persoane neautorizate și protecția fiabilă a cheii. cheie de la copiere.

Pe de altă parte, un aspect foarte important este reducerea riscurilor nu numai a posibilității de fals, ci și a pierderii unui astfel de concept precum nerepudierea autorului unei semnături electronice din tranzacțiile efectuate electronic. De fapt, pentru a exclude această posibilitate, trebuie stabilită o legătură solidă între proprietarul certificatului cheii de semnare. Este mult mai ușor să se formeze o astfel de conexiune dacă proprietarului i se atribuie nu numai certificatul personal, ci și un mediu unic al cheii private, care nu părăsește niciodată memoria protejată a mediului. Cu toate acestea, acest lucru necesită implementarea tuturor operațiunilor criptografice necesare în interiorul mediului (token, smart card).

Reguli secrete de stocare a cheilor

Prin lege, utilizatorul este responsabil pentru stocare. Cu toate acestea, sarcina noastră este să vorbim despre ce metode tehnice de stocare există. Regulile de stocare a cheii sunt determinate de cererea de semnătură digitală. Dacă trebuie utilizat de mai multe ori pe zi, atunci toate procesele de lucru trebuie să fie avansate din punct de vedere tehnologic și convenabile. În mod ideal, funcțiile unui purtător de informații cheie și a unui identificator personal pentru accesul la sediul biroului, un computer, o rețea corporativă și resursele protejate sunt combinate într-un singur dispozitiv. Astfel de dispozitive există și sunt utilizate cu succes. Ca exemplu, putem aminti cheia USB eToken PRO certificată de FSTEC din Rusia. Accesul la informațiile stocate în identificatoarele personale din această clasă este protejat de un cod PIN, ai cărui parametri îndeplinesc cele mai serioase cerințe ale politicilor de securitate corporative în ceea ce privește numărul de caractere, capacitatea de a rezista atacurilor de forță brută etc. , principalul avantaj al unor astfel de dispozitive pentru întreprinderile comerciale este că perechea de chei poate fi generată chiar de utilizator, iar cheia privată generată de microprocesorul dispozitivului nu părăsește niciodată secțiunea de memorie protejată a identificatorului personal. În practică (apropo, ca și în Europa), nu una, ci două chei private sunt stocate în memoria securizată a unui identificator personal: una pentru autentificare, a doua pentru utilizarea semnăturilor digitale. Mai mult, ca prima, organizațiile neguvernamentale (comerciale) folosesc cel mai adesea material cheie obținut folosind algoritmi internaționali (cel mai adesea RSA), a doua - folosind strict implementări GOST certificate. În mod ideal, memoria securizată a unui smart card (token) ar trebui să stocheze mai multe chei private (și, dacă este necesar, certificatele corespunzătoare acestora) pentru a îndeplini diverse sarcini: acces la rețeaua corporativă, date protejate, flux securizat de documente, diverse sisteme de plată. .

Concluzie

Programul țintă federal „Rusia electronică” câștigă avânt în dezvoltare atât în ceea ce privește acoperirea teritoriului, cât și în disponibilitatea sistemelor informatice aplicate federale și teritoriale. Utilizarea de medii nesigure, cum ar fi dischetele sau cardurile inteligente cu microcontroler (nu microprocesor) pentru stocarea informațiilor cheie de semnătură digitală trebuie redusă la zero, având în vedere nivelul ridicat al riscurilor de compromitere a cheii private. Implementarea unor astfel de riscuri, chiar și într-o măsură limitată, poate duce la o pierdere a încrederii atât în sistemele informaționale care folosesc semnături digitale, cât și în însăși ideea de a înlocui o semnătură de mână cu omologul său electronic.

Așadar, sarcina a fost stabilită pentru producătorii de identificatori personale: au nevoie de un dispozitiv care generează chei de semnătură digitală și nu eliberează cheia privată în exterior sub nicio formă. Cine va îndeplini această sarcină mai repede pentru dezvoltarea infrastructurii cheii publice și utilizarea în masă a semnăturilor digitale? Timpul va da un răspuns la această întrebare.

Subiect despre protecția cheii private EDS la conferința de la TașkentÎn mai 2006, la Tașkent a avut loc Conferința internațională științifică și practică „Problemele actuale ale utilizării semnăturilor electronice digitale”, la care tema protejării cheii private EDS a fost una dintre principalele subiecte. Astfel, în raportul expertului în securitatea informațiilor al Comisiei Europene Jos Dumartier, utilizarea unui smart card inteligent ca mijloc de generare și stocare a cheii a fost recomandată ca o modalitate fiabilă de a proteja cheia EDS privată de compromisuri. În țările europene, cel puțin două chei private sunt de obicei stocate în memoria securizată a unui smart card - una este folosită pentru autentificarea utilizatorului la accesarea resurselor de informații, a doua este folosită pentru semnarea documentelor electronice. Conform experienței unuia dintre cele mai mari centre de certificare din Polonia, Unizeto (acceptând în prezent peste 400 de mii de certificate de semnătură digitală), prezentată de Andrzej Bendig-Wielowiejski, un card inteligent cu cip este utilizat pentru a genera o pereche de chei a unei semnături calificate. Cardurile inteligente și cheile USB pentru generarea de chei de semnătură digitală conform standardelor internaționale nu mai trebuie să fie create cu succes; După cum a arătat conferința, dezvoltarea de dispozitive care acceptă algoritmi criptografici ruși pentru generarea și verificarea materialului cheie nu este o sarcină ușoară. Cu toate acestea, fără soluția sa de succes, cu greu ne putem aștepta la o extindere semnificativă a spațiului de încredere și utilizarea în masă a semnăturilor digitale. Opinia expertuluiDmitri Gorelov, director comercial al companiei Aktiv Astăzi, absolut toate instrumentele de protecție a informațiilor criptografice certificate din Rusia (CIPF) la momentul semnării preiau cheia secretă dintr-un spațiu de stocare protejat, iar transformările criptografice sunt efectuate în memoria RAM a computerului. Dispozitivele concepute pentru stocarea în siguranță a cheilor, indiferent de costul și capacitățile acestora, vă vor permite să citiți cu calm cheia secretă dacă este prezentat codul PIN corect (parola). Desigur, cardurile inteligente și jetoanele USB sunt mult mai sigure decât dischetele, nimeni nu se ceartă cu asta. Dar dacă dispozitivul are o implementare hardware a RSA și sunt stocate cheile pentru GOST R 34.10-2001, atunci utilizatorul nu va primi decât un preț mai mare. Dacă vorbim despre semnătura digitală bazată pe algoritmii ruși GOST R 34.11-94, GOST R 34.10-94 și GOST R 34.10-2001, atunci apariția unei „semnături electronice calificate” este o chestiune de timp. Niciun specialist în securitatea informațiilor nu ar susține că generarea unei perechi de chei în interiorul unui dispozitiv de încredere este cea mai bună opțiune. Cheia privată nu părăsește niciodată dispozitivul și nu poate fi preluată de nimeni cunoscut la momentul lansării. Opinia expertuluifonduri etc. Ce este nevoie pentru asta? În primul rând, ar trebui să apară carduri inteligente și/sau jetoane USB la prețuri accesibile cu suport hardware pentru algoritmii ruși de generare a semnăturilor digitale și, în al doilea rând, CIPF rus ar trebui să includă suport pentru aceste dispozitive. Pentru a convinge un potențial consumator de necesitatea de a păstra secretă cheia EDS privată, este cu adevărat necesar să se popularizeze cunoștințele profesionale. Și aici, ca întotdeauna când interacționați cu o persoană, cea mai importantă regulă este: „Nu face rău”. Astăzi, discuția pe tema reglementării legislative a utilizării semnăturilor digitale trece doar prin plan - dacă trebuie să introducem toate tipurile de semnături digitale prevăzute de Directiva UE, sau este suficient să folosim semnătura digitală definită de documentele noastre de reglementare. Studiul nostru asupra experienței internaționale confirmă că nu noi trebuie să ajungem din urmă, ci noi cei care trebuie să fim prinși din urmă. Într-adevăr, dezvoltarea sistemului PKI în lume a avut loc „de jos în sus”, adică de la nevoile afacerii până la reglementările guvernamentale. Ca urmare, există o „grădina zoologică” cu diferite tipuri de semnături digitale, care sunt aproape imposibil de adus „la un numitor comun”. Cu toate acestea, în practica statului este folosită doar o semnătură „calificată”. În țara noastră, utilizarea semnăturii digitale a fost inițiată de stat și, prin urmare, a fost evitată „grădina zoologică”. Sistemul centrelor de certificare se dezvoltă mai lent, dar mai corect, iar astăzi multe țări europene și-au exprimat dorința de a învăța din experiența noastră. Merită să reînnoiți discuția despre utilizarea diferitelor tipuri de semnături digitale slabe, slabe în așa măsură încât nu îndeplinesc funcțiile necesare? Opinia expertuluiDar crearea de instrumente mobile pentru generarea și stocarea cheilor este o sarcină cu adevărat importantă. Este deja clar că vor fi utilizate pe scară largă sub două forme: sub formă de dispozitive USB și sub formă de smart card. În special, ca mijloc de sprijin tehnic pentru sistemul național de identificare, în opinia noastră, va fi utilizat un card social unificat, care va prevedea implementarea acestor funcții. Pe piață au apărut și primele dispozitive USB din această clasă. Această abordare permite nu numai certificarea conținutului în sine, ci și posibilitatea verificării ulterioare a valorilor diferitelor atribute semnificative ale cardurilor de documente corespunzătoare. Mijloacele tehnice moderne de protejare a cheilor de compromisuri fac posibilă utilizarea mecanismelor adecvate în sistemele automatizate și oferă clientului soluții eficiente la problemele atât de automatizare a proceselor de management de bază ale afacerii, cât și de verificare a acțiunilor utilizatorului în conformitate cu traseul de mișcare și etapele procesării informațiilor. . |

În cazul în care contractantul are suspiciunea că discheta cu cheia personală a căzut sau ar putea cădea în mâini greșite (a fost compromisă), el este obligat să înceteze imediat (nu să reia) lucrul cu discheta cu chei, să informeze persoana responsabilă cu securitatea informațiilor. al departamentului său despre acest lucru și predați-i cheia compromisă, urmând procedura obișnuită cu o notă în jurnal despre motivul compromisului, scrieți o notă explicativă despre compromiterea dischetei cheie personale. adresată şefului de secţie.

În cazul pierderii unei dischete cu cheie personală, antreprenorul este obligat să notifice imediat persoana responsabilă cu securitatea informațiilor din departamentul său, să scrie o notă explicativă despre pierderea dischetei adresată șefului departamentului și să ia parte într-o investigație oficială a pierderii dischetei cu cheie personală.

Persoana responsabilă cu securitatea informației a departamentului este obligată să înștiințeze imediat angajatul autorizat al Centrului pentru Securitatea Informației despre faptul pierderii sau compromiterii dischetei cu chei, pentru ca acesta din urmă să poată lua măsuri pentru blocarea cheilor pentru semnătura digitală a contractantului specificat.

Prin decizia șefului de departament, în conformitate cu procedura stabilită, executantul poate primi de la Centrul Central de Control un nou set de dischete cu chei personale care să îl înlocuiască pe cel compromis.

În caz de transfer al executantului la un alt loc de muncă, concediere etc. este obligat să predea (imediat după încheierea ultimei ședințe de lucru) discheta cu cheia personală persoanei responsabile cu securitatea informațiilor din departamentul său împotriva semnăturii în registrul dischetei cu chei. Acesta din urmă este obligat să informeze imediat angajatul autorizat al Centrului Central de Control despre acest lucru pentru a lua măsuri de blocare a utilizării semnăturii digitale a interpretului concediat.

Drepturile interpretului

Antreprenorul trebuie să aibă dreptul de a contacta persoana responsabilă cu securitatea informațiilor din departamentul său pentru consiliere cu privire la utilizarea unei dischete cu cheie și cu privire la aspectele de asigurare a securității informaționale a procesului tehnologic.

Antreprenorul are dreptul de a cere de la persoana responsabilă cu securitatea informațiilor din departamentul său și de la supervizorul său imediat crearea condițiilor necesare pentru îndeplinirea cerințelor enumerate mai sus.

Antreprenorul are dreptul de a-și prezenta propunerile de îmbunătățire a măsurilor de protecție la locul său de muncă.

Răspunderea pentru încălcări

Pentru a crea temeiul legal necesar pentru procedurile de tragere la răspundere a angajaților pentru încălcări în domeniul informațiilor de siguranță, este necesar ca:

Carta organizației, toate reglementările privind diviziunile structurale și responsabilitățile funcționale (tehnologice) ale tuturor angajaților implicați în procesele de prelucrare automată a informațiilor reflectau cerințele pentru asigurarea securității informațiilor atunci când lucrează în sistemul automatizat;

fiecare angajat (la angajare) a semnat un Acord-Obligație privind respectarea cerințelor stabilite pentru păstrarea secretelor de stat, oficiale și comerciale, precum și privind răspunderea pentru încălcarea regulilor de lucru cu informații protejate în AS;

toți utilizatorii, personalul de conducere și întreținere al centralei au fost familiarizați cu lista informațiilor supuse protecției, în măsura în care îi privește (în conformitate cu nivelul lor de autoritate);

aducerea cerinței documentelor organizatorice și administrative pe probleme de securitate a informațiilor către persoanele autorizate să prelucreze informații protejate a fost efectuată de șefii de departamente împotriva semnăturii.

Angajații organizației sunt responsabili în conformitate cu legislația în vigoare pentru dezvăluirea informațiilor care constituie secrete (de stat, bancare, comerciale) și a informațiilor cu distribuție limitată care le-au devenit cunoscute datorită naturii muncii lor.

Orice încălcare gravă a ordinii și regulilor de lucru în fabrică de către angajații unităților structurale trebuie investigată. Trebuie luate măsuri adecvate împotriva celor responsabili.

Încălcările regulilor și cerințelor stabilite pentru securitatea informațiilor sunt motive de aplicare a sancțiunilor administrative angajatului (interpretului), până la concediere și urmărire penală inclusiv.

Amploarea răspunderii angajaților pentru acțiunile comise cu încălcarea regulilor stabilite pentru asigurarea prelucrării automate securizate a informațiilor ar trebui determinată ținând cont de prejudiciul cauzat, prezența intențiilor rău intenționate și alți factori la latitudinea conducerii.

Pentru a implementa principiul răspunderii personale a angajaților pentru acțiunile lor, este necesar:

identificarea individuală a angajaților și a proceselor inițiate de aceștia atunci când lucrează în AS, i.e. stabilirea în spatele lor de identificatori unici de utilizator, pe baza cărora se va efectua controlul accesului și înregistrarea evenimentelor;

verificarea autenticității corespondenței utilizatorilor și angajaților (autentificare) pe baza parolelor, cheilor, dispozitivelor speciale, caracteristicilor biometrice ale identității angajaților etc.;

înregistrarea (înregistrarea) a funcționării mecanismelor de control al accesului utilizatorilor la resursele sistemului informațional, cu indicarea datei și orei, identificatorilor utilizatorului și resurselor solicitate de acesta, tipul de interacțiune și rezultatul acesteia;

răspuns prompt la încercările de acces neautorizat (alarma, blocare etc.).

Compromisul cheii este un concept care include faptul că persoanele neautorizate au acces la chei secrete, precum și posibilitatea unui astfel de acces sau suspiciunea despre acesta. O cheie secretă compromisă este principalul pericol pentru orice sistem de securitate a informațiilor, prin urmare se iau măsuri speciale pentru a proteja cheile secrete: nu sunt niciodată scrise pe hard disk-ul computerului, sunt păstrate pe medii separate, sunt criptate, sunt protejate cu un parola, etc. Cu toate acestea, sunt posibile cazuri de compromis.

În caz de compromis, cheia privată și cheia publică asociată cu aceasta sunt incluse în liste speciale care conțin chei compromise. Astfel de liste pot fi, de asemenea, numite diferit în diferite produse criptografice - liste de oprire, liste de revocare a certificatelor etc. Cheile compromise nu mai sunt valide. O semnătură generată pe o cheie compromisă este automat considerată incorectă; informațiile dintr-un document criptat cu o cheie compromisă nu pot fi considerate secrete.

Proprietarul cheilor compromise își creează noi chei.

Criptografia se ocupă cu dezvoltarea metodelor de conversie (criptare) a informațiilor pentru a le proteja de utilizatorii ilegali. Astfel de metode și metode de conversie a informațiilor se numesc cifruri.

Criptare (criptare) Ї procesul de aplicare a unui cifr la informațiile protejate, de ex. transformarea informațiilor protejate (text simplu) într-un mesaj criptat (text cifrat, criptogramă) folosind anumite reguli conținute în cifr. Decriptarea este procesul invers de criptare, adică. conversia unui mesaj criptat în informații protejate folosind anumite reguli conținute în cifru (pe baza cheii, textul cifrat este convertit în original).

În criptografie, o cheie este un element de criptare înlocuibil care este utilizat pentru a cripta un anumit mesaj. De exemplu, cheia ar putea fi cantitatea de deplasare a literelor din text cifrat în raport cu literele textului simplu.

Deschiderea (cracarea) unui cifr este procesul de obținere a informațiilor protejate dintr-un mesaj criptat fără a cunoaște cifrul utilizat.

Capacitatea unui cifr de a rezista la toate tipurile de atacuri asupra lui se numește puterea cifrului.

Un atac asupra unui cifr este o încercare de a sparge acel cifr.

Criptanaliza este știința (și practica aplicării acesteia) despre metodele și metodele de spargere a cifrurilor.

Un cifr de substituție convertește înlocuirea literelor sau a altor „părți” ale textului simplu în „părți” similare ale textului cifrat.

Un alfabet este un set finit de semne folosite pentru a codifica informații.

Textul este un set ordonat de elemente alfabetice.

Cheia este informația necesară pentru criptarea și decriptarea fără probleme a textelor.

Un sistem criptografic este o familie de transformări în text simplu T. Membrii acestei familii sunt indexați sau desemnați prin simbolul k; parametrul k este cheia. Spațiul cheie K este setul de valori cheie posibile. De obicei, cheia este o serie secvențială de litere ale alfabetului.

Criptosistemele sunt împărțite în cheie simetrică și cheie publică.

În sistemele cripto simetrice, aceeași cheie este utilizată atât pentru criptare, cât și pentru decriptare.

Substituțiile mono și multi-alfabetice Ї sunt un tip de transformare care constă în înlocuirea caracterelor din textul sursă cu altele (din același alfabet) după o regulă mai mult sau mai puțin complexă. Pentru a asigura o putere criptografică ridicată, este necesară utilizarea cheilor mari. O substituție multi-alfabetică este definită de cheia p=(p1, p2, ...), care conține cel puțin două substituții diferite.

Gummingul constă în impunerea unei secvențe pseudoaleatoare generată pe baza unei chei pe textul sursă.

Suprapunerea Ї este de obicei o adunare sau o scădere literă cu literă cu un modul sau altul.

Mașină de criptare (dispozitiv de criptare) Ї mașină care implementează orice algoritm de criptare

Criptografia este baza metodologică a sistemelor moderne de securitate a informațiilor în sistemele și rețelele informatice. Din punct de vedere istoric, criptografia (tradusă din greacă, acest termen înseamnă „scriere secretă”) a apărut ca o metodă de transmitere secretă a mesajelor. Criptografia este un set de tehnici de transformare a datelor concepute pentru a proteja datele făcându-le inutile pentru utilizatorii neautorizați. Astfel de transformări oferă o soluție la cele trei probleme principale ale protecției datelor: asigurarea confidențialității, integrității și autenticității datelor transmise sau stocate.

Pentru a asigura securitatea datelor, există trei caracteristici principale care trebuie să fie acceptate:

* protejarea confidentialitatii datelor transmise sau stocate in memorie;

* confirmarea integrității și autenticității datelor;

* autentificarea abonaților la autentificarea în sistem și la stabilirea conexiunii;

Pentru implementarea acestor funcții se folosesc tehnologii criptografice pentru criptare, semnătură digitală și autentificare.

Confidentialitatea este asigurata folosind algoritmi si metode de criptare simetrica si asimetrica, precum si prin autentificarea reciproca a abonatilor pe baza de parole reutilizabile si unice, certificate digitale, carduri inteligente etc.

Integritatea și autenticitatea datelor transmise se realizează de obicei folosind diferite opțiuni de tehnologie de semnătură electronică bazate pe funcții unidirecționale și metode de criptare asimetrică.

Autentificarea permite realizarea de conexiuni numai între utilizatori legitimi și împiedică accesul persoanelor nedorite la facilitățile de rețea. Abonații care și-au dovedit legalitatea (autenticitatea) beneficiază de tipuri permise de servicii de rețea.

Asigurarea confidențialității, integrității și autenticității datelor transmise și stocate se realizează în primul rând prin utilizarea corectă a metodelor criptografice și a mijloacelor de securitate a informațiilor. Baza majorității instrumentelor de securitate a informațiilor criptografice este criptarea datelor.

Un cifru este înțeles ca un set de proceduri și reguli de transformări criptografice utilizate pentru a cripta și decripta informații folosind o cheie de criptare. Criptarea informațiilor se referă la procesul de conversie a informațiilor deschise (text original) în text criptat (text cifrat). Procesul de recuperare a textului original dintr-o criptogramă folosind o cheie de criptare se numește decriptare.

O diagramă generalizată a criptosistemului de criptare este prezentată în Fig. 5.1. Textul original al mesajului transmis (sau informațiile stocate) M este criptat folosind transformarea criptografică Ek, rezultând textul cifrat C:

unde este un parametru al funcției E, numit cheie de criptare.

Textul cifrat C, numit și criptogramă, conține informația originală M în întregime, dar succesiunea de caractere din el apare aleatorie și nu permite restabilirea informațiilor originale fără a cunoaște cheia de criptare kx.

Cheia de criptare este elementul cu care puteți varia rezultatul transformării criptografice. Acest element poate aparține unui anumit utilizator sau grup de utilizatori și poate fi unic pentru aceștia. Informațiile criptate folosind o anumită cheie pot fi decriptate numai de către proprietarul (sau proprietarii) acesteia.

Transformarea inversă a informațiilor arată astfel:

Funcția D este inversul funcției E și decriptează textul cifrat. Are și un parametru suplimentar sub forma tastei k2. Cheia de decriptare k2 trebuie să corespundă în mod unic cu cheia k1 în acest caz, mesajul rezultat M" ca urmare a decriptării va fi echivalent cu M. În absența cheii k2 corecte, este imposibil să se obțină mesajul original M; " = Mc folosind funcția D.

Transformarea de criptare poate fi simetrică sau asimetrică în raport cu transformarea de decriptare. În consecință, se disting două clase de criptosisteme:

* criptosisteme simetrice (cu o singură cheie);

* criptosisteme asimetrice (cu două chei).

De foarte multe ori, informații confidențiale destul de importante sunt transmise prin rețeaua de internet binecunoscută. Pierderea, falsificarea unor astfel de informații sau accesul neautorizat la acestea poate duce la cele mai grave consecințe; Sloganul publicitar popular „Internetul este disponibil pentru toată lumea” spune multe și, din păcate, nu numai lucruri bune. Este clar că disponibilitatea acestei resurse pentru toată lumea implică un anumit pericol pentru toată lumea. Într-adevăr, deschiderea și transparența structurii rețelei este una dintre condițiile necesare pentru creșterea și răspândirea acesteia. Cu toate acestea, rețeaua globală unește în prezent oameni cu interese și înclinații foarte diferite. Utilizatorii rețelei nu sunt doar oameni cu intenții clare, ci și cei care folosesc informațiile în scopuri egoiste, adică persoane care doresc și, cel mai important, pot face acest lucru, folosind destul de multe puncte existente în rețea unde informațiile pot fi interceptate sau falsificat.

Trăim într-o eră de dominație a tehnologiei informației, când deținerea informațiilor este forța determinantă. Și aceste informații au nevoie de protecție serioasă astăzi.

Criptologia (kryptos – secret, logos – mesaj) se ocupă de problema protejării informației prin transformarea acesteia. Are două direcții: criptografie și criptoanaliza. Scopurile acestor direcții sunt direct opuse.

Criptografia se ocupă cu căutarea, cercetarea și dezvoltarea metodelor matematice de conversie a informațiilor, a căror bază este criptarea.

Domeniul de interes al criptoanalizei este studiul posibilității de decriptare a informațiilor.

Pentru persoanele care nu sunt implicate îndeaproape în problemele securității informațiilor, criptografia pare a fi o chestiune complexă și de neînțeles asociată cu cifrurile, codurile și mesajele secrete. Într-adevăr, implementarea sa practică necesită cunoștințe destul de serioase. Folosind o definiție mai generală, criptografia este știința asigurării securității datelor. Baza protecției criptografice a informațiilor este criptarea acesteia, cu alte cuvinte, transformarea datelor într-o formă astfel încât să devină ilizibilă pentru cei cărora nu au fost destinate. Pentru a asigura lizibilitatea pentru unii și accesibilitatea informațiilor pentru alții, este necesar să se respecte 4 reguli de bază de securitate:

confidențialitatea;

autentificare;

integritate;

controlul participanților la interacțiune.

Cu confidențialitate și autentificare, totul este clar: fără a cunoaște cheia, este foarte greu să citești mesajul. Adică, gestionând distribuirea cheilor, controlezi și accesul la informații.

Pentru a controla integritatea, se folosește construcția unui așa-numit mesaj digest sau semnătură electronică. La construirea acestei semnături, se folosește o funcție specială, similară cu binecunoscuta funcție CRC (Control Cyclic Code). Rezultatele acestei funcții sunt criptate. Destinatarul poate îndeplini această funcție doar pentru mesajul primit și poate compara rezultatul cu cel decriptat. Criptografia modernă studiază și dezvoltă 4 domenii principale:

criptosisteme simetrice (cu cheie secretă); criptosisteme asimetrice (cu cheie publică);

sisteme de semnătură electronică;

sisteme de management al cheilor.

Extinderea aplicației practice a criptografiei în rețele, precum și apariția metodelor criptografice moderne, a condus la necesitatea introducerii conceptelor, definițiilor și a propriului aparat matematic în acest domeniu.

Termenul „criptografie” a mers departe de sensul său original – „scriere secretă, scriere secretă”. Astăzi, această disciplină combină metode de protejare a interacțiunilor informaționale de o cu totul altă natură, bazate pe transformarea datelor folosind algoritmi secreti, inclusiv algoritmi care folosesc parametri secreti.

Principalele domenii de utilizare a metodelor criptografice sunt transferul de informații confidențiale prin canale de comunicare (de exemplu, e-mail), stabilirea autenticității mesajelor transmise, stocarea informațiilor (documente, baze de date) pe medii în formă criptată.

Sistemele criptografice moderne oferă o rezistență ridicată a datelor criptate prin menținerea modului de secret al cheii criptografice. Cu toate acestea, în practică, orice cifru utilizat într-unul sau altul criptosistem poate fi rezolvat cu o anumită complexitate. În acest sens, este necesar să se evalueze puterea criptografică a cifrurilor utilizate în algoritmii de criptotransformare.

„...Compromisul unei chei este o pierdere a încrederii că cheile folosite asigură securitatea informațiilor...”

Sursă:

Rezoluția Consiliului de Administrație al Fondului de Pensii al Federației Ruse din 26 ianuarie 2001 N 15 „Cu privire la introducerea protecției informațiilor criptografice și a semnăturii digitale electronice în sistemul Fondului de Pensii al Federației Ruse” (împreună cu „Regulamentele pentru înregistrarea și conectarea persoanelor juridice și persoanelor fizice la sistemul electronic de gestionare a documentelor al Fondului de pensii al Federației Ruse")

„...Compromisul cheii este o pierdere a încrederii că cheile private utilizate sunt inaccesibile persoanelor neautorizate. Evenimentele asociate cu compromiterea cheilor includ, dar nu se limitează la, următoarele:

Pierderea mass-media cheie;

Pierderea mass-media cheie cu descoperirea ulterioară;

Concedierea angajaților care au avut acces la informații cheie;

Există suspiciuni de scurgere sau denaturare a informațiilor în sistemul de comunicare confidențială;

Încălcarea integrității sigiliilor seifurilor cu medii cheie, dacă se utilizează procedura de sigilare a seifurilor;

Pierderea cheilor de la seifuri în timp ce mediile cheie sunt în ele;

Pierderea cheilor de la seifuri în timp ce mediile cheie sunt în ele și descoperirea ulterioară;

Accesul persoanelor neautorizate la informații cheie...”

Sursă:

Ordinul Serviciului Fiscal Federal al Federației Ruse din 18 decembrie 2009 N MM-7-6/691@ „Cu privire la aprobarea Procedurii de înregistrare a participanților la gestionarea documentelor electronice pentru depunerea declarațiilor fiscale (calculelor) și a altor documente în formă electronică și informarea contribuabililor prin canale de telecomunicații"

- - o metodă de a suprima rapid activitățile subversive ale inamicului...

Dicţionar de contrainformaţie

-

Științe politice. Dicţionar.

- - unul dintre mai mulți parametri, în formatul unei chei criptografice și combinat cu unul sau mai mulți parametri similari prin adăugare modulo doi pentru a forma o cheie criptografică...

Dicţionar financiar

- - subminarea reputației, defăimarea...

Dicționar economic

- - afectarea reputației, diseminarea de informații defăimătoare...

Dicţionar enciclopedic de economie şi drept

- - dezvăluirea de informații care provoacă neîncredere în cineva, îl discreditează, îi subminează autoritatea în echipă, societate...

Marea Enciclopedie Sovietică

- - dezvăluirea de informații care discreditează pe cineva, subminează încrederea în cineva din echipă, societate...

Dicționar enciclopedic mare

- - R., D., Pr....

Dicționar de ortografie al limbii ruse

- - COMPROMIS, -distrug, -distrug; -anny; nesov., cineva ceva. A arunca într-o lumină nepotrivită, a defăima. Date, informații compromițătoare...

Dicționarul explicativ al lui Ozhegov

- - COMPROMETARE, compromis, multe altele. nu, femeie . Acțiunea sub cap. compromite...

Dicționarul explicativ al lui Ușakov

- - compromis g. Publicarea de informații care discreditează pe cineva, subminează încrederea în cineva într-o echipă sau în societate...

Dicţionar explicativ de Efremova

- - compromițătoare "...

Dicționar de ortografie rusă

- - COMPROMETARE și, g. compromettre. Acțiune după valoare Ch. compromite. BAS-1. În actualul compromis, chiar și ultima persecuție este imposibilă, iar persecuția opiniei publice este de neconceput. 1867. Ogarev - Herzen...

Dicționar istoric al galicismelor limbii ruse

- - Priamur., Pribayk., Sib. Vezi, bule. FSS, 93; SNFP, 79; SRGPriam., 116...

- - de la cine. Cioară. Despre o persoană proastă, nebună. SRNG 13, 322...

Dicționar mare de proverbe rusești

- - Zharg. spun ei Glume-fier. Despre o persoană inteligentă cu o reacție lentă. Maksimov, 439...

Dicționar mare de proverbe rusești

„Compromis cheie” în cărți

Compromisul lui Molotov

Din cartea 1937: Nu credeți minciunile despre „represiunile staliniste”! autorTrei chei

Din cartea Trei chei autor Roerich Elena IvanovnaTrei chei

Din cartea Trei chei autor Roerich Elena IvanovnaDedic cele trei chei foștilor mei, actuali și viitori, prietenii mei dragi și tineri. Aceste trei chei grozave sunt stocate nu pe alte planete, nu în alte lumi stelare, ci în sine! Dar stăpânindu-le, stăpânești ceva ce poate fi comparat doar cu lumi. Este rezonabil să

Compromisul lui Molotov

Din cartea Soluția din 1937. „Crima secolului” sau salvarea țării? autor Eliseev Alexandru VCompromisul lui Molotov În august 1936, a avut loc primul proces de la Moscova. În bancă s-au adunat membri ai unui singur bloc anti-Stalin care s-a format în 1932: Zinoviev, Kamenev, Smirnov, Mrachkovsky etc. Acuzații au vorbit mult despre adevăratul lor.

Compromisul lui Molotov

Din cartea Adevărul despre 1937. Cine a dezlănțuit „Marea Teroare”? autor Eliseev Alexandru VladimiroviciCompromisul lui Molotov În august 1936, a avut loc primul proces de la Moscova. Participanții blocului unic anti-Stalin care s-a format în 1932 au fost adunați în bancă: Zinoviev, Kamenev, Smirnov, Mrachkovsky etc. Inculpaţii au vorbit mult despre adevărul lor şi

Tip cheie

Din cartea Ghidul lăcătușului pentru încuietori de Phillips BillTip cheie Foarte des, o lacăt este identificată după tipul cheii sale. Cele mai notabile exemple sunt încuietori cu o cheie cu o cheie și o cheie cu o cheie tubulară Încuietorile cu o cheie tubulară sunt uneori numite încuietori „Ace” (Ace este o marcă de înălbitor popular), deoarece sunt utilizate în principal în.

Compromite

Din cartea Marea Enciclopedie Sovietică (KO) a autorului TSBSe compromite cheia privată și fraza de acces

Din cartea Introducere în Criptografie autor Zimmermann FilipCompromisul cheii private și al frazei de acces Acesta este cel mai simplu și mai ușor de implementat atac dacă ați notat parola cheii private undeva. Dacă un atacator obține înregistrarea, precum și cheia privată în sine, el va putea decripta toate mesajele și

compromisul lui Ivan

Din cartea Proza ca poezie. Pușkin, Dostoievski, Cehov, avangardă de Schmid WolfCompromis pe Ivan Oricât de mult îi pasă lui Dostoievski de „realismul artistic” al celei de-a șasea cărți, care trebuia să atingă „cele mai vulgare părți” (30/1, 122), învățăturile lui Zosima îi convinge doar pe cei care sunt deja convinși. Ca antagonist, echilibrant, nu numai -

Partea a treia COMPROMETARE

autorPartea a treia COMPROMETARE

Compromite

Dintr-o carte KGB. Ultimul argument autor Atamanenko Igor GrigorieviciCompromis La ora 13.30, Miyazaki a parcat Toyota la magazinul Gifts of Nature și a mers după un alt butoi din delicatețea lui. După ce a recunoscut-o pe femeia care nu i-a dat acces la recepție, Miyazaki a fost la început surprins, dar chiar următoarea. moment el

5. Compromisul liderilor OUN și bandiților ilegali

Din cartea Activități subversive ale naționaliștilor burghezi ucraineni împotriva URSS și lupta împotriva acesteia de către organele Securității Statului autor Comitetul de Securitate a Statului din cadrul Consiliului de Miniștri al URSS5. Compromisul liderilor OUN și bandiților aflați într-o poziție ilegală În clandestinitatea OUN, atât între lideri, cât și între bandiții de rând, neîncrederea reciprocă este foarte dezvoltată Liderii au explicat marile pierderi suferite de clandestinitatea naționalistă

Din cartea autorului„A existat un compromis intenționat al lui Tuhacevski!”

Din cartea autorului„A existat un compromis intenționat al lui Tuhacevski!” Generalul locotenent V. A. Kirpichenko a lucrat în domeniul informațiilor din 1952. A lucrat în țările arabe timp de aproximativ 20 de ani, din 1971 până în 1991 a fost adjunct, apoi prim-adjunct al șefului Primului Director Principal al KGB-ului URSS.

COMPROMETE LA MOARTE

Din cartea autoruluiCOMPROMEȚIA PENTRU MOARTE Din cronicile istorice se știe că ultimul argument al regilor pentru mulțimea insurgenților au fost armele, ceea ce înseamnă crimă. Ultimul argument al lui James Bond a fost o lovitură cu un pistol de un calibru inimaginabil, adică din nou crimă. La generalul-maior

Orice cifru puternic oferă protecție fiabilă doar până acum. deocamdată cheia acesteia este ținută secretă. Dacă Ivanov pierde această cheie, dacă îi este furată cheia, dacă această cheie este citită de un crainic la știrile de televiziune de seară sau dacă această cheie este compromisă în orice alt mod, protecția pe care o oferă va fi anulată.

O cheie compromisă pentru un algoritm de criptare simetrică trebuie schimbată rapid. După aceasta, se poate doar spera că inamicul a reușit să învețe din corespondența cifră citită nu prea interesantă pentru el însuși. Cu cheile publice, care sunt folosite nu numai pentru criptarea datelor, ci și pentru autentificarea și semnarea digitală a documentelor, situația este mai complicată.

Prin urmare, este atât de important ca toate părțile interesate să devină conștiente de compromisul unei chei publice cât mai curând posibil. Dacă toate mesajele lui Ivanov sunt datate cu atenție, acest lucru va reduce foarte mult probabilitatea unor potențiale daune, deoarece destinatarii lor vor putea apoi să le selecteze și să le verifice pe cele care ar fi putut fi falsificate.

Dacă Ivanov nu știe exact când i-a fost compromisă cheia, nu mai rămâne decât să-l sfătuiești să fie mai atent cu cheile și să folosească chei diferite în scopuri diferite. La urma urmei, ușile de intrare în biroul său și în apartamentul său sunt puțin probabil să fie deschise cu aceeași cheie.