Securitatea informațiilor. Măsuri organizatorice pentru asigurarea securității informațiilor

Introducere

informatică cripto optică

Informația este cea mai importantă resursă societatea umană. Se exprimă în potențialul informațional multidimensional acumulat de-a lungul multor ani, stocat pe teritoriul de reședință al unei societăți date, adică pe planeta noastră. Volumele tot mai mari de diverse informații (simbolice, text, grafice etc.) și extinderea cercului de utilizatori ridică nevoia de a controla fiabilitatea acesteia, de a asigura protecție împotriva accesului neautorizat, denaturare, pierdere și copiere pentru a se conforma cu legislația statală și globală, precum și cu drepturile autorilor de informații.

Dezvoltarea de noi tehnologia de informație si informatizarea generala au dus la faptul ca securitatea informatiei nu numai ca devine obligatorie, ci este si una dintre caracteristicile sistemului informatic. Există o clasă destul de largă de sisteme de procesare a informațiilor în dezvoltarea cărora factorul de securitate joacă un rol primordial (de exemplu, sistemele informaționale bancare).

Un sistem informațional este un set de mijloace interconectate care stochează și procesează informații, numite și sisteme informatice și informatice. Datele intră în sistemul informațional din sursa de informații. Aceste date sunt trimise spre stocare sau sunt supuse unor procesări în sistem și apoi transferate către consumator.

Securitatea unui sistem informatic înseamnă securitatea sistemului de interferențe accidentale sau intenționate în procesul normal de funcționare a acestuia, de la tentative de sustragere (achiziție neautorizată) de informații, modificare sau distrugere fizică a componentelor sale. Cu alte cuvinte, aceasta este capacitatea de a contracara diverse influențe perturbatoare asupra sistemului informațional.

O amenințare la securitatea informațiilor se referă la evenimente sau acțiuni care pot duce la denaturarea, utilizarea neautorizată sau chiar distrugerea resurselor informaționale ale sistemului gestionat, precum și a software-ului și hardware-ului.

O persoană care încearcă să perturbe un sistem informațional sau să obțină acces neautorizat la informații este de obicei numită cracker sau „pirat de computer” (hacker).

În acțiunile lor ilegale care vizează stăpânirea secretelor altor persoane, hackerii se străduiesc să găsească surse de informații confidențiale care să le ofere cele mai fiabile informații în volume maxime cu costuri minime pentru obținerea acestora. Cu ajutorul diferitelor tipuri de trucuri și a unei varietăți de tehnici și mijloace, sunt selectate căi și abordări ale unor astfel de surse. În acest caz, sursa de informații înseamnă un obiect material care are anumite informații care prezintă un interes specific pentru atacatori sau concurenți.

În prezent, asigurarea securității informației necesită nu doar dezvoltarea unor mecanisme de securitate privată, ci și implementarea unei abordări sistematice, care să includă un set de măsuri interdependente (utilizarea de hardware și software special, măsuri organizaționale, reglementări, contramăsuri morale și etice etc. ). Natura complexă a protecției provine din acțiunile complexe ale atacatorilor care caută să obțină informații care sunt importante pentru ei prin orice mijloace.

Astăzi se poate susține că se naște o nouă tehnologie modernă - tehnologia protecției informațiilor în sistemele informatice informatice și rețelele de date. Implementarea acestei tehnologii necesită costuri și efort în creștere. Totuși, toate acestea ne permit să evităm pierderi și daune semnificativ mai mari care pot apărea în cazul unor amenințări reale la adresa sistemului informațional și a tehnologiei informației.

Măsuri de securitate a informațiilor

Securitatea informației subliniază importanța informației în societatea modernă - înțelegerea faptului că informația este o resursă valoroasă, mai mult decât date individuale. Securitatea informațiilor se referă la măsurile de protecție a informațiilor împotriva accesului neautorizat, distrugerii, modificării, dezvăluirii și întârzierilor în accesare. Include măsuri de protecție a proceselor de creare, intrare, procesare și ieșire a datelor. Scopul securității informațiilor este de a securiza valorile sistemului, de a proteja și de a garanta acuratețea și integritatea informațiilor și de a minimiza distrugerea care poate apărea dacă informațiile sunt modificate sau distruse. Securitatea informațiilor necesită contabilizarea tuturor evenimentelor în timpul cărora informațiile sunt create, modificate, accesate sau distribuite

Se pot distinge următoarele domenii ale măsurilor de securitate a informațiilor.

Legal

organizatoric

Tehnic

Măsurile legale ar trebui să includă elaborarea de standarde care stabilesc răspunderea pentru infracțiunile informatice, protecția drepturilor de autor ale programatorilor, îmbunătățirea legislației penale și civile, precum și procedurile judiciare. Măsurile legale includ, de asemenea, aspecte de control public asupra dezvoltatorilor de sisteme informatice și adoptarea de tratate internaționale privind restricțiile acestora, dacă acestea afectează sau pot afecta aspectele militare, economice și sociale ale vieții țărilor care încheie acordul.

Măsurile organizatorice includ securitatea centrului de calcul, selecția atentă a personalului, excluderea cazurilor speciale lucrări importante o singură persoană, prezența unui plan de restabilire a funcționalității centrului după eșecul acestuia, organizarea întreținerii centrului de calcul de către o organizație externă sau persoane care nu sunt interesate să ascundă faptele de perturbare a centrului, universalitatea a mijloacelor de protecție a tuturor utilizatorilor (inclusiv conducerea superioară), atribuirea responsabilității unor persoane care să asigure securitatea centrului, alegerea locației centrului etc.

Măsurile tehnice includ protecția împotriva accesului neautorizat la sistem, redundanța subsistemelor informatice deosebit de importante, organizarea rețelelor de calculatoare cu posibilitatea de redistribuire a resurselor în cazul defecțiunii legăturilor individuale, instalarea echipamentelor de detectare și stingere a incendiilor, echipamente de detectare a apei, adoptare. de măsuri structurale de protecție împotriva furtului, sabotajului, sabotajului, exploziilor, instalarea sistemelor de alimentare de rezervă, dotarea spațiilor cu încuietori, instalarea sistemelor de alarmă și multe altele.

Metode, mijloace și condiții pentru asigurarea securității informațiilor

Metodele de asigurare a securității informațiilor la întreprinderi sunt:

Obstacol - o metodă de blocare fizică a căii unui atacator către informații protejate (echipament, medii de stocare etc.)

Controlul accesului este o metodă de protejare a informațiilor prin reglementarea utilizării tuturor resurselor sistemului informatic automatizat al unei întreprinderi. Controlul accesului include următoarele caracteristici de securitate:

Identificarea utilizatorilor, personalului și resurselor sistemului informațional (atribuirea unui identificator personal fiecărui obiect);

Autentificarea (stabilirea autenticității) unui obiect sau subiect folosind identificatorul care le este prezentat;

Verificarea autoritatii (verificarea conformitatii zilei saptamanii, orei zilei, resurselor si procedurilor solicitate cu reglementarile stabilite);

Permisiunea si crearea conditiilor de munca in limitele reglementarilor stabilite;

Înregistrarea (înregistrarea) cererilor către obiecte și informații protejate;

Răspuns (alarma, oprire, întârzierea lucrărilor, refuzul cererii) în cazul încercărilor de acțiune neautorizată.

Mascarea este o metodă de protejare a informațiilor din sistemul informatic automat al unei întreprinderi prin închiderea criptografică a acesteia.

Reglementarea este o metodă de protecție a informațiilor care creează condiții pentru prelucrarea, stocarea și transmiterea automată a informațiilor protejate în care posibilitatea de acces neautorizat la acestea ar fi redusă la minimum.

Coerciția este o metodă de protecție a informațiilor în care utilizatorii și personalul sistemului sunt obligați să respecte regulile de prelucrare, transfer și utilizare a informațiilor protejate sub amenințarea răspunderii materiale, administrative sau penale.

Stimulentul este o metodă de protecție a informațiilor care încurajează utilizatorii și personalul să nu încalce regulile stabilite datorită standardelor morale și etice stabilite.

Instrumente de securitate a informațiilor

Mijloacele de securitate a informațiilor sunt un ansamblu de dispozitive și dispozitive inginerești, tehnice, electrice, electronice, optice și alte dispozitive, dispozitive și sisteme tehnice, precum și alte elemente materiale utilizate pentru rezolvarea diferitelor probleme de protecție a informațiilor, inclusiv prevenirea scurgerilor și asigurarea securității informațiilor protejate. În general, mijloacele de asigurare a securității informațiilor în ceea ce privește prevenirea acțiunilor intenționate, în funcție de modalitatea de implementare, pot fi împărțite în grupe:

Mijloace tehnice

Este vorba de dispozitive de diferite tipuri (mecanice, electromecanice, electronice etc.), care folosesc hardware pentru a rezolva problemele de securitate a informațiilor. Ele fie împiedică pătrunderea fizică, fie, dacă pătrunderea are loc, accesul la informație, inclusiv prin mascarea acesteia.

Pentru a proteja perimetrul sistemului informatic se creează următoarele:

Sisteme de securitate și alarmă de incendiu;

Sisteme video digital observatii;

Sisteme de control și management al accesului (ACS). Protecția informațiilor împotriva scurgerilor prin canalele tehnice de comunicare este asigurată prin următoarele mijloace și măsuri:

Utilizarea cablului ecranat și așezarea de fire și cabluri în structuri ecranate;

Instalarea filtrelor de înaltă frecvență pe liniile de comunicație;

Construcția de încăperi ecranate („capsule”);

Utilizarea echipamentelor ecranate;

Instalarea sistemelor de zgomot activ;

Crearea zonelor controlate.

Avantaje mijloace tehnice asociate cu fiabilitatea lor, independența față de factorii subiectivi și rezistența ridicată la modificare. Puncte slabe - flexibilitate insuficientă, volum și greutate relativ mari, cost ridicat.

Clasificarea măsurilor de protecție a informațiilor în conformitate cu art. 16 π. 1 din Legea federală nr. 149-FZ este o combinație de măsuri legale, organizatorice și tehnice. Cu o interpretare largă a conceptului de securitate a informațiilor, care în acest caz este mai corect înlocuit de combinația de securitate a informațiilor, lista măsurilor de protecție ar trebui să includă și măsuri de protecție fizică.

Măsuri legislative

Măsurile legislative ocupă aproximativ 5% din fondurile cheltuite pentru protecția informațiilor. Acestea sunt măsuri pentru dezvoltarea și aplicarea practică a legilor, regulamentelor, instrucțiunilor și regulilor de funcționare, controlul atât hardware-ului cât și software sisteme informatice și informatice, inclusiv linii de comunicații, precum și toate facilitățile de infrastructură care oferă acces la aceste sisteme. În Rusia, activitățile în sfera informațională sunt reglementate de peste 1000 de documente de reglementare. Urmărirea penală pentru infracțiunile din acest domeniu se efectuează în conformitate cu capitolul. 28 din Codul penal al Federației Ruse „Infracțiuni în domeniul informațiilor informatice”, care conține trei articole.

- 1. Articolul 272 – acces neautorizat la informații. Acces neautorizat la informații– încălcarea regulilor de control al accesului stabilite folosind fonduri regulate asigurate de resurse tehnologie informaticăși sisteme automatizate (rețele). Să observăm că atunci când se decide cu privire la autorizarea accesului la anumite informații, este necesar să existe un document care să stabilească regulile de limitare a accesului, dacă aceste reguli nu sunt prevăzute de lege.

- 2. Articolul 273 – crearea, utilizarea și distribuirea (inclusiv vânzarea de medii infectate) de programe informatice rău intenționate, deși lista și caracteristicile acestora nu sunt stabilite legal. Program rău intenționat – special creat sau modificat programul existent, ceea ce în mod evident duce la distrugerea neautorizată, blocarea, modificarea sau copierea informațiilor, întreruperea funcționării calculatoarelor sau a rețelelor acestora.

- 3. Articolul 274 – încălcarea regulilor de operare a calculatoarelor, sistemelor informatice sau a rețelelor acestora. Aceasta este o întrerupere a funcționării programelor, bazelor de date, emiterea de informații distorsionate, precum și funcționarea anormală a hardware-ului și dispozitive periferice; încălcare functionare normala rețele, încetarea funcționării sistemelor informatice automatizate în modul stabilit; eșec în procesarea informațiilor computerizate.

Urmărirea penală pentru acțiunile ilegale cu informații accesibile publicului se efectuează în conformitate cu art. 146 „Încălcarea dreptului de autor și a drepturilor conexe” și 147 „Încălcarea drepturilor inventive și de brevet” Cap. 19 „Infracțiuni împotriva drepturilor și libertăților constituționale ale omului și cetățeanului” din Codul penal al Federației Ruse.

Responsabilitatea pentru respectarea de către angajații unei organizații sau companie a măsurilor legislative pentru protejarea informațiilor revine fiecărui angajat al organizației sau companiei, iar controlul asupra conformității acestora revine managerului.

Măsuri fizice

Măsurile fizice (cota de 15–20%) asigură restricția accesului fizic la computer, linie de comunicații, echipamente de telecomunicații și controlul accesului. Măsurile de securitate fizică vizează controlul accesului indivizii, mașini, marfă într-o zonă protejată, precum și pentru a contracara mijloacele de recunoaștere umană și tehnică. Aceste măsuri includ: protecția perimetrului, teritoriului, incintelor; supraveghere vizuală și video; identificarea persoanelor și a mărfurilor; identificarea echipamentelor; alarma si blocare; restricţionarea accesului fizic la spaţii.

Există trei macrofuncții principale ale protecției fizice (Fig. 11.2):

- protectie externa;

- recunoaştere;

- protecţie internă.

Instrumentele enumerate sunt utilizate pentru a detecta amenințările și pentru a notifica ofițerii de securitate sau personalul unității despre apariția și creșterea amenințărilor.

Din cele 12 grupuri împărțite în funcție de funcționalitate, vom arunca o privire mai atentă la patru grupuri care utilizează propriile instrumente informatice în implementarea lor tehnică sau sunt potrivite pentru protejarea spațiilor de lucru cu computerele în sine.

Alarma de securitate. Elementul principal al sistemului de alarmă sunt senzorii care înregistrează modificările unuia sau mai multor parametri și caracteristici fizice.

Senzorii sunt clasificați în următoarele grupe:

- volumetric, permițându-vă să controlați spațiul spațiilor, de exemplu în cadrul orelor de informatică;

- liniară, sau de suprafață, pentru monitorizarea perimetrelor teritoriilor, clădirilor, pereților, deschiderilor (ferestre, uși);

- local, sau punctual, pentru a monitoriza starea elementelor individuale (fereastră sau ușă închisă).

Senzorii sunt instalați atât în mod deschis, cât și pe ascuns. Cele mai frecvente:

Întrerupătoare (întrerupătoare), control mecanic sau magnetic de închidere (rupere).

Orez. 11.2.

shuyu circuit electric când apare un intrus. Există podea, perete, atingere;

- infraacustice, instalate pe garduri metalice pentru a capta vibrațiile de joasă frecvență care apar în timpul depășirii acestora;

- senzori electrici de zero, formați dintr-un emițător și mai multe receptoare. Sunt realizate sub formă de fire și cabluri întinse între stâlpi. Modificarea câmpului când apare un intrus este înregistrată de senzor;

- senzori în infraroșu (emițător - diodă sau laser) utilizați pentru scanarea suprafețelor sau a volumelor spațiilor. „Fotografia” termică este stocată și comparată cu cea ulterioară pentru a identifica faptul deplasării obiectului în volumul protejat;

- microunde – emițător și receptor de frecvență ultra-înaltă;

- senzori de presiune care răspund la modificările sarcinii mecanice asupra mediului în care sunt așezați sau instalați;

- senzori magnetici (sub formă de grilă) care reacționează la obiectele metalice aflate în posesia infractorului;

- senzori ultrasonici care răspund la vibrațiile sonore ale structurilor în intervalul de frecvență medie (până la 30–100 kHz);

- capacitiv, receptiv la modificările capacității electrice dintre podeaua camerei și gardul interior cu zăbrele atunci când apare un obiect străin.

Mijloace de avertizare și comunicare. Tot felul de sirene, clopote, lămpi care dau semnale constante sau intermitente că senzorul a detectat apariția unei amenințări. La distante mari se foloseste comunicatia radio, la distante scurte se foloseste cablare special ecranata, protejata. O cerință obligatorie este prezența sursei de alimentare automată de rezervă pentru sistemele de alarmă.

Televizor de securitate. O apărare fizică comună. Caracteristica principală– capacitatea nu numai de a înregistra vizual faptul încălcării regimului de securitate al unui obiect și de a controla situația din jurul obiectului, ci și de a documenta faptul încălcării, de regulă, folosind un video recorder.

Spre deosebire de televiziune obișnuită, în sistemele TV de securitate, monitorul primește imagini de la una sau mai multe camere video instalate într-un loc cunoscut doar unui cerc restrâns de oameni (așa-numitul televizor închis). Desigur, liniile de cablu pentru transmiterea semnalelor TV de securitate nu ar trebui să fie accesibile altor persoane decât cele de securitate. Monitoarele sunt amplasate în camere separate, accesul la care ar trebui să fie limitat.

Cele trei grupuri discutate mai sus se încadrează în categoria instrumentelor de detectare a intruziunilor sau amenințărilor.

Mijloace naturale de contracarare a invaziei. Acestea includ bariere naturale sau artificiale (bariere de apă, teren puternic intersectat, garduri, bariere speciale, design speciale de încăperi, seifuri, cutii metalice încuiate pentru computere etc.).

Instrumente de restricție a accesului, care includ echipamente informatice. Acestea includ medii biometrice sau alte medii care utilizează parole sau coduri de identificare externe computerului: carduri de plastic, carduri flash, tablete Touch Memory și alte mijloace de restricționare a accesului.

Restricții de acces biometric. Particularitatea metodelor biometrice de admitere este natura lor statistică. În procesul de verificare a unui obiect, dacă există un cod memorat anterior, dispozitivul de control emite un mesaj bazat pe principiul „potriviți” sau „nu se potrivește”. În cazul citirii unei copii a codului biologic și al comparării acesteia cu originalul despre care vorbim despre probabilitatea de eroare, care este o funcție a sensibilității, rezoluției și software-ului dispozitivului de control al accesului. Calitatea unui sistem biometric de control al accesului este determinată de următoarele caracteristici:

- probabilitatea admiterii eronate a unui „extraterestru” – o eroare de primul tip;

- probabilitatea reținerii eronate (refuzului admiterii) a „propriului” utilizator legal – o eroare de al doilea tip;

- timpul de acces sau timpul de identificare;

- costul hardware-ului și componente software sistem biometric de control al accesului, inclusiv costurile pentru instruirea personalului, instalare, întreținere și reparare.

Majoritatea măsurilor de securitate biometrică sunt implementate pe trei componente: scaner (senzor) – convertor (semnalele senzorului în cod digital pentru computer) – calculator (păstorul bazei de date a codurilor biometrice – caracteristicile obiectului, compararea cu informațiile primite de la senzor, luând o decizie privind admiterea obiectului sau blocarea accesului acestuia).

Parametrii a două grupuri sunt utilizați ca cod biologic unic al unei persoane în biometrie.

Comportamental, pe baza specificului acțiunilor umane, cum ar fi timbrul vocii, semnătura, mersul individual, scrierea de mână la tastatură. Principalul dezavantaj al caracteristicilor comportamentale este instabilitatea temporară, adică. posibilitatea unei schimbări semnificative în timp. Acest lucru limitează foarte mult utilizarea caracteristicilor comportamentale ca instrumente de control al accesului. Cu toate acestea, într-o perioadă relativ scurtă de timp, acestea sunt utile ca mijloace de identificare personală. Exemplu - repararea scrisului de mână de la tastatură a unei persoane care lucrează în procesul de performanță atac de rețea iar ulterior (după arestarea atacatorului) control tastarea unui anumit text, de preferință pe o tastatură luată de la acesta (de preferință pe propriul computer).

Fiziologic, folosind unicitatea anatomică a fiecărei persoane - iris, retină, amprentele digitale, amprenta palmei, geometria mâinii, geometria feței, termograma facială, structura pielii (epiteliul) pe degete pe baza scanării cu ultrasunete digitale, forma auriculului, imaginea tridimensională a feței , structura vaselor de sânge din mână, structura ADN-ului, analiza mirosurilor individuale. Pentru a fi corect, observăm că majoritatea instrumentelor biometrice enumerate nu sunt încă produse la scară de masă.

Dispozitive control biometric a început să se răspândească în Rusia înainte de 2000. Cu toate acestea, datorită pret mare pe piețele rusești(zeci de mii de dolari pe dispozitiv) o astfel de tehnologie era exotică. Astăzi, datele biometrice sunt disponibile și au o cerere constantă în Rusia. Un alt motiv este conștientizarea necesității de protecție împotriva criminalității în țara noastră. Experiența arată că complexitatea dispozitivelor de control acces utilizate este în creștere. Anterior, în Rusia, întreprinderile de securitate foloseau încuietori cu un cod PIN, apoi au apărut carduri magnetice din plastic, care trebuiau trecute prin glisare. dispozitive speciale citire, și chiar mai târziu - carduri de citire la distanță. Experiența, inclusiv cea rusă, arată că aceste mijloace sunt eficiente numai împotriva unui vizitator aleatoriu și sunt slabe în formele severe de criminalitate, atunci când parolele pentru intrarea într-un sistem informatic și cardurile de plastic sunt furate și se pune presiune asupra angajaților individuali ai serviciilor de securitate și siguranță. .

Nivelul de securitate biometrică modernă este foarte ridicat: elimină posibilitatea de hacking chiar și în situația în care un atacator încearcă să folosească un cadavru sau organe prelevate. De regulă, este exclusă posibilitatea piratarii tehnice a bazei de date de standarde sau înlocuirea acestora în faza de identificare: scanerul și canalele de comunicare sunt foarte protejate, iar computerul este izolat suplimentar de rețea și nici măcar nu are acces la terminal. .

Cunoscuta companie Identix, care se ocupa cu echipamente automate de amprentare, a fost inregistrata in 52 de tari. Echipamentul său produs comercial rezolvă următoarele probleme de identificare:

- controlul accesului fizic la clădire, parcări și alte spații;

- controlul statiilor de calcul (servere, statii de lucru) si sistemelor de telecomunicatii;

- control acces la seifuri, depozite etc.;

- identificare în e-commerce;

- controlul calității de membru în diferite organizații și cluburi;

- controlul pașapoartelor;

- eliberarea și controlul vizelor și licențelor;

- controlul timpului de vizitare;

- controlul vehiculului;

- identificarea cardurilor de credit și inteligente.

În tabel 11.1 compară caracteristicile sistemelor industriale de control al accesului biometric.

Tabelul 11.1

Caracteristicile sistemelor industriale de control al accesului biometric

Răspândirea instrumentelor biometrice de control al accesului într-un număr de țări este limitată de legislația în vigoare pe teritoriul lor. În Rusia există o lege privind datele personale (Legea federală din 27 iulie 2006 nr. 152-FZ „Cu privire la datele cu caracter personal”, intrat în vigoare la 26 ianuarie 2007). Legi similare există și în alte țări, iar în unele nu există. Articolul 11 „Date cu caracter personal biometrice” din prezenta Lege nu conține o listă exhaustivă a parametrilor care pot fi atribuiți acestor date.

Nu există nicio îndoială că crearea chiar și a celor mici, baze de date locale datele care conțin informații de identificare a unui cetățean ar trebui reglementate prin lege cu sancțiuni obligatorii pentru dezvăluirea neautorizată sau denaturarea unor astfel de informații.

Carduri de plastic. Cardurile de plastic rămân lider în rândul suporturilor portabile pentru codurile personale de identificare (PIN) și codurile de acces fizice.

Un card de plastic este o farfurie dimensiuni standard(85,6x53,9x0,76 mm), din plastic special rezistent la influente mecanice si termice. Funcția principală a unui card de plastic este de a asigura identificarea titularului cardului ca subiect al unui sistem de acces fizic sau al unui sistem de plată. Pe cardul de plastic se aplică următoarele:

- sigla băncii emitente (care a emis cardul);

- sigla sau denumirea sistemului de plată care deservește cardul;

- Nume Deţinător Card;

- numărul de cont;

- perioada de valabilitate.

Pot fi prezente o fotografie, semnătura proprietarului și alți parametri.

Datele alfanumerice - numele, numărul de cont și altele pot fi tipărite cu font în relief (în relief), ceea ce permite, în timpul procesării manuale, transferul rapid de date de pe card la cec folosind o imprimantă care „rulează” cardul.

Conform principiului de funcționare, cardurile sunt împărțite în două grupuri - pasive și active.

Cardurile pasive stochează doar informații pe mediu, dar nu oferă procesare offline. Un exemplu sunt cardurile cu bandă magnetică, răspândite în întreaga lume. partea din spate(trei piese). Două piste stochează înregistrările de identificare. Pe al treilea se poate scrie, de exemplu, valoarea curentă a limitei cardului de debit. Datorită fiabilității scăzute a acoperirii magnetice, cardurile sunt de obicei utilizate numai în modul de citire. Atunci când lucrați cu un card, este necesar să stabiliți o conexiune între bancă și bancomat, ceea ce este posibil doar acolo unde infrastructura de comunicații este bine dezvoltată. Acest tip de card este vulnerabil la fraudă, astfel încât sistemele Visa și MasterCard/Europay folosesc mijloace suplimentare de protecție a cardului - holograme și fonturi nestandard pentru ștanțare.

Cardurile active din plastic conțin un microcircuit încorporat și permit diferite grade de procesare a informațiilor fără participarea serviciilor bancare sistem de plată. Un exemplu tipic sunt cardurile de contor și cardurile de memorie. Dar fac loc cardurilor inteligente sau inteligente, care conțin nu doar un microcircuit, ci un procesor specializat. Cardul în sine este un microcomputer care, atunci când este conectat la un bancomat, este capabil să identifice independent (fără participarea băncii, adică în modul offline) nu numai clientul, ci și să efectueze o serie de tranzacții financiare: retragerea de bani dintr-un cont, plata fără numerar a facturilor și bunurilor.

Deși există cazuri de denaturare a informațiilor stocate în cardurile inteligente, precum și de perturbare a performanței acestora din cauza expunerii la temperaturi ridicate sau scăzute, radiații ionizante, acest tip de card este foarte fiabil și înlocuiește alte tipuri de carduri.

Măsuri organizatorice (administrative).

Măsurile administrative (50–60% cotă) includ:

- dezvoltarea unei politici de securitate în raport cu un anumit sistem informațional (ce profiluri, ce parole, ce atribute, ce drepturi de acces);

- dezvoltarea controalelor de securitate (cine, când și în ce ordine modifică politica de securitate);

- repartizarea răspunderii pentru securitate (cine este responsabil pentru ce în caz de încălcare a politicii de securitate);

- instruirea personalului în munca în siguranță și monitorizarea periodică a activităților angajaților;

- monitorizarea conformității cu politica de securitate stabilită;

- dezvoltarea măsurilor de securitate în caz de dezastre naturale sau provocate de om și atacuri teroriste.

Responsabilitatea pentru respectarea măsurilor organizaționale (administrative) de protejare a informațiilor dintr-o organizație sau companie revine managerului, șefului serviciului de securitate (securitatea informațiilor), administratorului de sistem (rețea).

Reglementări privind măsurile de asigurare a Securității Informațiilor.

Prevederi generale

Utilizare sisteme automatizate crește semnificativ eficiența organizației și în același timp creează condițiile preliminare pentru denaturarea și pierderea informațiilor din cauza defecțiunilor, defecțiunilor, acțiunilor eronate sau rău intenționate ale personalului de service, acțiunilor neautorizate ale terților și infracțiunilor informatice.

Utilizare tehnologii de rețeaîn prelucrarea informaţiei aduce problema securităţii în prim plan.

Acest document definește următoarele aspecte de securitate:

- restricționarea accesului la hardware;

- respectarea standardelor de securitate la locul de muncă;

- accesul utilizatorilor la resursele rețelei;

- diferențierea drepturilor la nivel de program de aplicație;

- securitate atunci când lucrezi cu e-mail;

- securitate atunci când lucrați cu internetul;

- protecția informațiilor atunci când lucrați cu documente financiare electronice;

- asigurarea protectiei la transferul informatiilor financiare.

1. Protecție hardware

Echipamentele informatice trebuie amplasate în locuri care exclud posibilitatea accesului de către persoane neautorizate fără știrea angajaților organizației. Serverele principale ar trebui să fie amplasate în săli de servere separate, la care au acces un număr limitat de angajați ai serviciului de automatizare al organizației. Lista acestor angajați trebuie să fie aprobată de șeful autorizat al organizației.

Structura rețelei ar trebui să minimizeze probabilitatea unei conexiuni neautorizate la cablurile principale și/sau la dispozitivele de comutare.

Pentru a proteja computerele situate în afara zonei controlate a unei organizații, trebuie îndeplinite următoarele cerințe suplimentare:

- carcasa computerului trebuie sigilată;

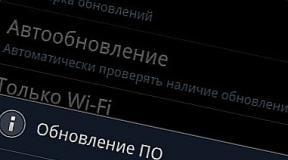

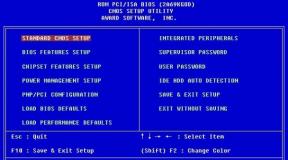

- Setarea BIOS-ului computerului trebuie protejată cu o parolă de administrator;

- Computerul ar trebui să pornească după introducerea parolei de utilizator ( această parolă este controlată de BIOS);

- Parolele de administrator BIOS și de utilizator trebuie să aibă cel puțin 6 caractere și să nu se potrivească între ele;

- dacă specificul muncii utilizatorului permite acest lucru, atunci acestea ar trebui blocate ( dezactivat fizic sau prin setările corespunzătoare ale BIOS-ului) dispozitive precum unitatea CD, unitatea de dischetă dischetă (dischete), porturi USB;

2. Respectarea standardelor de securitate la locul de muncă

Fiecare angajat are obligația de a asigura protecție împotriva accesului neautorizat la informații de pe computerul său în timpul programului de lucru. La locurile de muncă ale utilizatorilor de sistem, acest lucru se realizează prin utilizarea autentificării la încărcarea sistemului de operare al computerului și blocarea tastaturii la părăsirea temporară a locului de muncă.

În departamentele organizației trebuie asigurat controlul vizual constant al angajaților asupra computerelor colegilor absenți temporar.

La ieșirea informațiilor către un dispozitiv de imprimare, angajații trebuie să monitorizeze procesul de imprimare, iar imprimanta nu trebuie lăsată nesupravegheată. Toate documentele tipărite trebuie ridicate la locul de munca. Documentele pe hârtie, a căror necesitate de utilizare ulterioară nu mai este necesară, trebuie distruse în modul stabilit de organizație, i.e. folosind echipamente adecvate care exclud posibilitatea refacerii continutului acestora.

Dacă trebuie să instalați pe computer program nou utilizatorul este obligat să contacteze Departamentul de Automatizare pentru a lua măsurile corespunzătoare. Autoinstalare programe, precum și schimbarea independentă a setărilor computerului, sistem de operareși programe de aplicație, modificarea configurației computerului nu este permisă. Fiecare angajat al organizației este responsabil să aibă pe mașina sa programe de la terțiși altele neoficiale informatii electronice.

Atunci când angajații unei organizații lucrează cu clienții, este recomandabil să excludeți posibilitatea ca clienții să vizualizeze conținutul ecranului monitorului. Acest lucru se realizează prin poziția reciprocă a angajatului și a clientului care este servit „față în față” și rotația corespunzătoare a monitorului.

O atenție deosebită trebuie acordată la introducerea parolelor: atât pentru rețea, cât și pentru parolele utilizate în programe de aplicație. Este interzisă înregistrarea sau salvarea în fișiere a informațiilor despre parolele utilizatorului.

3. Protecție la nivel de rețea locală

3.1. Înregistrarea utilizatorilor în rețea

Sistemul de control al accesului la rețeaua locală determină:

- ce utilizatori pot lucra pe serverul de fișiere;

- în ce zile și la ce ore pot lucra utilizatorii;

- de pe care utilizatorii de stații de lucru pot lucra.

Înregistrarea unui cont de utilizator pe serverul LAN se realizează de către Administrator pe baza unei cereri semnate de șeful departamentului în care lucrează angajatul.

Pentru a controla accesul la rețeaua organizației, fiecărui utilizator i se atribuie un identificator unic ( numele rețelei), care îi este eliberată de administratorul LAN la înregistrare și o parolă temporară pentru conexiunea inițială la rețea. Când vă conectați la rețea pentru prima dată, sistemul de control al accesului va verifica dacă parola temporara iar, dacă rezultatul testului este pozitiv, acesta va oferi schimbarea parolei cu una permanentă. Lungimea parolei aleasă de utilizator trebuie să fie suficientă pentru a oferi rezistență rezonabilă la forța brută, de obicei 6 sau mai multe caractere. Valabilitatea parolei ar trebui să fie limitată și este de obicei de un an sau mai puțin.

Cererea de acces utilizator la resursele LAN este semnată de șeful departamentului.

În cazul în care un angajat este concediat, suspendat de la locul de muncă sau îndatoririle și funcțiile sale se schimbă, supervizorul său imediat este obligat să notifice prompt administratorul LAN despre acest lucru, în scris. Administratorul este obligat să facă imediat modificările corespunzătoare în setările contului și/sau în setul de permisiuni de utilizator (drepturi).

Fiecare utilizator LAN, la înregistrare, poate fi limitat la numărul de conexiuni la fiecare dintre servere - de regulă, o conexiune la fiecare dintre serverele necesare pentru munca utilizatorului. Ca protectie suplimentara Se poate folosi legarea numelor de rețea la adresele MAC ale stațiilor de lucru.

Dacă este necesar să se transfere temporar competențele unui utilizator LAN către altul, șeful departamentului relevant este obligat să notifice prompt administratorul LAN despre acest lucru în scris. Notificarea va indica data de începere și data anulării delegării de autoritate de la un utilizator la altul. Administratorului îi este interzis să delege puteri de utilizator la cererea verbală a șefilor de departament și a angajaților. Nu este permisă transferul numelui și/sau al parolei rețelei de la un utilizator la altul.

Cereri de conectare, delegare de autoritate și deconectare ( blocare) din resursele utilizatorilor din rețea sunt salvate de administrator.

Administratorul este obligat să raporteze imediat șefului departamentului de automatizare despre toate încercările de acces neautorizat la informațiile din LAN.

Administratorul trebuie să poată obține rapid o listă de utilizatori, grupuri și structura accesului acestora la resursele rețelei.

3.2. Restricționarea accesului la resursele rețelei

Diferențierea drepturilor de acces la anumite baze de date și programe aflate pe servere de fișiere, este produs la nivel dispozitive de rețeași directoare. În caz de utilizare server DBMS ar trebui utilizate mecanismele lor interne pentru autentificarea utilizatorilor și protecția datelor.

Pentru organizare colaborare grupurile de utilizatori sunt create cu resurse Server și schimb de date prin Server ( de exemplu, dupa principiul impartirii administrative, dupa aplicatiile folosite, directoare etc.). Fiecare grup are drepturi de acces la anumite resurse. Drepturile de acces ale grupurilor, de regulă, nu se suprapun.

Fiecare utilizator, în conformitate cu responsabilitățile sale funcționale, aparține unuia sau mai multor grupuri de utilizatori.

Nu ar trebui să fie pe servere conturi utilizare generală, cum ar fi Guest.

4. Diferențierea drepturilor de acces la nivel de program de aplicație

Pentru a lucra cu sistemele organizației, fiecare utilizator trebuie să aibă propriul său identificator unic și/sau parolă. În funcție de operațiunile efectuate, utilizatorului i se oferă acces la anumite componente ale sistemului. În același timp, accesul este limitat la nivelul funcțiilor utilizate și al operațiunilor efectuate. La cel mai de jos nivel, grupurile de conturi disponibile și autoritatea de a lucra cu aceste conturi sunt determinate pentru executanți.

O cerere pentru accesul utilizatorilor la programe este semnată de șeful departamentului și avizată de contabilul șef al organizației.

Funcțiile de atribuire a drepturilor de acces utilizatorilor sistemelor de aplicații sunt atribuite administratorilor de sistem și program.

5. Utilizarea unui sistem de e-mail corporativ

Fiecare utilizator al sistemului de poștă trebuie să aibă propriul său identificator unic și parolă. Administratorul sistemului poștal este responsabil pentru conectarea utilizatorilor la sistem și pentru efectuarea întreținerii de rutină necesare.

Este interzisă utilizarea sistemului de e-mail pentru a trimite mesaje care nu au legătură cu activitatea organizației: corespondență personală, spam etc.

Este interzisă trimiterea de mesaje care conțin secrete comerciale și alte tipuri de secrete în mod deschis ( neprotejat CIPF) formă.

Atunci când primește mesaje care conțin fișiere atașate, angajatul trebuie să asigure controlul antivirus al acestor fișiere înainte de a fi utilizate în programele de aplicație.

Pe corporație server de mail Este recomandabil să folosiți filtre antispam și antivirus.

6. Măsuri de securitate atunci când lucrați cu Internetul

Sarcina principală atunci când interacționați cu Internetul este protejarea rețelei interne. Este obligatorie utilizarea paravanelor de protecție, separând fizic resursele rețelei externe de rețeaua internă a organizației.

De la unificarea rețelelor, sucursalelor și suplimentare ale organizației birouri se realizează prin VPN, construit pe Internet, este necesar să se asigure o protecție fiabilă a perimetrului rețelei integrate în fiecare dintre departamentele separate. Acest lucru se realizează prin utilizarea tehnică și/sau adecvată software: routere VPN, firewall-uri, software antivirus.

Utilizarea accesului la Internet în scopuri personale sau non-comerciale este interzisă.

Dacă apar semne de comportament neobișnuit sau de funcționare instabilă a computerului la accesarea internetului, precum și dacă există semnale despre o încercare de a se infecta cu sistem antivirus, trebuie să anunțați imediat administratorul LAN al organizației despre acest lucru.

7. Protecție la transmiterea informațiilor financiare

La schimbul documentelor de plată trebuie folosite mijloace de protecție criptografică informatiile transmise: criptare și semnătură digitală electronică ( EDS ). Este permisă utilizarea numai a produselor de protecție criptografică certificate.

Angajații responsabili cu crearea dischetelor cheie pentru instrumentele de protecție criptografică ( administratori de securitate), sunt numiți prin ordin al organizației. Toate acțiunile de generare și transfer de chei trebuie să fie documentate de administratorii de securitate în jurnalele speciale.

8. Cerințe suplimentare pentru respectarea standardelor de siguranță la operarea sistemului Client-Bank

Respectarea măsurilor de securitate prevăzute de documentele relevante ale organismelor autorizate este necesară pentru a asigura securitatea într-o organizație angajată în suportul tehnic, distribuția și operarea programelor de protecție a informațiilor din clasa " CU ».

Este necesar să se respecte măsurile de siguranță atunci când se lucrează în sistem " Client-Banca».

Accesul în camera în care este instalat un computer care transmite și primește documente folosind " Client-Banca»ar trebui furnizate doar unui cerc limitat de persoane, a căror listă este reflectată în comenzile relevante pentru organizație.

Datorită faptului că un computer cu software pentru transmiterea și primirea fișierelor de la participanții la sistem " Client-Banca» conectat direct la rețele de computere externe, trebuie să:

1. Luați măsuri pentru a vă asigura că este imposibil pentru un utilizator extern să se conecteze de pe acest computer la rețeaua internă organizatii.

2. Toate informațiile confidențiale stocate pe acest computer trebuie să fie criptate sau convertite în alt mod pentru a preveni utilizarea neautorizată.

Toate operațiunile și acțiunile care au loc în sistem " Client-Banca", trebuie scris în fișiere ( reviste) protocoale.

Pentru a restabili rapid sistemul, este necesar să se creeze copii de rezervă zilnice, care ar trebui să fie stocate pe un alt computer aflat fizic într-un alt sediu al organizației.

9. Asigurarea integrității și fiabilității informațiilor

Scanările de întreținere trebuie efectuate periodic hard disk-uri computere care folosesc programe antivirus. Când se utilizează suporturi amovibile informațiile electronice trebuie să fie scanate de un program antivirus la prima instalare ( și pentru medii reinscriptibile - cu fiecare instalare) la computer.

Informațiile de bază stocate electronic pe serverele organizației ar trebui să fie copiate zilnic. Este necesar să aveți o copie a bazelor de date cu activități de operare de la începutul zilei.

Informațiile de arhivă trebuie copiate în dublu exemplar pe medii de stocare pe termen lung ( CD-ROM, DVD-ROM, discuri magneto-optice etc.). Copiile informațiilor de arhivă ar trebui să fie stocate în spații de depozitare separate, care să asigure condiții adecvate de întreținere a acestora și imposibilitatea accesului neautorizat la acestea.

Descărcați Fișier ZIP (20862)

Dacă documentele au fost utile, vă rugăm să le dați un „like”:

Asigurarea protecției informațiilor în sisteme și rețele are loc în următoarele domenii:

1. Măsuri organizatorice (de exemplu, restricționarea accesului la spațiile în care se prelucrează informațiile; accesul la informații de către persoane verificate; stocarea mediilor de informare în seifuri speciale).

2. Organizațional și tehnic (instalare încuietori cu combinație; furnizarea de energie din surse independente; utilizarea monitoarelor cu cristale lichide; instalarea tastaturii pe o bază moale etc.).

3. Software (blocarea și introducerea datelor cuvinte cheie; identificare; programe de detectare a accesului neautorizat; agenți antivirus, instrumente de monitorizare și diagnosticare pentru software și hardware PC).

4. Legal. Crearea unui cadru legal de reglementare adecvat pentru a asigura securitatea și protecția informațiilor.

Amenințări de securitate: concept și clasificare. Soluție completă Problemele de securitate sunt numite arhitectură de securitate, care include: amenințări de securitate, servicii de securitate și mecanisme (metode) de securitate.

Amenințare de securitate - o acțiune sau un eveniment care poate duce la distrugerea, denaturarea sau utilizarea neautorizată a resurselor informaționale, a sistemelor informatice și a rețelelor informatice.

Pe baza naturii apariției lor, amenințările sunt împărțite în:

Natural - amenințări cauzate de impacturi asupra sistemului informatic și asupra elementelor sale de obiectiv procese fizice sau fenomene naturale dincolo de controlul uman;

Artificial - amenințări cauzate de activitatea umană. Printre acestea, pe baza motivației acțiunilor, se numără: amenințările neintenționate (accidentale) cauzate de erori în proiectarea sistemului și a elementelor acestuia, erori în software, erori în acțiunile personalului; amenințări deliberate (intenționate) asociate cu aspirațiile egoiste ale oamenilor.

În ceea ce privește sistemele informatice, amenințările sunt împărțite în externe și interne.

Bazat pe obiect sistem informatic amenințările sunt clasificate în:

Amenințări la adresa computerelor sau serverelor (interferențe fizice, infecție cu viruși, intrare neautorizată în sistem);

Utilizatori (înlocuirea personalităților, încălcarea vieții private);

Documente (încălcarea integrității documentului, denaturarea autenticității expeditorului documentului, nerecunoașterea participării).

Metode de asigurare a securității informațiilor. Metodele de securitate a informațiilor includ:

Identificarea utilizatorilor/mesajelor;

Criptarea datelor;

Semnătură electronică digitală;

Adăugarea unei sume de control;

Gestionarea rutelor.

Identificare vă permite să setați un anumit utilizator care să lucreze la terminal și să primească sau să trimită informații. Identificarea se realizează cu ajutorul parolelor (un set de caractere cunoscut de abonatul conectat la sistem); metode fizice, cum ar fi carduri acoperite magnetic; analiza parametrilor individuali (amprentele, desenul mâinii, irisul, identificarea vocii).

Criptare efectuate folosind metode criptografice, de ex. prin conversia de la o formă general acceptată la una codificată (procesul invers este decriptarea). Cheia secretă de criptare este cunoscută numai de expeditor și destinatar.

Semnătură electronică digitală(EDS) se referă și la metode criptografice de protecție a informațiilor. Folosit în dezvoltarea sistemelor securizate managementul documentelor electronice. EDS este un mijloc protectie juridicași autentificare document electronic. EDS se împarte în: EDS al textului documentului și EDS al operațiunii, care certifică acțiunile în timpul cărora documentul este semnat.

Adăugarea unei sume de control la mesaj este calculat folosind un algoritm special. În acest caz, destinatarul calculează suma de control folosind același algoritm și compară rezultatul cu suma primită. Sumă de control numit adesea codul de autentificare a mesajului sau inserție de imitație.

Chei electronice adesea considerată doar ca un mijloc de protecție împotriva copierii. Cheile electronice sunt construite pe un microcircuit și au o memorie nevolatilă programabilă electric. Protejarea programelor folosind chei electronice vă permite să evitați conectarea programelor la o dischetă cu chei necopiabile sau la un anumit computer. Utilizatorul poate crea liber copii de rezervă, rescrie programe protejate de la un computer la altul etc., cu toate acestea, aceste programe vor porni și vor funcționa numai atunci când dongle-ul este conectat la portul paralel al computerului.

INTELIGENŢĂ ARTIFICIALĂ

Sistemul fizic de protecție a sistemului și a datelor poate fi implementat numai în raport cu computerele și nodurile de comunicare funcționale și se dovedește a fi imposibil pentru mediile de transmisie pe distanțe lungi. Din acest motiv, IVS trebuie să utilizeze mijloace care exclud accesul neautorizat la date și asigură secretul acestora.

Un mijloc inevitabil de combatere a acestui pericol a devenit costurile din ce în ce mai mari ale securității informațiilor. De exemplu, conform experților germani, abia în 1987 în industrie și institutii de invatamant Europa de Vest a petrecut

1 din 7 miliarde de mărci pentru a asigura securitatea computerului.

Cercetările în practica de funcționare a sistemelor de procesare a informațiilor și de calcul au dovedit că există multe direcții posibile pentru scurgerea de informații și căi de acces neautorizat în sisteme și rețele.

Printre acestea:

- - citirea informatiilor reziduale in memoria sistemului dupa executarea solicitarilor autorizate;

- - copierea fisierelor media si informative prin depasirea masurilor de securitate;

- - deghizarea în utilizator înregistrat;

- - deghizarea în cerere de sistem;

- - utilizarea capcanelor software;

- - exploatarea deficientelor sistemului de operare;

- - conectarea ilegală la echipamente și linii de comunicație;

- - dezactivarea intenționată a mecanismelor de protecție;

- - introducerea și utilizarea virușilor informatici.

Asigurarea securității informațiilor în IVS și în PC-urile care funcționează autonom se realizează printr-un set de măsuri organizatorice, organizatorice, tehnice, tehnice și de program.

Măsurile de securitate a informațiilor organizaționale includ:

- - prescripţie accesul la sediul unde sunt pregătite și prelucrate informațiile;

- - acces la prelucrare și transmitere informații confidențiale numai oficiali verificați;

- - depozitarea suporturilor magnetice si a jurnalelor de bord in seifuri inchise persoanelor neautorizate;

- - excluderea vederii de către străini conținutul materialelor prelucrate prin afișaj, imprimantă etc.;

- - utilizarea codurilor criptografice la transmiterea de informații valoroase prin canalele de comunicare;

- - distrugerea benzilor de cerneală, hârtiei și a altor materiale care conțin fragmente de informații valoroase.

Măsurile organizatorice și tehnice pentru protejarea informațiilor includ:

- - implementare sursa de alimentare pentru echipamente de procesare informatii pretioase dintr-o sursă independentă sau prin filtre speciale;

- - instalarea încuietorilor cu combinație la ușile spațiilor;

- - utilizați pentru a afișa informații când intrare-ieșire ecrane cu cristale lichide sau cu plasmă și pentru copii pe hârtie - imprimante cu jet de cernealăși imprimante termice, deoarece afișajul produce o astfel de radiație electromagnetică de înaltă frecvență încât imaginea de pe ecranul său poate fi recepționată la o distanță de câteva sute de kilometri;

- - distrugerea informațiilor stocate în RAM și pe hard disk la scrierea sau trimiterea PC-ului la reparație;

- - instalarea tastaturilor si imprimantelor pe soft pad-uri pentru a reduce posibilitatea citirii acustice a informatiilor;

- - limitare radiatii electromagnetice prin ecranarea încăperilor în care are loc prelucrarea informaţiei cu foi de metal sau plastic special.

Mijloacele tehnice de securitate a informațiilor sunt sisteme de protejare a teritoriilor și spațiilor care utilizează ecranarea sălilor de calculatoare și organizarea sistemelor de control al accesului.

Protejarea informațiilor din rețele și facilitati de calcul folosind mijloace tehnice, se implementează pe baza organizării accesului la memorie folosind:

- - controlează accesul la diferite niveluri ale memoriei computerului;

- - blocarea datelor si introducerea cheilor;

- - alocarea de biți de control pentru înregistrări în scop de identificare etc.

Arhitectura software-ului de securitate a informațiilor include:

- - controla securitate, inclusiv controlul înregistrării autentificarii, înregistrarea în jurnalul de sistem, controlul acțiunilor utilizatorului;

- - reacția, inclusiv audio, la o încălcare a sistemului de control al securității pentru accesul la resursele rețelei;

- - controlul acreditărilor de acces;

- - controlul formal al securității sistemelor de operare (operare de bază și rețea);

- - controlul algoritmilor de protectie;

- - verificarea si confirmarea functionarii corecte a hardware-ului si software-ului.

Pentru protecţie fiabilă informarea și identificarea cazurilor de acțiuni neautorizate, se înregistrează funcționarea sistemului: se creează jurnale și protocoale speciale în care sunt înregistrate toate acțiunile legate de protecția informațiilor din sistem. Se înregistrează ora primirii aplicației, tipul acesteia, numele utilizatorului și terminalul de pe care este inițializată aplicația. La selectarea evenimentelor care urmează să fie înregistrate, este necesar să țineți cont de faptul că, pe măsură ce numărul de evenimente înregistrate crește, devine mai dificilă vizualizarea jurnalului și detectarea încercărilor de a depăși protecția. În acest caz, puteți utiliza analiza software și puteți înregistra evenimente discutabile.

De asemenea, folosit programe speciale pentru a testa sistemul de securitate. Periodic sau în momente alese aleatoriu, ei verifică funcționalitatea măsurilor de protecție hardware și software.

Un grup separat de măsuri pentru a asigura siguranța informațiilor și a identifica cererile neautorizate include programe de detectare a încălcărilor în timp real. Programele acestui grup formează semnal special la înregistrarea acțiunilor care pot duce la acțiuni ilegale în legătură cu informațiile protejate. Semnalul poate conține informații despre natura încălcării, locația apariției acesteia și alte caracteristici. În plus, programele pot refuza accesul la informațiile protejate sau pot simula un astfel de mod de operare (de exemplu, descărcare instantanee dispozitive de intrare/ieșire), care vor identifica intrusul și îl vor reține de către serviciul corespunzător.

Una dintre cele mai comune metode de protecție este de a indica în mod explicit caracterul secret al informațiilor de ieșire. În sistemele care acceptă mai multe niveluri de confidențialitate, afișarea oricărei informații (de exemplu, un fișier, o înregistrare sau un tabel) pe ecranul unui terminal sau al dispozitivului de imprimare este însoțită de o ștampilă specială care indică nivelul de confidențialitate. Această cerință este implementată folosind un software adecvat.

Un grup separat include protecția împotriva utilizării neautorizate a software-ului. Ele capătă o importanță deosebită datorită utilizării pe scară largă a computerelor personale. Studiile efectuate de cercetători străini indică faptul că per exemplar vândut programul original exista cel putin unul ilegal. Și pentru programele deosebit de populare, acest raport ajunge la 1:7.

O atenție deosebită este acordată mijloacelor legislative care reglementează utilizarea produselor software. În conformitate cu Legea Federației Ruse privind informațiile, informatizarea și protecția informațiilor din 25 ianuarie 1995, sunt prevăzute sancțiuni pentru persoane fizice și persoane juridice pentru achiziționarea și utilizarea ilegală a produselor software.

Cel mai mare pericol este virusi informatici.

Un virus de computer este un program mic special scris care se poate atașa la alte programe (adică, le „infectează”) și, de asemenea, poate efectua diverse acțiuni nedorite. Un program care conține un virus de calculator se numește infectat. Când un astfel de program începe să funcționeze, un virus câștigă mai întâi controlul, care găsește și infectează alte programe și, de asemenea, efectuează o serie de acțiuni dăunătoare, în special, „înfunda” memoria activă, corupă fișierele etc.

Pentru a deghiza un virus, acțiunile acestuia de a infecta alte programe și de a provoca rău nu pot fi întotdeauna efectuate, ci numai atunci când sunt îndeplinite anumite condiții. După ce virusul efectuează acțiunile de care are nevoie, transferă controlul programului în care se află și funcționează ca de obicei, adică, în exterior, activitatea programului infectat de ceva timp nu diferă de activitatea programului neinfectat. .

Acțiunile virusului pot fi efectuate suficient de rapid și fără a emite mesaje, astfel încât de multe ori utilizatorul nu observă că computerul funcționează oarecum ciudat. Cu toate acestea, după ceva timp, pe computer pot apărea următoarele:

- - unele programe nu mai funcționează sau funcționează incorect;

- - pe ecran sunt afișate mesaje străine, simboluri, imagini etc.;

- - lucrul la calculator încetinește semnificativ;

- - unele fișiere se dovedesc a fi corupte etc.

Mulți viruși sunt proiectați în așa fel încât atunci când sunt infectați

programe, acestea rămân permanent (mai precis, până la repornirea sistemului de operare) în memoria computerului și din când în când infectează programe. În plus, programele infectate cu a acestui calculator poate fi transferat folosind dischete sau printr-o rețea locală către alte computere.

Dacă nu iei măsuri pentru a te proteja de virus, consecințele unei infecții cu virusul informatic pot fi grave. Mijloacele și metodele de protecție împotriva virușilor informatici includ:

- - fonduri generale protecția informațiilor, care este la fel de utilă ca asigurarea împotriva deteriorării fizice a discurilor computerelor, a programelor defectuoase sau acțiunilor eronate ale utilizatorului;

- - masuri preventive pentru reducerea probabilitatii de infectie cu virus;

- - programe specializate de protectie impotriva virusilor.

A fost adoptată o soluție cuprinzătoare la problemele de securitate ale centrelor de detenție temporară

numită arhitectură de securitate, care identifică amenințările de securitate, serviciile de securitate și mecanismele de securitate.

O amenințare la securitate este un eveniment sau o acțiune care ar putea duce la distrugerea, coruperea sau utilizarea neautorizată a resurselor de rețea, inclusiv a informațiilor stocate și procesate, a software-ului și a hardware-ului.

Amenințările sunt împărțite în accidentale (neintentionate) și intenționate. Sursa celor dintâi poate fi erori de software, acțiuni incorecte ale utilizatorului, defecțiuni hardware etc.

Amenințările deliberate sunt menite să provoace prejudicii utilizatorilor (abonaților) retea de calculatoareși sunt împărțite în active și pasive.

Amenințările pasive nu distrug resursele informaționale și nu afectează funcționarea IVS. Sarcina lor este să obțină informații fără autorizație. Amenințările active au ca scop perturbarea funcționării IVS prin distrugerea sau blocarea electronică a liniilor de comunicație IVS, dezactivarea computerului sau a sistemului de operare al acestuia, coruperea bazelor de date etc. Sursa amenințărilor active pot fi acțiunile directe ale persoanelor - atacatori, computer. virusuri etc. .d.

Serviciul de securitate a rețelei de calculatoare este conceput pentru a oferi:

- - confirmare autenticitatea faptului că obiectul care se oferă ca emițător de informații în rețea este într-adevăr unul;

- - integritatea informațiilor, identificarea distorsiunilor, inserărilor, repetărilor și distrugerii datelor transmise prin rețele, precum și recuperarea ulterioară a datelor;

- - secretul tuturor datelor transmise prin retele;

- - neutralizarea tuturor încercărilor de utilizare neautorizată a resurselor informatice. În acest caz, controlul accesului poate fi selectiv, adică se aplică numai anumitor tipuri de acces la resurse, de exemplu, actualizarea informațiilor dintr-o bază de date sau complet;

- - destinatarul informațiilor cu dovezi că informația a fost primită de la acest expeditor, în ciuda încercărilor expeditorului de a nega faptul de a trimite;

Mecanismele de securitate includ:

- - identificare utilizatorii;

- - criptarea datelor;

- - semnatura electronica;

- - managementul rutare etc.

Identificarea utilizatorului vă permite să identificați un anumit utilizator care lucrează la terminal și primește sau trimite mesaje. Dreptul de acces la anumite calculatoare și resurse informaționale, programele și seturile de date, precum și computerul în ansamblu, sunt furnizate unui număr limitat de persoane, iar sistemul trebuie să recunoască utilizatorii care lucrează la terminale. Identificarea utilizatorului se face cel mai adesea folosind parole.

O parolă este un set de caractere cunoscut de un abonat conectat la rețea, este introdusă la începutul unei sesiuni de interacțiune cu rețeaua, iar uneori la sfârșitul sesiunii (în cazuri deosebit de critice, parola pentru ieșirea din rețea); rețeaua poate diferi de cea de intrare). Sistemul poate solicita introducerea unei parole pentru a confirma eligibilitatea utilizatorului la intervale specificate.

Pentru a proteja identificarea utilizatorului de utilizarea neautorizată, parolele sunt transmise și comparate în formă criptată, iar tabelele de parole sunt stocate în formă criptată, ceea ce elimină posibilitatea ca parolele să fie citite fără cunoașterea cheii.

Pentru a identifica utilizatorii, aceștia pot folosi și metode fizice: de exemplu, un card cu un strat magnetic pe care este înregistrat identificatorul personal al utilizatorului sau un card cu cip încorporat.

Cea mai fiabilă, deși cea mai complexă, metodă de identificare a unui utilizator se bazează pe analiza parametrilor individuali ai acestuia: amprentele digitale, desenele mâinii, irisul etc.

Criptarea datelor este asigurarea secretului folosind metode de criptare, adică metode de conversie a datelor dintr-o formă general acceptată într-o formă criptată (criptare) și conversia inversă (decriptare) bazată pe reguli cunoscute numai de abonații rețelei care interacționează. Criptografia este folosită pentru a proteja datele transmise, precum și informațiile stocate în baze de date, magnetice și discuri optice etc.

Mijloacele criptografice sunt supuse cerințelor pentru păstrarea secretului, chiar și atunci când se cunoaște esența algoritmilor de criptare și decriptare. Secretul este asigurat prin introducerea de chei (coduri) speciale în algoritmi. Textul cifrat se transformă înapoi în textul original numai atunci când aceeași cheie este utilizată în procesul de criptare și decriptare. Gama de valori cheie este aleasă atât de mare încât posibilitatea de a-l determina prin simpla căutare este practic exclusă.