Приложение от прослушки телефона. Как защитить телефон от слежки, прослушки и хакинга

Прослушкой сотовых телефонов уже давно никого не удивишь: в настоящее время в Интернете полно предложений специальных программ со шпионским функционалом. И у многих возникает вопрос: «А можно ли как-то обеспечить защиту от прослушивания мобильного телефона, чтобы сохранить конфиденциальную информацию?». Разберемся с этим важным и серьезным вопросом, который имеет прямое отношение к безопасности.

Как прослушивают сотовые телефоны?

Чтобы обеспечить , нужно знать в общих чертах основные способы прослушки устройств.

Основных варианта два:

- Мониторинг линии GSM с применением спецоборудования. Для этой цели вблизи от абонента располагают систему, перехватывающую сигналы GSM эфира. Во время телефонного вызова такая система позволяет получить полный доступ к телефонному разговору, и даже выяснить номер SIM-карты абонента, IMSI, IMEI и TMSI идентификаторы. Данная информация впоследствии может применяться для получения доступа к платежным инструментам, при фальсификации телефонных звонков от имени абонента и т.д. К счастью, подобная техника очень редко используется, поскольку стоит очень дорого, и купить ее непросто.

- Установка на сотовый телефон «жертвы» шпионского приложения. Это наиболее распространенный вариант прослушки разговоров. Более того, многие программы позволяют перехватывать СМС, устанавливать местонахождение человека по телефону , использовать микрофон в устройстве как прослушивающий «жучок». В целом, стать «счастливым» обладателем шпионского приложения в своем телефоне можно в считанные минуты, достаточно лишь на очень короткое время получить доступ к мобильному устройству.

Защита от прослушки: как узнать, что вас «слушают»?

Существует несколько характерных признаков того, что вам стоит подумать о защите от прослушки мобильного телефона.

Типичные признаки прослушивания:

- повышенная температура батареи. Предположим, телефон просто лежал и не использовался, но при этом оказался теплым или даже горячим. Это может говорить о том, что аппарат работал, и, возможно, скрытно от вас;

- быстрая разрядка батареи. Если устройство стало часто разряжаться, то это тоже часто сигнализирует о его несанкционированном использовании;

- необычное поведение телефона. Долгое выключение телефона или даже отказ выключиться, внезапное отключение, как и непроизвольная активация подсветки экрана, – тоже тревожные сигналы;

- помехи и сторонний шум при разговоре. Особенно это касается ситуаций, когда помехи слышны еще тогда, когда не начат непосредственно звонок.

Стоит отметить, что все эти признаки относительны и не подтверждают наличие прослушки на 100%. Температуру батареи может повышать работа какой-то программы, необязательно шпионской. Телефон может тормозить из-за нехватки памяти и т.д.

Защита от прослушки мобильного телефона

Если у вас имеются основания считать, что вас телефон контролируют третьи лица, то вы можете обратиться за помощью в правоохранительные органы. Также не будут лишними средства защиты от прослушивания. Как минимум, они станут отличной профилактической мерой, чтобы защитить свою частную жизнь.

Самая простая мера профилактики, которой, увы, многие пренебрегают – установка пароля на телефон. Например, для защиты Андроида от прослушивания, поскольку тайно установить шпионское ПО без пароля будет проблематично. Но это только первый шаг, который не обеспечит достаточного уровня безопасности.

Средства защиты от прослушки сотовых телефонов:

- специальная программа-защита от прослушки: купить такое ПО не составит труда в Интернете. Правда, нужно внимательно относиться к выбору разработчиков, иначе программа антипрослушка для мобильного телефона может оказаться замаскированным вирусом или шпионом;

- скремблер – устройство для шифрования информации, передаваемой с телефона. Это устройство фиксируется на мобильнике и шифрует сигналы, разбивая их по звуковому спектру. В результате ваш голос сможет услышать только оппонент, обладающий скремблером с таким же алгоритмом шифрования;

- использование – еще один вариант. Подобные аппараты стоят недешево, и не каждый мобильный оператор с ними работает. Тем не менее, прослушать данный телефон куда сложнее, чем обычный мобильник. Это достаточно эффективная защита телефонной линии от прослушивания ;;

- маскираторы, генераторы шума, подавители жучков. Как правило, используются для защиты от прослушки в помещении, подавляя сигналы на тех частотах, которые не использует сам абонент;

- искажатели голоса. Некоторые виды шпионского оборудования для прослушки работают, улавливая голос конкретного человека. Изменив голосовой сигнал, вы можете остаться неузнанным.

Как работает типичная шпионская программа?

Чаще всего прослушка осуществляется посредством установки специального приложения на телефон «жертвы». Для этого злоумышленнику нужно лишь на несколько минут получить доступ к нужному устройству. После этого программа активируется удаленно и работает скрытно, совершенно незаметно для владельца телефона. Разумеется, если не принимать в расчет те характерные признаки прослушки, о которых мы упомянули выше.

«Смартфон не является личным устройством пользователя - это удаленно контролируемое устройство, проданное владельцу для его развлечения, работы и одновременной слежки за ним», - считает генеральный директор InfoWatch Наталья Касперская. Не каждый из нас «удостаивается» столь пристального внимания, но исключить подобный риск уже не получится: мир становится цифровым и оказаться в сетях мошенников очень легко даже по чистой случайности.

Что же интересует «грабителей»? Оставим этот вопрос открытым и сосредоточимся на главном - как оградить свой смартфон от любой возможности прослушки или хакинга. Приведенный ниже список советов явно неполный, ведь злоумышленники постоянно отыскивают новые пути для атак, но указанные меры помогут уберечься от многих неприятностей.

Совет 1 : не пользоваться мобильным телефоном

Наверное, это самый неудачный совет, который можно было бы предложить. Но будем честны: хотя мобильная связь в любой стране может предоставляться не только государственной, но и частной или международной компанией, ее деятельность всегда регламентируется государством. Оно выделяет оператору радиочастоты, но одновременно обязывает устанавливать у себя специальное оборудование, обеспечивающее доступ к линиям прослушивания телефонных каналов со стороны компетентных органов.

В России каждый оператор обязан установить на своей АТС интегрированный модуль СОРМ (система технических средств для обеспечения оперативно-разыскных мероприятий). Аналогичные программы действуют на Украине, в Казахстане, США, Великобритании (Interception Modernisation Programme, Tempora) и других странах.

Защиты от такой прослушки нет, но доступ к системе в «режиме бога» могут получить уполномоченные лица, работающие по своим спискам. Остальные их не интересуют.

Конвертер протокола СОРМ АТС M-200, устанавливаемый в серверную стойку .

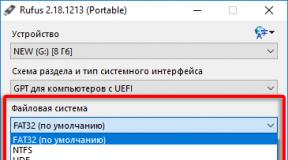

Совет 2: отключить все каналы автоматического подключения к мобильным сетям

Входя в Москве в наземный общественный транспорт или метро, вы автоматически подключаетесь к сети MT_Free, а проходя мимо отделений Сбербанка - к ранее сохраненной сети SBERBANK (SBRF Guest). После первого подключения к любой Wi-Fi-сети смартфон запоминает ее идентификатор и позволяет в следующий раз автоматически подключиться, не только не вводя пароль, а даже не выбирая команду «Подключить». Все эти данные накапливаются в памяти смартфона и доступ к ним открыт через меню «Сохраненные сети».

Список «Сохраненные сети» в смартфоне позволяет легко отследить места прошлых посещений.

Многие абоненты думают, что, ограничив доступ посторонних к своему смартфону, они сохранят полную анонимность прошлых посещений. Это совсем не так. Операторы сотовой связи, имеющие доступ к коммутаторам на центральных пунктах управления базовыми станциями, могут безо всяких проблем смотреть список звонков и историю перемещений любого мобильного телефона, который регистрируется на подконтрольных базовых станциях по своему физическому расположению. Достаточно знать его MAC-адрес, которым он делится на этапе установки связи с базовой станцией, и на кого этот адрес зарегистрирован.

По новым российским законам, вступающим в силу с середины 2018 года (их часто называют «пакетом Яровой»), операторы обязаны хранить аудиозаписи звонков и любых сообщений пользователей, а также интернет-трафик в течение полугода. Провайдеры и интернет-ресурсы, внесенные в реестр организаторов распространения информации в сети Интернет, тоже должны хранить весь пользовательский трафик в течение шести месяцев. Кроме того, и телефонные операторы, и интернет-компании уже сейчас хранят метаданные о том, где и когда состоялись контакты смартфона с точками входа в обычный и мобильный Интернет.

Совет 3: дополнять мобильное общение личными встречами

Общение через мобильные приложения изменило многое в современной жизни. Люди забыли, что можно встречаться и разговаривать наяву, все ушло «внутрь смартфона». И не только ушло, но и породило массу проблем, о которых многие и не подозревают. Например, возможный хакинг общения через мессенджеры. Необязательно это делается с умыслом, чаще простое баловство, способное, однако, породить большие неприятности. Так, наиболее остро сегодня стоит вопрос несанкционированного» подключения через уязвимость в протоколе сигнализации SS7. Зная номер жертвы, хакер может прослушать ее телефон или войти в диалог в мессенджере и сделать все, что захочет, от чужого лица.

Специалисты по безопасности описывают такой сценарий следующим образом. Атакующий внедряется в сеть сигнализации SS7, в каналах которой отправляет служебное сообщение SRI4SM, указывая в качестве параметра номер атакуемого абонента. В ответ домашняя сеть абонента посылает хакеру всю необходимую для атаки техническую информацию: международный идентификатор абонента IMSI и адрес обслуживающего его коммутатора MSC. Далее атакующий отправляет сообщение ISD и внедряется в базу данных VLR, заменяя в профиле абонента адрес биллинговой системы на свой псевдобиллинговый клон. Так в сети повляется «конференц-вызов», состоящий уже из трех абонентов, два из которых реальные, а третий - злоумышленник, способный несанкционированно прослушивать и записывать разговоры, отправлять сообщение и многое другое.

По мнению специалистов, причина описанного в том, что при разработке сигнальной сети SS7 в нее не были заложены механизмы защиты от подобных атак. Более того, к сети SS7 можно подключиться из любой страны, откуда доступны коммутаторы всех операторов, где бы они ни находились - в России, США, Европе и т. д.

Совет 4: Не пользоваться мобильными устройствами, собранными или отремонтированными в неизвестных условиях

Падение смартфона и трещина на экране - типичная история. После этого устройство часто попадает в ремонт, откуда выходит с «обновленной» начинкой. Какие компоненты были заменены, пользователь обычно не знает. Как пишет издание Arstechnica, никто не застрахован от «риска замены запасных частей на секретное оборудование, которое полностью захватывает безопасность устройства».

Смартфон с замененными «секретными» деталями не всегда возможно отличить от оригинального даже при разборке.

Замене может подвергнуться любая деталь: GPS-датчик, контроллер беспроводной зарядки, NFC-модуль и т. д. Все они производятся сторонними компаниями, а полная спецификация пользователям не предоставляется. Поэтому даже при разборке выявить подмену «родных» деталей очень трудно.

Компоненты, способные нанести вред, обычно стоят менее $10 и производятся массово. Установленное на заводе аппаратное обеспечение, которое взаимодействует с драйверами, считается заслуживающим доверия, только когда производитель смартфона гарантирует свою цепочку поставок. После ремонта в сторонней мастерской, когда нет надежного способа сертификации запасных частей, дать гарантию уже не может никто.

Совет 5: не ставьте незнакомое ПО

Наиболее простой способ организации прослушки через мобильный телефон, в Skype и т. д. - установка троянской программы. Самое печальное, что эта процедура доступна практически каждому и не требует специальных полномочий. Неудивительно, что производство таких программ поставлено на поток. Но если российским правоохранительным органам использовать их нет особого смысла (им достаточно инструментов СОРМ), то коллегам за рубежом часто приходится искать иные решения, дпбы обойти законодательные ограничения.

В условиях спроса возникает и предложение. Например, известно, что Gamma Group, создатель FinFisher, разрабатывает специальные трояны по заказам силовых структур: чаще всего такие программы используют неизвестные уязвимости нулевого дня в Android и iOS.

И все же исключить опасность троянов в России не следует. По мнению экспертов, они относятся к числу излюбленных инструментов внутри хакерского сообщества, где на них тоже есть спрос: жены хотят шпионить за мужьями, а бизнесмены - изучать деятельность конкурентов. В России троянский софт часто используется для прослушки именно частными клиентами. Вредонос устанавливается на смартфон различными способами: через поддельное ПО, уязвимость в системном ПО мобильной ОС или в популярных программах типа iTunes, а также путем отправки электронного письма с фальшивым приложением.

Но злоумышленник может поступить еще грамотнее. Если ему удастся выложить через официальный магазин приложений собственную программу, то пользователь, установивший ее, сам добровольно предоставит все необходимые полномочия как на доступ к телефонным звонкам, так и на запись разговоров и передачу данных на удаленный сервер. Поэтому будьте очень внимательны, устанавливая новое приложение в свой смартфон.

Статистика злонамеренных мобильных приложений по данным «Лаборатории Касперского»

Есть ли выход?

Всё изложенное может привести к мысли, что в мобильном Интернете царит полная безнадега. Реально спрятаться от посторонних глаз можно, но это потребует таких титанических усилий и настолько сильно ударит по привычкам, что вряд ли кто решится на подобный шаг. С другой стороны, жить, каждый день чувствуя себя загнанным в угол зверьком, тоже неправильно.

Частичную защиту могут дать программные средства, позволяющие стирать ненужные данные, чтобы любопытные не могли узнать больше, чем им положено. Однако в условиях, диктуемых регулятором, проблема сохранения анонимности все равно остается. Многие связывают ее решение с новой технологией распределенного реестра - так называемым блокчейном. И хотя это слово чаще ассоциируется с криптовалютой, на самом деле главный вектор здесь нацелен именно в сторону обеспечения защиты и управляемой анонимности присутствия в сети, с одной стороны, и сохранение полной управляемости и контролируемости со стороны регулятора рынка, с другой.

Эксперты и Игорь Новиков прогнозируют, что в ближайшие несколько лет блокчейн полностью изменит Интернет. Ждать осталось совсем немного.

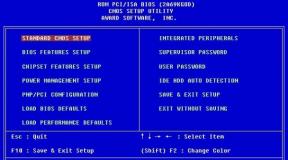

Самый явный способ - официальная прослушка со стороны государства.

Во многих странах мира телефонные компании обязаны обеспечить доступ к линиям прослушивания телефонных каналов для компетентных органов. Например, в России на практике это осуществляется технически через СОРМ - систему технических средств для обеспечения функций оперативно-розыскных мероприятий.

Каждый оператор обязан установить на своей АТС интегрированный модуль СОРМ.

Если оператор связи не установил у себя на АТС оборудование для прослушки телефонов всех пользователей, его лицензия в России будет аннулирована. Аналогичные программы тотальной прослушки действуют в Казахстане, на Украине, в США, Великобритании (Interception Modernisation Programme , Tempora) и других странах.

Продажность государственных чиновников и сотрудников спецслужб всем хорошо известна. Если у них есть доступ к системе в «режиме бога», то за соответствующую плату вы тоже можете получить его. Как и во всех государственных системах, в российском СОРМ - большой бардак и типично русское раздолбайство. Большинство технических специалистов на самом деле имеет весьма низкую квалификацию , что позволяет несанкционированно подключиться к системе незаметно для самих спецслужб.

Операторы связи не контролируют, когда и кого из абонентов слушают по линиям СОРМ. Оператор никак не проверяет, есть ли на прослушку конкретного пользователя санкция суда.

«Берёте некое уголовное дело о расследовании организованной преступной группы, в котором перечислены 10 номеров. Вам надо прослушать человека, который не имеет отношения к этому расследованию. Вы просто добиваете этот номер и говорите, что у вас есть оперативная информация о том, что это номер одного из лидеров преступной группы», - говорят знающие люди с сайта «Агентура.ру».

Таким образом, через СОРМ вы можете прослушать кого угодно на «законных» основаниях. Вот такая защищённая связь.

2. Прослушка через оператора

Операторы сотовой связи вообще безо всяких проблем смотрят список звонков и историю перемещений мобильного телефона, который регистрируется в различных базовых станциях по своему физическому расположению. Чтобы получить записи звонков, как у спецслужб, оператору нужно подключиться к системе СОРМ.

Российским правоохранительным органам ставить трояны нет особого смысла, разве только требуется возможность активировать микрофон смартфона и вести запись, даже если пользователь не разговаривает по мобильному телефону. В других случаях с прослушкой отлично справляется СОРМ. Поэтому российские спецслужбы не слишком активно внедряют трояны. Но для неофициального использования это излюбленный хакерский инструмент.

Жёны шпионят за мужьями, бизнесмены изучают деятельность конкурентов. В России троянский софт повсеместно используется для прослушки именно частными клиентами.

Троян устанавливается на смартфон различными способами: через поддельное программное обновление, через электронное письмо с фальшивым приложением, через уязвимость в Android или в популярном программном обеспечении типа iTunes.

Новые уязвимости в программах находят буквально каждый день, а потом очень медленно закрывают. Например, троян FinFisher устанавливался через уязвимость в iTunes , которую Apple не закрывала с 2008-го по 2011-й. Через эту дыру можно было установить на компьютер жертвы любой софт от имени Apple.

Возможно, на вашем смартфоне уже установлен такой троян. Вам не казалось, что аккумулятор смартфона в последнее время разряжается чуть быстрее, чем положено?

6. Обновление приложения

Вместо установки специального шпионского трояна злоумышленник может поступить ещё грамотнее: выбрать приложение, которое вы сами добровольно установите на свой смартфон, после чего дадите ему все полномочия на доступ к телефонным звонкам, запись разговоров и передачу данных на удалённый сервер.

Например, это может быть популярная игра, которая распространяется через «левые» каталоги мобильных приложений. На первый взгляд, обычная игра, но с функцией прослушки и записи разговоров. Очень удобно. Пользователь своими руками разрешает программе выходить в интернет, куда она отправляет файлы с записанными разговорами.

Как вариант, вредоносная функциональность приложения может добавиться в виде обновления.

7. Поддельная базовая станция

Поддельная базовая станция имеет более сильный сигнал, чем настоящая БС. За счёт этого она перехватывает трафик абонентов и позволяет манипулировать данными на телефоне. Известно, что фальшивые базовые станции широко используются правоохранительными органами за рубежом.

В США популярна модель фальшивой БС под названием StingRay.

И не только правоохранительные органы используют такие устройства. Например, коммерсанты в Китае часто применяют фальшивые БС для массовой рассылки спама на мобильные телефоны, которые находятся в радиусе сотен метров вокруг. Вообще в Китае производство «фальшивых сот» поставлено на поток, так что в местных магазинах не проблема найти подобный девайс, собранный буквально на коленке.

8. Взлом фемтосоты

В последнее время в некоторых компаниях используются фемтосоты - маломощные миниатюрные станции сотовой связи, которые перехватывают трафик с мобильных телефонов, находящихся в зоне действия. Такая фемтосота позволяет записывать звонки всех сотрудников компании, прежде чем перенаправлять звонки на базовую станцию сотовых операторов.

Соответственно, для прослушки абонента требуется установить свою фемтосоту или взломать оригинальную фемтосоту оператора.

9. Мобильный комплекс для дистанционной прослушки

В данном случае радиоантенна устанавливается недалеко от абонента (работает на расстоянии до 500 метров). Направленная антенна, подключённая к компьютеру, перехватывает все сигналы телефона, а по окончании работы её просто увозят.

В отличие от фальшивой фемтосоты или трояна, здесь злоумышленнику не нужно заботиться о том, чтобы проникнуть на место и установить фемтосоту, а потом убрать её (или удалить троян, не оставив следов взлома).

Возможностей современных ПК достаточно, чтобы записывать сигнал GSM на большом количестве частот, а затем взломать шифрование с помощью радужных таблиц (вот описание техники от известного специалиста в данной области Карстена Ноля).

Если вы добровольно носите с собой универсальный жучок, то автоматически собираете обширное досье на самого себя. Вопрос только в том, кому понадобится это досье. Но если понадобится, то получить его он сможет без особого труда.

Как найти «ловушку» и защитить телефон

Универсального способа выявления прослушки не существует, но есть основные признаки, по которым ее можно обнаружить:

1. Если в режиме ожидания телефон нагревается, а в это время выполняется какая-либо программа, то есть вероятность, что это приложение прослушивает ваш телефон.

2. Ваш коммуникатор стал слишком быстро разряжаться, но при этом он достаточно новый.

3. Скорость интернета вашего смартфона заметно снизилась без причин.

4. Если коммуникатор стал репить или фонить.

5. Для смартфонов существует множество приложений, которые могут выявить прослушивание и защитить мобильный телефон.

Способы получения информации

Используется три метода прослушивания абонентов: активный, пассивный и путем установления вредоносного программного обеспечения. Второй требует огромных средств: это и аппаратура, ценник которой начинается от пары сотен тысяч долларов, и обученный персонал. Радиус прослушки в таком случае около 500 метров. Данное оборудование позволяет отслеживать GSM-звонки в режиме реального времени. Для активного способа необходимы мобильные комплексы, которые стоят от нескольких десятков тысяч долларов. Как и в первом случае, использование данной техники требует наличия квалифицированного персонала. Этот комплекс становится своеобразной связи, тем самым замещая ближайшую вышку оператора. Если вы не являетесь владельцем политиком или то эти два способа вряд ли будут применяться против вас. Но третий, вредоносное программное обеспечение, вполне может использовать и для обычных людей, секреты которых не настолько дорогие. При помощи вирусов мошенники могут передавать информацию с вашего телефона, убирать и совершать многие другие “пакости”.

Как от спецслужб

Хоть интернет-программы использовать в качестве передачи информации безопаснее, чем GSM-связь, спецслужбы вполне могут получить доступ к ним. Такие сервисы, как Facebook, Viber, Watsapp, «ВКонтакте», по запросу органов, с целью борьбы против терроризма и отмывания денег, могут предоставить им записи ваших разговоров и переписок. Увы, но мы знаем, что в спецслужбах работают тоже не всегда честные люди, поэтому рекомендуем вам не передавать секретную информацию через подобные сервисы. Для таких случаев в интернете есть специальные проекты для безопасного общения, например, VFEmail, Bitmessage, ChatSecure и многие другие. Далее мы рассмотрим, как защитить телефон от вирусов-шпионов. Вероятность, что за вами будут следить не спецслужбы, а особые программы, разработанные злоумышленниками, гораздо выше. Эти приложения могут собирать всю информацию у вас в телефоне с целью в дальнейшем ее продать. Для того чтобы защитить телефон от прослушки, постарайтесь не скачивать сомнительные приложения для своего гаджета. Не редки случаи, когда близкие люди (жена, друг, коллега) сами с какой-либо целью нанимают хакера для вашей прослушки. Если они имеют доступ к вашему телефону, то сами могут скинуть нужный файл на него, после чего над коммуникатором установится тотальное слежение. Совет на этот случай банален - будьте бдительней с близкими людьми и ставьте пароли, не передавайте никому свой девайс.

Как от кражи: все подробности

Старайтесь постоянно помнить о том, где находится ваш коммуникатор. Кроме того, чтобы защитить телефон, никогда не теряйте его из виду, носите в безопасном месте, старайтесь как можно реже доставать его в людных местах. Если вы не углядели и коммуникатор все-таки украли, как только обнаружите пропажу - смените пароль на всех аккаунтах, на которые вы заходили через этот девайс, обратитесь в

Запретите всем программам самим принимать файлы

Во многих случаях безопасность мобильного устройства зависит только от вас. На некоторых программах стоит автоматическое разрешение на принятие всех отправленных вам файлов без запроса, в настройках измените этот параметр, чтобы защитить телефон, иначе злоумышленники без труда получат доступ к вашим звонкам, сообщениям, фото, файлам.

Подведем итоги

В последнее время все более актуальным становится вопрос о том, как проверить телефон на прослушку. Ведь в мире прогрессивных технологий вместе с активным использованием компьютерной техники, телефонов, радио и интернета создаются различные шпионские приложения и программы, которые способны повредить оргтехнику и устройства связи. На сегодняшний день не составит труда самостоятельно проверить, стоит ли телефон на прослушке. Как это сделать - рассказано в статье. Для этого не понадобятся какие-либо особые умения и помощь специалистов.

Отличительные черты прослушки

Сама по себе прослушка мобильного телефона имеет свои особенности, по которым ее можно легко различить. Получить доступ к телефону другого человека довольно легко. А если есть подозрения, что прослушивается собственное устройство, то лучше не медлить и отправить его на диагностику.

Детективы и другие специалисты точно знают, как проверить телефон на наличие прослушки, но поскольку сделать это можно самостоятельно, не имеет смысла тратить деньги на услуги других людей. Конечно, такая диагностика не может гарантировать получение стопроцентного результата, но наличие посторонней сети обязательно будет обнаружено.

Признаки привязанности к прослушивающему устройству

О том, как проверить телефон на прослушку, знает не каждый человек, но запомнить основные признаки привязанности к прослушивающему устройству обязательно нужно. К их числу относятся следующие факторы:

- Быстро садится аккумулятор. Данный признак не всегда можно назвать точным показателем, так как он в большинстве случаев присутствует у устройств, на которых установлено множество приложений и игр. Совсем другое дело, когда телефон не находится все время в руках своего владельца и на нем нет запущенных программ. Если в спокойном состоянии мобильное устройство разряжается всего за час-два, то это является первым сигналом к наличию прослушки на нем.

- Устройство самостоятельно выключается, перезагружается или включает подсветку. Если все перечисленные проблемы не связаны с нарушениями в работе системы, то уже появляется высокая вероятность того, что создаются помехи на стороне. Когда телефон все же прослушивается, на экране ничего нового и лишнего не отображается, а вот в процессе работы могут возникать периодические сбои.

- Во время разговора постоянно слышны посторонние звуки. Наличие других подключенных сетей мешает абоненту дозвониться до другого номера, так как это происходит в разы дольше, чем без прослушки. Кроме того, как только специальная прослушивающая программа подключается к телефонному разговору, наблюдаются мелкие помехи и сильно заметное эхо обоих голосов. Иногда бывают и такие ситуации, когда один абонент слышит только лишь себя, но не своего собеседника.

- Сотовый создает помехи для радио, телевизора, стереосистемы. Даже в выключенном состоянии телефон может "фонить" при приближении к каким-либо другим устройствам.

- Буквально через полчаса после пополнения счета без причин списалась внушительная сумма средств. При обнаружении такой проблемы сразу же нужно позвонить оператору для выяснения обстоятельств. Если же его ошибки тут нет, то можно предположить, что вместе со средствами на прослушивающую программу отправилась вся необходимая ей информация о звонках и сообщениях.

При возникновении подозрений на работу подслушивающих систем рекомендуется обратиться в правоохранительные органы. Исходя из того, что современные устройства функционируют по инновационным принципам, лучше разобраться с ними сможет лишь специальное оборудование.

Необходимо помнить о том, что установить прослушку можно на каждый телефон, независимо от его стоимости или года выпуска. Конечно, самые первые модели поддаются этому только после установки жучков, а не при помощи сети или же интернета, так как в них нет операционных систем, но даже эти случаи являются поводом для беспокойства и обращения в органы.

Более подробно о том, как проверить телефон на прослушку в России, будет рассказано ниже. Эта информация заставит задуматься о состоянии своего устройства многих людей. Проверить телефон необходимо каждому человеку, так как хуже от этого уж точно не станет, но убедиться в наличии прослушки не помешало бы.

Комбинации цифр

Прослушка мобильного телефона, а точнее ее наличие, свободно проверяется при наборе определенной комбинации цифр. Они мало кому известны, но каждая является действительной. Лучшими комбинациями цифр являются:

- *#43#. Этот номер позволяет увидеть информацию об ожиданиях вызова.

- *777# (для украинских абонентов). Комбинация показывает текущий баланс и меню оператора.

- *#06#. Код автоматически выдает окно, где отображаются данные IMEI.

- *#21#. Этот код проверить прослушку телефона помогает всего за 5 секунд. Такой номер дает возможность пользователю узнать о том, кому, кроме его самого, приходят оповещения о звонках и СМС на этот номер.

- *#33#. В данном случае выводятся данные о сервисах, поддерживающих мобильное устройство, и аппаратах, откуда они исходят.

- *#62#. Комбинация показывает номер, на который осуществляется переадресация звонков и данных, если она имеется.

- ##002#. Такой код применяется для отключения переадресации вызовов и настройки принятия звонков только лишь самим владельцем телефона.

- *#30#. Набор цифр выдает информацию для четкого определения номеров, с которых осуществляются входящие звонки.

Все эти комбинации дают возможность обеспечить своему телефону надежную защиту от подключения неизвестных сетей, несущих вред. На самом деле, нет ничего сложного в том, чтобы проверить телефон на прослушку. Комбинация цифр доступна всем абонентам. Но следует учитывать, что о ней знают даже не все операторы, поэтому слишком много раз проверять свое устройство не стоит.

Скрытые коды для iPhone

Владельцы устройств от Стива Джобса, наверняка, догадывались, что они имеют скрытые функции, а точнее коды. Благодаря им можно просмотреть немало информации: начиная от мощности сигнала и заканчивая самим статусом переадресации.

Телефон позволяет:

- спрятать собственный номер аппарата (#31#);

- узнать мощность сигнала (*3001#12345#*);

- ознакомиться с уникальным кодом (*#06#);

- определить точку, куда приходят сообщения (*#5005*7672#);

- запретить вызовы и режим вызова в режиме ожидания.

Спрятать номер

Вместе с тем, как проверить телефон на прослушку, следует знать и о том, как можно спрятать номер. Для этого необходимо лишь набрать комбинацию, которая дана выше, и звонить на чужие номера в качестве неизвестного абонента.

Узнать мощность сигнала и уникальный код

Палочки и черточки в наше время являются воплощением силы сигнала, которое не обладает точностью. Включив режим полевых условий, требуется набрать номер, указанный выше, а затем зажать кнопку питания. Когда экран потухнет, нужно нажать центральную кнопку и подождать, пока не появится домашняя страница. Число, находящееся в верхнем углу слева, будет означать силу сигнала.

Для определения кода телефона достаточно набрать *#06#. Там сразу высветятся настройки, где и будет присутствовать необходимый пункт.

Куда приходят сообщения

Каждое СМС-сообщение, прежде чем дойти до абонента, проходит через специальный центр по номеру идентификации. Узнать его можно с помощью комбинации *#5005*7672# и кнопки звонка.

Запрет вызовов и вызов на ожидании

Данный режим дает возможность блокировать звонки как входящие, так и исходящие. "Ожидание" позволяет удерживать текущий или входящий звонок. Провести интересные манипуляции можно с такими комбинациями:

- *33*PIN# - включение запрета звонков;

- #33*PIN# - отключение предыдущего запрета;

- *#43# - вызов в режиме ожидания;

- *43# - включение режима ожидания;

- #43# - отключение ожидания;

- *#21# - переадресация.

Исключить вероятность прослушивания мобильного устройства помогут несколько советов от специалистов, уже не раз сталкивавшихся с подобными проблемами:

- не стоит передавать по телефону конфиденциальную информацию;

- для проведения деловых переговоров сотовый не является лучшим способом;

- разговор, который проводится в автомобиле на ходу, гораздо сложнее прослушать из-за шума и смены частоты;

- не нужно рисковать и доверять ремонт телефона малознакомой конторе с сомнительными отзывами клиентов.

Зная, как проверить телефон на прослушку, можно не опасаться за целостность и сохранность устройства, а также за самого себя. Теперь понятно, что сделать это не так уж и сложно, поэтому сразу обращаться к мастерам, которые будут проводить диагностику долго, не стоит. Помощь специалистов потребуется лишь в том случае, если прослушка будет серьезной и убрать ее никак не удастся при помощи простых комбинаций.