Правовая охрана программ и данных авторское право. Что такое охрана программ и защита данных

Все темы данного раздела:

Издательство СПбГПУ

УДК 681.3 (075)

Рекомендовано к изданию

Научно-методическим советом

Псковского государственного политехнического института

Рецензенты:

- Ил

Основы информатики

1. Информация и информационные процессы

Основные понятия:

информация, информационные процессы, информационное общество, и

Информационные технологии

7. Технологии обработки текстовой информации

Основные понятия:

текстовый редактор и процессор, Формат текстового файла, Т

Понятие информации. Информация и информационные процессы

Понятие информация достаточно широко используется в обычной жизни современного человека, поэтому каждый имеет интуитивное представление, что это такое. Слово информация

Свойства информации

К информации предъявляется ряд требований, т.е. любая информация должна обладать определенными свойствами:

§ Полнотаиликачество информации,

Методы обработки данных

Для того, чтобы на основе полученных данных, то есть зарегистрированной информации, принять какое-нибудь решение, необходимо произвести с да

Структуры данных

Работа с большими наборами данных автоматизируется проще, когда данные упорядочены, то есть образуют заданную структуру. Различают три основных вида структур: линейн

Информационные процессы

Определение. Информационный процесс – это процесс восприятия, накопления, хранения, обработки и передачи информации.

§ Процессы восприятия, храненияи

Информационные основы процессов управления

Чтобы говорить об процессах управления необходимо понять, что из себя представляет система управления.

Определение. Система – это упорядоченная совокупность разнородных эл

Информационная деятельность человека. Основные характерные черты информационного общества

Развитие науки, образования обусловило быстрый рост объема информации, знаний человека. Если в начале прошлого века общая сумма человеческих знаний удваивалась приблизительно каждые пятьдесят лет,

Язык как способ представления информации. Количество информации

Напомним одно из определений понятия «Информация».

Определение. Информация - это содержание сообщения, сигнала, памяти и т.д.

Примечание.

Вероятностный подход к определению количества информации. Понятие энтропии

Если обратить внимание на разговорные языки, например русский, то можно сделать интересные выводы. Для упрощения теоретических исследований в информатике принято считать, что русский алфавит состои

Аналоговая (непрерывная) и дискретная формы представления

Информация - очень емкое понятие, в которое вмещается весь мир: все разнообразие вещей и явлений, вся история, все тома научных исследований, творения поэтов и прозаиков. И все это

Вывод: Любую непрерывную (аналоговую) величину можно представить в дискретной форме. И механизм такого преобразования очевиден

Определение. Процесс преобразования непрерывной (аналоговой) величины в дискретную форму называется аналого-дискретным преобразованием.

Примечание.

Возн

Десятичная и двоичная формы представления

Как уже отмечалось, дискретность- это случай, когда объект или явление имеет конечное (счетное) число разнообразий. Чтобы выделить конкрет

Экспоненциальная формы представления информации

Для представления очень маленьких или очень больших чисел их стандартное позиционное представление становится нечитаемым и трудно употребимым для проведения вычислительных действий над такими числа

Кодирование информации. Двоичное кодирование. Единицы измерения количества информации

Для автоматизации работы с информацией, относящейся к различным типам, очень важно унифицировать форму представления, т.е. надо преобразовать символьную, текстовую и графическую информацию таким об

Системы счисления

Определение. Системой счисления называется совокупность символов (цифр) и правил их использования для представления чисел.

Существует два вида систем счисления:

§

Системы счисления, используемые в компьютере

Позиционный принцип используется и при записи двоичных чисел. В этом случае коэффициентами при степенях числа 2 будут двоичные цифры 0 и 1. Число 5279 в двоичной системе счисления

Перевод чисел из десятичной системы счисления в систему счисления с произвольным основанием

Для того чтобы перевести число в десятичную систему счисления, запишем его в виде полинома

As = anSn+ an-1

Преобразования чисел из двоичной в восьмеричную, шестнадцатеричную системы счисления и обратно

Эти действия осуществляются по упрощенным правилам с учетом того, что основания этих систем счисления кратны целой степени 2, т.е. 8 = 23, а 16 = 24. Это означает, что при пре

A Max(N)=2N–1

§ Целые числа со знаком - Добавление отрицательных значений приводит к появлению некоторых новых свойств. Ровно половина из всех 2N чисел теперь

A=(± M) · 2 ±P, причем ½ ≤ M <1.

Пример: –310 = –0,11·210, где M = 0,11 и P = 10

Двоичное сложение

Сложение двоичных чисел подобно сложению десятичных. В обоих случаях операции начинаются с обработки наименьших значащих цифр, расположенных в крайней справа позиции. Если результат сложения наимен

Двоичное вычитание

Двоичное вычитание подобно десятичному вычитанию. Как и в случае сложения, различие выполнения вычитания в двоичной и десятичной форме состоит лишь в особенностях поразрядных операций.

Выч

Двоичное умножение

Двоичное и десятичное умножение, так же, как двоичное и десятичное сложение или вычитание, во многом похожи. Умножение – это быстрый способ сложения нескольких одинаковых чисел. Умножение выполняет

Двоичное деление

Деление - это операция, обратная умножению. Иначе говоря, при делении операцию вычитания повторяют до тех пор, пока уменьшаемое не станет меньше вычитаемого. Число этих повторений показывает, сколь

Двоичное вычитание с использованием дополнительных кодов

При реализации двоичной арифметики в современных процессорных элементах ЭВМ необходимо учитывать, что возможности аппаратной «двоичной электроники» не позволяют непосредственно осуществлять операци

Логические выражения

С помощью основного набора булевых операций можно построить более сложные логические высказывания.

Пример: Построим логическое выражение из простых логических опера

Логический элемент ИЛИ-НЕ

Логический элемент ИЛИ-НЕреализует сложную двухступенчатую логическую операциюдля двух сигналов и обозначается на схеме сл

Построение сумматоров на логических элементах

Наличие логических элементов, реализующих логические операции, позволяет реализовать простейшие операции двоичной арифметики, а именно операции сложения и вычитания (через сложение с использованием

Архитектура компьютера

Определение. Компьютер ) (от англ. computer- вычислитель) - это программируемое электронное устройство, способное обрабатывать данн

Базовая аппаратная конфигурация персонального компьютера (ПК)

Рассмотрим устройство компьютера на примере самой распространенной компьютерной системы - персонального компьютера.

Определение. Персональным компьютером (ПК) называют сра

Системный блок

Основным аппаратным компонентом компьютера является системная или материнская (MotherBoard) плата. На системной плате реализована магистраль обм

Микропроцессоры ПК

Определение. Центральный процессор (CPU, от англ. Central Processing Unit) - это основной рабочий компонент компьютера, который выполняет арифметические и логическ

Оперативная память

Определение. Оперативная память (ОЗУ-оперативное запоминающее устройство, от англ. RAM-Random Access Memory-память с прои

Магнитные накопители

Умагнитныхнакопителей принцип записи информации основан на явлении намагничивания ферромагнетиков магнитным полем, хранение информации связано с длительным сохранением этой намагн

Оптические накопители

Оптическийпринцип записи и считывания информации основан на изменении угла отражения лазерного луча от поверхности оптическогодиска (поэтому оптич

Клавиатура

Определение. Клавиатура- это устройство для ввода информации в компьютер и подачи управляющих сигналов. Содержит стандартный набор клавиш печатной машинки и некоторые дополнительны

Манипуляторы

Для ввода графической информации и для работы с графическим интерфейсом программ используются координатные устройства ввода информации: манипуляторы (мышь, трекбол и др.), джойстики, сен

Аудиоадаптер

Определение. Аудиоадаптер (Sound Blasterилизвуковая плата) это специальная электронная плата, которая позволяет записывать звук, воспроизводить его и создавать про

Монитор

Определение. Монитор - это универсальное устройство вывода информации, подключаемое к видеокарте (видеоадаптеру). Видеокарта непосредственно упра

Принтер

Принтер предназначен для вывода на бумагу (создание «твердой копии») числовой, текстовой и графической информации. По пр

Прикладное ПО

Прикладное программное обеспечение предназначено для разработки и выполнения конкретных задач (приложений) пользователя. Прикладное ПО работает под управлением

Файловая система и файловая структура

Все программы и данные хранятся на устройствах внешней памяти компьютера в виде файлов.

Определение. Файл (file – папка) - это им

Моделирование как метод познания

В своей деятельности, художественной, научной, практической человек часто создает некий заменитель той системы, процесса или явления, с которым ему приходиться иметь дело. Целью подобной замены явл

Понятие о технологии информационного моделирования

Бурное развитие компьютерных технологий, расширение возможностей средств вычислительной техники, появление быстродействующих вычислительных систем, новых языков программирования с расширенными вычи

Алгоритм. Формальное исполнение алгоритмов

Любая задача характеризуется известными величинами (исходными данными) и отношениями между ними, и величинами или отношениями, значения которых неизвестны и должны быть определены

Свойства алгоритмов

Все алгоритмы обладают рядом свойств. Приведем основные свойства алгоритмов ):

§ Массовость алгоритмаопределяет возможност

Способы записи алгоритма

Существуют три основных способа записи или представления алгоритма:Словесное описание, Описание на алгоритмическом языке, Структурная схема (графическая схема) )

Алгоритм 2

алг

нач

если корень слова начинается со звонкой согласной

I то на конце приставки написать «з»

I иначе на конце приставки напи

Основные алгоритмические конструкции. Детализация алгоритмов

Алгоритмические конструкции можно разделить на три основных типа: линейная, разветвляющаясяициклическая.

§ Наиболее простым является линейный а

Методы разработки алгоритмов

Существуют два основных метода разработки алгоритмов - метод последовательной детализациии сборочный метод,

§ Метод последовательной детализаци

Средства создания программ

Исходная программа является обычным текстом, поэтому для ее записи используются текстовые редакторы.

Чтобы получить работающую программу, надо этот текст либо автоматическ

Базовые элементы алгоритмических языков программирования

Любой язык программирования характеризуется определенным набором конструктивных элементов. К таким базовым элементам, в частности, относятся: Алфавит и служебные слова, Структура программы,

Основные типы данных

Данные могут быть простымиисложными. Типы данных подразделяются на простыеиструктурированныеилиструктуры

Подпрограммы

Если группа одних и тех же действий повторяется в разных местах программы, то целесообразно их выделить в подпрограмму.

Определение. Подпрограмма- это часть программы, офо

Технологии программирования

Определение. Технология программирования - это система методов, способов и приемов разработки и отладки программы.

В настоящее время нашли широкое применение следующие тех

Пособие для поступающих в вуз

Под общей редакцией к.т.н., доцента В.С. Белова

Технический редактор В.С. Белов

Компьютерная верстка: авторский коллектив

Лицензионные, условно бесплатные и бесплатные программы по их юридическому статусу можно разделить на три большие группы: лицензионные, условно бесплатные (shareware) и свободно распространяемые программы (freeware).

Дистрибутивы лицензионных программ (дискеты или диски CD-ROM, с которых производится установка программ на компьютеры пользователей) распространяются разработчиками на основании договоров с пользователями на платной основе, проще говоря, лицензионные программы продаются. В соответствии с лицензионным соглашением разработчики программы гарантируют ее нормальное функционирование в определенной операционной системе и несут за это ответственность.

Некоторые фирмы - разработчики программного обеспечения предлагают пользователям условно бесплатные программы в целях их рекламы и продвижения на рынок. Пользователю предоставляется версия программы с ограниченным сроком действия (после истечения указанного срока программа перестает работать, если за нее не произведена оплата) или версия программы с ограниченными функциональными возможностями (в случае оплаты пользователю сообщается код, включающий все функции).

Многие производители программного обеспечения и компьютерного оборудования заинтересованы в широком бесплатном распространении программного обеспечения. К таким программным средствам можно отнести следующие: новые недоработанные (бета) версии программных продуктов (это позволяет провести их широкое тестирование); программные продукты, являющиеся частью принципиально новых технологий (это позволяет завоевать рынок); дополнения к ранее выпущенным программам, исправляющие найденные ошибки или расширяющие возможности; устаревшие версии программ; драйверы к новым устройствам или улучшенные драйверы к уже существующим.

Правовая охрана информации. Правовая охрана программ для ЭВМ и баз данных впервые в полном объеме введена в Российской Федерации Законом РФ «О правовой охране программ для электронных вычислительных машин и баз данных», который вступил в силу в 1992 году.

Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из трех элементов: буквы С в окружности или круглых скобках ©; наименования (имени) правообладателя; года первого выпуска программы в свет.

Электронная подпись. В 2002 году был принят Закон РФ «Об электронно-цифровой подписи», который стал законодательной основой электронного документооборота в России. По этому закону электронная цифровая подпись в электронном документе признается юридически равнозначной подписи в документе на бумажном носителе.

При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый. Секретный ключ хранится на дискете или смарт-карте и должен быть известен только самому корреспонденту. Открытый ключ должен быть у всех потенциальных получателей документов и обычно рассылается по электронной почте.

Процесс электронного подписания документа состоит в обработке с помощью секретного ключа текста сообщения. Далее зашифрованное сообщение посылается по электронной почте абоненту. Для проверки подлинности сообщения и электронной подписи абонент использует открытый ключ.

Защита доступа к компьютеру. Для предотвращения несанкционированного доступа к данным, хранящимся на компьютере, используются пароли. Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом может производиться регистрация всех попыток несанкционированного доступа.

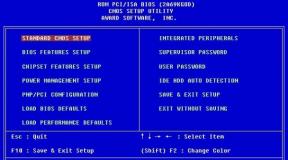

Защита пользовательских настроек имеется в операционной системе Windows (при загрузке системы пользователь должен ввести свой пароль), однако такая защита легко преодолима, так как пользователь может отказаться от введения пароля. Вход по паролю может быть установлен в программе BIOS Setup, компьютер не начнет загрузку операционной системы, если не введен правильный пароль. Преодолеть такую защиту нелегко, более того, возникнут серьезные проблемы доступа к данным, если пользователь забудет этот пароль.

В настоящее время для защиты от несанкционированного доступа к информации все более часто используются биометрические системы авторизации и идентификации пользователей. Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными и подделанными. К биометрическим системам защиты информации относятся системы распознавания речи, системы идентификации по отпечаткам пальцев, а также системы идентификации по радужной оболочке глаза.

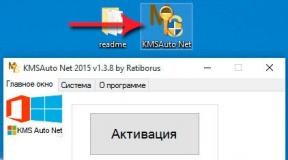

Защита программ от нелегального копирования и использования. Компьютерные пираты, нелегально тиражируя программное обеспечение, обесценивают труд программистов, делают разработку программ экономически невыгодным бизнесом. Кроме того, компьютерные пираты нередко предлагают пользователям недоработанные программы, программы с ошибками или их демоверсии.

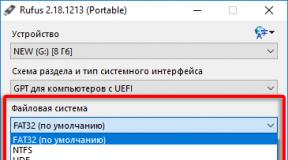

Для того чтобы программное обеспечение компьютера могло функционировать, оно должно быть установлено (инсталлировано). Программное обеспечение распространяется фирмами-производителями в форме дистрибутивов на CD-ROM. Каждый дистрибутив имеет свой серийный номер, что препятствует незаконному копированию и установке программ.

Для предотвращения нелегального копирования программ и данных, хранящихся на CD-ROM, может использоваться специальная защита. На CD-ROM может быть размещен закодированный программный ключ , который теряется при копировании и без которого программа не может быть установлена.

Защита от нелегального использования программ может быть реализована с помощью аппаратного ключа , который присоединяется обычно к параллельному порту компьютера. Защищаемая программа обращается к параллельному порту и запрашивает секретный код; если аппаратный ключ к компьютеру не присоединен, то защищаемая программа определяет ситуацию нарушения защиты и прекращает свое выполнение.

Защита данных на дисках. Каждый диск, папка и файл локального компьютера, а также компьютера, подключенного к локальной сети, может быть защищен от несанкционированного доступа. Для них могут быть установлены определенные права доступа (полный, только чтение, по паролю), причем права могут быть различными для различных пользователей.

Для обеспечения большей надежности хранения данных на жестких дисках используются RAID-массивы (Redantant Arrays of Independent Disks - избыточный массив независимых дисков). Несколько жестких дисков подключаются к специальному RAID-контроллеру, который рассматривает их как единый логический носитель информации. При записи информации она дублируется и сохраняется на нескольких дисках одновременно, поэтому при выходе из строя одного из дисков данные не теряются.

Защита информации в Интернете . Если компьютер подключен к Интернету, то в принципе любой пользователь, также подключенный к Интернету, может получить доступ к информационным ресурсам этого компьютера. Если сервер имеет соединение с Интернетом и одновременно служит сервером локальной сети (Интранет-сервером), то возможно несанкционированное проникновение из Интернета в локальную сеть.

Механизмы проникновения из Интернета на локальный компьютер и в локальную сеть могут быть разными: загружаемые в браузер Web-страницы могут содержать активные элементы ActiveX или Java-апплеты, способные выполнять деструктивные действия на локальном компьютере; некоторые Web-серверы размещают на локальном компьютере текстовые файлы cookie, используя которые можно получить конфиденциальную информацию о пользователе локального компьютера; с помощью специальных утилит можно получить доступ к дискам и файлам локального компьютера и др.

Для того чтобы этого не происходило, устанавливается программный или аппаратный барьер между Интернетом и Интранетом с помощью брандмауэра (firewall - межсетевой экран). Брандмауэр отслеживает передачу данных между сетями, осуществляет контроль текущих соединений, выявляет подозрительные действия и тем самым предотвращает несанкционированный доступ из Интернета в локальную сеть.

Правовая охрана программ и данных. Защита информации

Правовая охрана информации

Правовая охрана программ и баз данных. Охрана интеллектуальных прав, а также прав собственности распространяется на все виды программ для компьютера, которые могут быть выражены на любом языке и в любой форме, включая исходный текст на языке программирования и машинный код. Однако правовая охрана не распространяется на идеи и принципы, лежащие в основе программы, в том числе на идеи и принципы организации интерфейса и алгоритма.

Правовая охрана программ для ЭВМ и баз данных впервые в полном объеме введена в Российской Федерации Законом "О правовой охране программ для электронных вычислительных машин и баз данных", который вступил в силу в 1992 году.

Для признания авторского права на программу для компьютера не требуется ее регистрации в какой-либо организации. Авторское право на программу возникает автоматически при ее создании. Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из трех элементов:

- буквы "С" в окружности © или круглых скобках (с);

- наименования (имени) правообладателя;

- года первого выпуска программы в свет.

Автору программы принадлежит исключительное право осуществлять воспроизведение и распространение программы любыми способами, а также модифицировать программу. Организация или пользователь, правомерно владеющие экземпляром программы (купившие лицензию на ее использование), могут осуществлять любые действия, связанные с функционированием программы, в том числе ее запись и хранение в памяти компьютера.

Необходимо знать и выполнять существующие законы, запрещающие нелегальное копирование и использование лицензионного программного обеспечения. В отношении организаций или пользователей, которые нарушают авторские права, разработчик может потребовать через суд возмещения причиненных убытков и выплаты нарушителем компенсации.

Электронная подпись. Электронная цифровая подпись в электронном документе признается юридически равнозначной подписи в документе на бумажном носителе.

В 2002 году был принят Закон "Об электронно-цифровой подписи", который стал законодательной основой электронного документооборота в России.

При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый . Секретный ключ хранится на дискете или смарт-карте и должен быть известен только самому корреспонденту. Открытый ключ должен быть у всех потенциальных получателей документов и обычно рассылается по электронной почте.

Процесс электронного подписания документа состоит в обработке с помощью секретного ключа текста сообщения. Далее зашифрованное сообщение посылается по электронной почте абоненту. Для проверки подлинности сообщения и электронной подписи абонент использует открытый ключ.

Контрольные вопросы

Лицензионные, условно бесплатные и свободно распространяемые программы

Программы по их правому статусу можно разделить на три большие группы: лицензионные, условно бесплатные и свободно распространяемые.

Лицензионные программы. В соответствии с лицензионным соглашением разработчики программы гарантируют ее нормальное функционирование в определенной операционной системе и несут за это ответственность.

Лицензионные программы разработчики продают пользователям обычно в форме коробочных дистрибутивов.

В коробке находятся CD-диски, с которых производится установка программы на компьютеры пользователей, и руководство пользователя по работе с программой (рис. 7.3).

|

| Рис. 7.3. Коробочные дистрибутивы операционных систем Windows, Linux и Mac OS |

Довольно часто разработчики предоставляют существенные скидки при покупке лицензий на использование программы на большом количестве компьютеров или на использование программы в учебных заведениях.

Условно бесплатные программы. Некоторые фирмы-разработчики программного обеспечения предлагают пользователям условно бесплатные программы в целях их рекламы и продвижения на рынок. Пользователю предоставляется версия программы с ограниченным сроком действия (после истечения указанного срока программа перестает работать, если за нее не была произведена оплата) или версия программы с ограниченными функциональными возможностями (в случае оплаты пользователю сообщается код, включающий все функции).

Свободно распространяемые программы.

Многие производители программного обеспечения и компьютерного оборудования заинтересованы в широком бесплатном распространении программного обеспечения. К таким программным средствам можно отнести:

- новые недоработанные (бета) версии программных продуктов (это позволяет провести их широкое тестирование);

- программные продукты, являющиеся частью принципиально новых технологий (это позволяет завоевать рынок);

- дополнения к ранее выпущенным программам, исправляющие найденные ошибки или расширяющие возможности;

- драйверы к новым или улучшенные драйверы к уже существующим устройствам.

Контрольные вопросы

1. В чем состоит различие между лицензионными, условно бесплатными и бесплатными программами?

2. Какие типы программ обычно распространяются бесплатно?

Защита информации

Защита от несанкционированного доступа к информации. Для защиты от несанкционированного доступа к данным, хранящимся на компьютере, используются пароли. Компьютер разрешает доступ к свсим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом может производиться регистрация всех попыток несанкционированного доступа.

Защита с использованием пароля используется при загрузке операционной системы (при загрузке системы пользователь должен ввести свой пароль). Однако такая защита легко преодолима, так как пользователь может отказаться от введения пароля. Вход по паролю может быть установлен в программе BIOS Setup, компьютер не начнет загрузку операционной системы, если не был введен правильный пароль. Преодолеть такую защиту нелегко, более того, возникнут серьезные проблемы доступа к данным, если пользователь забудет этот пароль.

От несанкционированного доступа может быть защищен каждый диск, папка и файл локального компьютера. Для них могут быть установлены определенные права доступа (полный, только чтение, по паролю), причем права могут быть различными для различных пользователей.

В настоящее время для защиты от несанкционированного доступа к информации все чаще используются биометрические системы идентификации . Используемые в этих системах характеристики являются неотъемлемыми качествами личности человека и поэтому не могут быть утерянными и подделанными. К биометрическим системам защиты информации относятся системы идентификации по отпечаткам пальцев , системы распознавания речи , а также системы идентификации по радужной оболочке глаза .

Защита программ от нелегального копирования и использования. Компьютерные пираты, нелегально тиражируя программное обеспечение, обесценивают труд программистов, делают разработку программ экономически невыгодным бизнесом. Кроме того, компьютерные пираты нередко предлагают пользователям недоработанные программы, программы с ошибками или демоверсии программ.

Для того чтобы программное обеспечение компьютера могло функционировать, оно должно быть установлено (инсталлировано). Программное обеспечение распространяется фирмами-производителями в форме дистрибутивов на CD-ROM. Каждый дистрибутив имеет свой серийный номер, что препятствует незаконному копированию и установке программ.

Для предотвращения нелегального копирования программ и данных, хранящихся на CD-ROM, может использоваться специальная защита. На CD-ROM может быть размещен закодированный программный ключ, который теряется при копировании и без которого программа не может быть установлена.

Защита от нелегального использования программ может быть реализована с помощью аппаратного ключа, который присоединяется обычно к параллельному порту компьютера. Защищаемая программа обращается к параллельному порту и запрашивает секретный код. Если аппаратный ключ к компьютеру не присоединен, то защищаемая программа определяет ситуацию нарушения защиты и прекращает свое выполнение.

Физическая защита данных на дисках. Для обеспечения большей надежности хранения данных на жестких дисках используются RAID-массивы (Reduntant Arrays of Independent Disks - избыточный массив независимых дисков). Несколько жестких дисков подключаются к RAID-контроллеру, который рассматривает их как единый логический носитель информации. При записи информации она дублируется и сохраняется на нескольких дисках одновременно, поэтому при выходе из строя одного из дисков данные не теряются.

Защита информации в Интернете. Если компьютер подключен к Интернету, то, в принципе, любой злоумышленник, также подключенный к Интернету, может получить доступ к информационным ресурсам этого компьютера. Если сервер, имеющий соединение с Интернетом, одновременно является сервером локальной сети, то возможно несанкционированное проникновение из Интернета в локальную сеть.

Для доступа к данным на компьютере, подключенном к Интернету, часто используется особо опасная разновидность компьютерных вирусов - троянцы . Троянцы распространяются по компьютерным сетям и встраиваются в операционную систему компьютера. В течение долгого времени они могут незаметно для пользователя пересылать важные данные (пароли доступа к Интернету, номера банковских карточек и т. д.) злоумышленнику.

Такие компьютерные вирусы были названы троянцами по аналогии с троянским конем. В поэме Гомера описана осада древними греками города Трои (около 1250 года до н. э.). Греки построили громадного коня, поместили в нем воинов и оставили его у ворот города. Ничего не подозревающие троянцы втащили коня в город, а ночью греки вышли из коня и захватили город.

Для защиты от троянцев и других компьютерных вирусов используются антивирусные программы.

Большую опасность для серверов Интернета представляют хакерские атаки . Во время таких атак на определенный сервер Интернета посылаются многочисленные запросы со многих Интернет-адресов, что может привести к "зависанию" сервера.

Для защиты компьютера, подключенного к Интернету, от сетевых вирусов и хакерских атак между Интернетом и компьютером устанавливается аппаратный или программный межсетевой экран . Межсетевой экран отслеживает передачу данных между Интернетом и локальным компьютером, выявляет подозрительные действия и предотвращает несанкционированный доступ к данным.

Контрольные вопросы

1. Какие способы идентификации личности используются при предоставлении доступа к информации?

2. Почему компьютерное пиратство наносит ущерб обществу?

3. Чем отличается копирование файлов от инсталляции программ? Для чего каждый дистрибутив имеет серийный номер?

4. Какие существуют программные и аппаратные способы защиты информации?

Правовая охрана информации

Правовая охрана программ и баз данных. Охрана интеллектуальных прав, а также прав собственности распространяется на все виды программ для компьютера, которые могут быть выражены на любом языке и в любой форме, включая исходный текст на языке программирования и машинный код. Однако правовая охрана не распространяется на идеи и принципы, лежащие в основе программы, в том числе на идеи и принципы организации интерфейса и алгоритма.

Правовая охрана программ для ЭВМ и баз данных впервые в полном объеме введена в Российской Федерации Законом "О правовой охране программ для электронных вычислительных машин и баз данных", который вступил в силу в 1992 году.

Для признания авторского права на программу для компьютера не требуется ее регистрации в какой-либо организации. Авторское право на программу возникает автоматически при ее создании. Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из трех элементов:

- буквы "С" в окружности © или круглых скобках (с);

- наименования (имени) правообладателя;

- года первого выпуска программы в свет.

Автору программы принадлежит исключительное право осуществлять воспроизведение и распространение программы любыми способами, а также модифицировать программу. Организация или пользователь, правомерно владеющие экземпляром программы (купившие лицензию на ее использование), могут осуществлять любые действия, связанные с функционированием программы, в том числе ее запись и хранение в памяти компьютера.

Необходимо знать и выполнять существующие законы, запрещающие нелегальное копирование и использование лицензионного программного обеспечения. В отношении организаций или пользователей, которые нарушают авторские права, разработчик может потребовать через суд возмещения причиненных убытков и выплаты нарушителем компенсации.

Электронная подпись. Электронная цифровая подпись в электронном документе признается юридически равнозначной подписи в документе на бумажном носителе.

В 2002 году был принят Закон "Об электронно-цифровой подписи", который стал законодательной основой электронного документооборота в России.

При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый. Секретный ключ хранится на дискете или смарт-карте и должен быть известен только самому корреспонденту. Открытый ключ должен быть у всех потенциальных получателей документов и обычно рассылается по электронной почте.

Процесс электронного подписания документа состоит в обработке с помощью секретного ключа текста сообщения. Далее зашифрованное сообщение посылается по электронной почте абоненту. Для проверки подлинности сообщения и электронной подписи абонент использует открытый ключ.

Архивация и резервное копирование данных. Методы и алгоритмы сжатия данных. Программные средства сжатия данных.

1)Архивация данных - это создание копий и удаление оригиналов данных, которые либо потеряли свою актуальность, либо используются относительно редко. Причем ведущую роль при архивации данных играет умение программ-архиваторов сжимать архивируемые данные, позволяя тем самым экономить место для их хранения.

Процесс архивации данных в себя включает: выбор редко используемых файлов, сохранение архива с помощью программы непосредственно на жестком диске либо на альтернативном носителе. И после этого удаление исходных файлов (оригиналов).

2) Резервное копирование (англ. backup copy ) - процесс создания копии данных на носителе (жёстком диске, дискете и т. д.), предназначенном для восстановления данных в оригинальном или новом месте их расположения в случае их повреждения или разрушения.

3) Существует много разных практических методов сжатия без потери информации, которые, как правило, имеют разную эффективность для разных типов данных и разных объемов. Однако, в основе этих методов лежат три теоретических алгоритма:

· алгоритм RLE (Run Length Encoding);

· алгоритмы группы KWE(KeyWord Encoding);

· алгоритм Хаффмана.

Алгоритм RLE

В основе алгоритма RLE лежит идея выявления повторяющихся последовательностей данных и замены их более простой структурой, в которой указывается код данных и коэффициент повторения. Например, пусть задана такая последовательность данных, что подлежит сжатию:

1 1 1 1 2 2 3 4 4 4

В алгоритме RLE предлагается заменить ее следующей структурой: 1 4 2 2 3 1 4 3, где первое число каждой пары чисел - это код данных, а второе - коэффициент повторения. Если для хранения каждого элемента данных входной последовательности отводится 1 байт, то вся последовательность будет занимать 10 байт памяти, тогда как выходная последовательность (сжатый вариант) будет занимать 8 байт памяти. Коэффициент сжатия, характеризующий степень сжатия, можно вычислить по формуле:

где Vx- объем памяти, необходимый для хранения выходной (результирующей) последовательности данных, Vn- входной последовательности данных.

Чем меньше значение коэффициента сжатия, тем эффективней метод сжатия. Понятно, что алгоритм RLE будет давать лучший эффект сжатия при большей длине повторяющейся последовательности данных. В случае рассмотренного выше примера, если входная последовательность будет иметь такой вид: 1 1 1 1 1 1 3 4 4 4, то коэффициент сжатия будет равен 60%. В связи с этим большая эффективность алгоритма RLE достигается при сжатии графических данных (в особенности для однотонных изображений).

Логическое сложение. Таблица истинности.

Папки и файлы (тип файла, имя файла). Файловая система. Основные операции с файлами в операционной системе

Файл. Все программы и данные хранятся в долговременной (внешней) памяти компьютера в виде файлов. Файл - это определенное количество информации (программа или данные), имеющее имя и хранящееся в долговременной (внешней) памяти.

Имя файла состоит из двух частей, разделенных точкой: собственно имя файла и расширение, определяющее его тип (программа, данные и т. д.). Собственно имя файлу дает пользователь, а тип файла обычно задается программой автоматически при его создании.

В различных операционных системах существуют различные форматы имен файлов. В операционной системе MS-DOS собственно имя файла должно содержать не более восьми букв латинского алфавита и цифр, а расширение состоит из трех латинских букв, например:

В операционной системе Windows имя файла может иметь до 255 символов, причем допускается использование русского алфавита, например:

Единицы измерения информации.doc

Файловая система. На каждом носителе информации (гибком, жестком или лазерном диске) может храниться большое количество файлов. Порядок хранения файлов на диске определяется установленной файловой системой.

Для дисков с небольшим количеством файлов (до нескольких десятков) удобно применять одноуровневую файловую систему, когда каталог (оглавление диска) представляет собой линейную последовательность имен файлов.

Если на диске хранятся сотни и тысячи файлов, то для удобства поиска файлы организуются в многоуровневую иерархическую файловую систему, которая имеет «древовидную» структуру.

Начальный, корневой, каталог содержит вложенные каталоги 1-го уровня, в свою очередь, в каждом из них бывают вложенные каталоги 2-го уровня и т. д. Необходимо отметить, что в каталогах всех уровней могут храниться и файлы.

Операции над файлами. В процессе работы на компьютере над файлами чаще всего производятся следующие операции: копирование (копия файла помещается в другой каталог); перемещение (сам файл перемещается в другой каталог); удаление (запись о файле удаляется из каталога); переименование (изменяется имя файла).

Графическое представление файловой системы. Иерархическая файловая система MS-DOS, содержащая каталоги и файлы, представлена в операционной системе Windows с помощью графического интерфейса в форме иерархической системы папок и документов. Папка в Windows является аналогом каталога MS-DOS.

Однако иерархические структуры этих систем несколько различаются. В иерархической файловой системе MS-DOS вершиной иерархии объектов является корневой каталог диска, который можно сравнить со стволом дерева - на нем растут ветки (подкаталоги), а на ветках располагаются листья (файлы).

В Windows на вершине иерархии папок находится папка Рабочий стол (рис. 10). Следующий уровень

Представлен папками Мой компьютер, Корзина и Сетевое окружение (если компьютер подключен к локальной сети).

В алгебре логики объединение двух (или нескольких) высказываний с помощью союза «или» называется операцией логического сложения или дизъюнкцией.

Составное высказывание, образованное в результате логического сложения (дизъюнкции), истинно тогда, когда истинно хотя бы одно из входящих в него простых высказываний.

Операцию логического сложения (дизъюнкцию) принято обозначать либо знаком «v», либо знаком сложения «+»:

Мы записали формулу функции логического сложения, аргументами которой являются логические переменные А и B, принимающие значения истина (1) и ложь (0).

Функция логического сложения F также может принимать лишь два значения: истина (1) и ложь (0). Значение логической функции можно определить с помощью таблицы истинности данной функции, которая показывает, какие значения принимает логическая функция при всех возможных наборах ее аргументов (табл. 3).

По таблице истинности легко определить истинность составного высказывания, образованного с помощью операции логического сложения. Рассмотрим, например, составное высказывание «2 х 2 = 4 Или 3 х 3 = 10». Первое простое высказывание истин-* до (А = 1), а второе высказывание ложно (В = 0); по таблице определяем, что логическая функция принимает значение истина (F = 1), т. е. данное составное высказывание истинно.

Правовая охрана программ и данных. Правовая охрана программ для ЭВМ и баз данных впервые в полном объеме введена в Российской Федерации Законом «О правовой охране программ для электронных вычислительных машин и баз данных», который вступил в силу 20 октября 1992 г.

Предоставляемая настоящим законом правовая охрана распространяется на все виды программ для компьютеров (в том числе на операционные системы и программные комплексы), которые могут быть выражены на любом языке и в любой форме.

Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из трех элементов:

Буквы С в окружности или круглых скобках;

Наименования (имени) правообладателя;

Года первого выпуска программы.

Защита информации.

Защита от нелегального копирования и использования. Программная защита для предотвращения копирования дистрибутивных дискет может состоять в применении нестандартного форматирования. Кроме того, на дискете или CD-ROM может быть размещен закодированный программный ключ, без которого программа становится непригодной к работе и который теряется при копировании.

Аппаратную защиту от нелегального использования можно реализовать с помощью аппаратного клю-ча, который присоединяется обычно к параллельному порту компьютера.

Защита доступа к компьютеру. Для защиты от несанкционированного доступа к данным, хранящимся на компьютере, служат пароли. Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом возможна регистрация всех попыток несанкционированного доступа.

Защита дисков, папок и файлов. Каждый диск, папку и файл можно защитить от несанкционированного доступа: например, установить определенные права доступа (полный или только чтение), причем разные для различных пользователей.

Защита информации в Интернете. На серверах в Интернете размещается различная важная информация: Web-сайты, файлы и т. д. Если компьютер подключен к Интернету, то в принципе любой пользователь, также подключенный к Интернету, может получить доступ к информационным ресурсам этого сервера. Он в состоянии изменить или заменить Web-страницу сайта, стереть или, наоборот, записать файл и т. д. Чтобы этого не происходило, доступ к информационным ресурсам сервера (его администрирование) производится по паролю.

Если сервер имеет соединение с Интернетом и одновременно служит сервером локальной сети (Интранет-сервером), то возможно несанкционированное проникновение из Интернета в локальную сеть. Во избежание этого устанавливается программный или аппаратный барьер между Интернетом и Интранетом с помощью брандмауэра (firewall). Брандмауэр отслеживает передачу данных между сетями и предотвращает несанк-ционированный доступ.